Während es durchaus möglich ist, Ihre Identität online zu sperren, sind die meisten Menschen aufgrund der Art und Weise, wie sie das Internet nutzen, der Nachverfolgung durch Dritte stark ausgesetzt. Die Installation eines VPN auf Ihren Geräten ist der wichtigste Schritt, um Ihre Anonymität wiederherzustellen. In diesem Artikel zeigen wir Ihnen die besten VPNs, um online vollständig verborgen zu bleiben.

Jedes Mal, wenn Sie online gehen, senden Sie Ihrepersönliche Informationen für die Welt. Mit jedem Informationspaket, das den Computer verlässt, können Details zu Ihrem Gerät, Ihrem Standort und sogar Ihrer Identität verknüpft werden. Diese Daten können von ISPs protokolliert und verkauft oder sogar von Hackern abgefangen werden. Es ist auch eine massenhafte digitale Überwachung durch Regierungsbehörden zu berücksichtigen, die beim Auffinden persönlicher Informationen äußerst aggressiv sein kann.

Wenn Privatsphäre ein großes Anliegen ist, oder wenn Sie nur brauchenUm Ihre Identität und Ihren Standort geheim zu halten, müssen Sie Maßnahmen ergreifen, um online vollständig verborgen zu bleiben. Es gibt unzählige Dinge, die Sie tun können, um Anonymität zu erhöhen oder zu verringern. Einige sind effektiver als andere. Befolgen Sie die nachstehende Anleitung, um herauszufinden, wie Sie Ihre Identität sperren und im Internet verborgen bleiben können.

So erhalten Sie ein KOSTENLOSES VPN für 30 Tage

Wenn Sie zum Beispiel für eine kurze Zeit auf Reisen ein VPN benötigen, können Sie unser bestbewertetes VPN kostenlos erhalten. ExpressVPN beinhaltet eine 30-tägige Geld-zurück-Garantie. Sie müssen für das Abonnement bezahlen, das ist eine Tatsache, aber es erlaubt 30 Tage lang uneingeschränkter Zugriff und dann stornieren Sie für eine vollständige Rückerstattung. Die Stornierungsbedingungen, bei denen keine Fragen gestellt werden, werden ihrem Namen gerecht.

Was identifiziert Sie online?

Es kann sein, dass Sie sich beim Surfen wie alleine fühlendas Web, aber in Wirklichkeit wird alles, was Sie tun, beobachtet und aufgezeichnet. Auf Websites, auf die Sie klicken, werden detaillierte Informationen zu jedem Besucher gespeichert. ISPs überwachen und speichern Protokolle für alle Benutzer. Sogar Plug-Ins und Betriebssysteme erfassen und teilen Informationen zu Ihren täglichen Gewohnheiten. Es ist äußerst schwierig, online völlig versteckt zu bleiben. Nachfolgend sind nur einige der häufigsten Möglichkeiten aufgeführt, mit denen Dritte Ihre Internetaktivitäten nachverfolgen können.

IP Adresse - Der einfachste und genaueste Weg vonWenn Sie eine Person online identifizieren, müssen Sie dem Pfad folgen, den die IP-Adresse hinterlässt. Jedes Gerät erhält eine eindeutige IP-Adresse, sobald es sich im Internet anmeldet. Diese Adresse ist mit allen Daten verknüpft, die verarbeitet werden, von einfachen Websites über Videostreams bis hin zu E-Mails. Das Sammeln und Verfolgen dieser Informationen ist alarmierend einfach, zumal Ihr lokaler Diensteanbieter Protokolle führt.

Browser-Fingerabdruck - Eine komplexere, aber ebenso erschreckende MethodeBeim Online-Tracking wird der Browser eines Benutzers mit einem Fingerabdruck versehen. Dabei werden Datenpunkte wie Bildschirmauflösung, Sprache, Browsertyp und -version, Zeitzone, Plug-Ins usw. verglichen. Diese Informationen werden von den meisten Browsern bereitwillig für jede Website verwendet, die sie anfordert. Dies kann verwendet werden, um eine Person von den Massen zu trennen, insbesondere wenn Sie seltenere Plug-Ins oder Browser-Builds verwenden.

Kekse - Eine der frühesten Formen der Online-Verfolgung istdas bescheidene Browser-Cookie. Hierbei handelt es sich im Wesentlichen um winzige Dateien, die von Websites gesendet werden, die auf Ihrem Gerät gespeichert sind und dazu dienen, zu verfolgen, wo Sie waren und wohin Sie gehen, wenn Sie das Gerät verlassen. Cookies werden zum Anpassen von Anzeigen auf verschiedenen Websites verwendet. Aus diesem Grund werden einige Tage, nachdem Sie bei Google nach Schuhen gesucht haben, plötzlich Bannerwerbung für Schuhe angezeigt.

Sozialen Medien - Menschen verschenken eine beispiellose Menge vonpersönliche Informationen bewusst und bereitwillig. Auf Instagram, Facebook, Twitter und anderen Social-Media-Websites machen die Leute Fotos von ihren Mahlzeiten, zeigen Urlaubsfotos und machen Selfies an jedem Ort, den sie besuchen. Selbst ein flüchtiger Blick auf den Facebook-Account einer Person kann eine Menge persönlicher Informationen liefern, die alle absichtlich gepostet und nicht gestohlen wurden.

VERBUNDEN: Welche VPNS funktionieren in China ohne Mängel?

Schützen Sie Ihre Identität und halten Sie Ihre IP mit einem VPN verborgen

Die erste Verteidigungslinie, um online zu bleibenIdentität privat ist die Verwendung eines VPN. Virtuelle private Netzwerke nehmen die Daten, die Ihren Computer verlassen, und verschlüsseln sie. Dabei wird jedes Paket in durcheinandergebrachten Code eingeschlossen, der es unlesbar macht. Nur Ihr Computer und das VPN verfügen über die Schlüssel, um es zu entschlüsseln, sodass ISPs und Datenhacker Ihre Aktivitäten kaum einsehen können, selbst wenn sie in einer Protokolldatei gespeichert sind.

Eine andere Sache, die VPNs tun, gibt Ihnen eine neue IPAdresse. Der verschlüsselte Datenverkehr wird von Ihrem PC zu Ihrem lokalen Diensteanbieter und dann zum VPN-Netzwerk geleitet. Das VPN entfernt identifizierende Informationen aus den Daten und weist ihnen eine neue IP-Adresse zu, die ihren Computern zugeordnet ist, nicht Ihrem lokalen ISP. Das VPN wickelt dann den Rest der Transaktion ab und gibt die Daten an Ihren Computer zurück, wo sie endgültig entschlüsselt werden.

Die Verwendung eines VPN ist weitaus einfacher als Sie vielleicht denken. Sie müssen lediglich einen seriösen Service finden, sich für einen günstigen Tarif anmelden und die Software jedes Mal ausführen, wenn Sie online gehen. Auf dem Markt gibt es Hunderte von VPNs mit einer Vielzahl von Stärken und Schwächen, die verglichen und gegenübergestellt werden können. Wir haben den Vorgang etwas vereinfacht und zwei der am besten auf den Datenschutz ausgerichteten VPNs ausgewählt (siehe unten). Beides ist ein guter Ausgangspunkt, um online vollkommen verborgen zu bleiben.

Beste VPNs, um anonym zu bleiben

1. ExpressVPN

ExpressVPN verfügt mit mehr als 3.000 Servern in 94 Ländern über eines der größten Servernetzwerke mit zahlreichen IP-Adressen.

Sie gelten als das zuverlässigste VPN zuNetflix-Zugriff von überall aus entsperren. Ihre Datenschutzrichtlinien schützen Benutzer durch strikte Nullprotokollierung (keine Aktivitätsprotokolle und keine Verbindungsprotokolle), DNS-Leckschutz und einen Kill-Schalter für die Desktop-App. Es gibt keine Bandbreiten- oder Dateitypbeschränkungen.

Der Live-Chat-Support rund um die Uhr und die 30-tägige Geld-zurück-Garantie für alle Pläne machen ExpressVPN zum besten Service.

Lesen Sie unseren vollständigen ExpressVPN-Test.

- Entsperrt US Netflix, BBC iPlayer und andere Streaming-Dienste

- 94 Länder, mehr als 3.000 Server

- AES-256-Verschlüsselung auf Regierungsebene

- Strikte No-Logs-Richtlinie für persönliche Informationen

- Live-Chat-Unterstützung verfügbar.

- Etwas teurer als einige andere Optionen.

2. NordVPN

NordVPN hat einige der besten Datenschutzrichtlinien inder VPN-Marktplatz. Am bemerkenswertesten ist ein vollständiges Verbot aller Arten von Protokollen, von Datenverkehr über Bandbreite, IP-Adressen bis hin zu Zeitstempeln. Keine Ihrer Daten wird jemals auf den Servern von NordVPN gespeichert, sodass Sie auch unter extremsten Umständen im Verborgenen bleiben können. Das Unternehmen unterstützt diese großartige Richtlinie mit einer 2048-Bit-SSL-Verschlüsselung auf ausgewählten Servern und ermöglicht Bitcoin-Zahlungen für eine noch stärkere Anonymität.

Einige der anderen großartigen Funktionen von NordVPN:

- Benutzerdefinierte App-Unterstützung für alle gängigen Betriebssysteme, einschließlich Android- und iOS-Smartphones und -Tablets

- Schnelle Verbindungsgeschwindigkeiten, unbegrenzte Bandbreite und keine Einschränkungen für P2P- oder Torrent-Verkehr

- Ein riesiges und stetig wachsendes Netzwerk mit über 5.200 Servern in 60 verschiedenen Ländern

- Gerichtsstand im datenschutzfreundlichen Land Panama.

Lesen Sie unseren vollständigen NordVPN-Test.

- Schaltet American Netflix frei

- Die meisten VPN-Server mit unterschiedlichen IP-Adressen

- 2.048-Bit-SSL-Schlüssel und DNS-Auslaufschutz

- Behält keine Metadaten Ihres Browsings bei

- Live-Chat-Unterstützung ist verfügbar.

- Einige Server können langsam und unzuverlässig sein

- Apps können etwas umständlich zu bedienen sein.

3. VyprVPN

VyprVPN greift das Datenschutzproblem von mehreren Seiten anWinkel. Das Unternehmen besitzt und betreibt ein gesamtes Netzwerk von Servern, insgesamt über 700 in 70 verschiedenen Ländern. Dies bedeutet, dass Dritte niemals Zugriff auf das Netzwerk haben und dass VyprVPN Hardware und Software exakt an ihre Spezifikationen anpassen kann. Eine strenge Richtlinie für die Protokollierung von Anfragen ohne Datenverkehr und DNS-Anfragen sowie die exklusive Chameleon-Technologie des Unternehmens, mit der Metadaten verschlüsselt werden, um einen noch stärkeren Datenschutz im Internet zu gewährleisten, sind fest verankert.

Weitere großartige Funktionen von VyprVPN:

- Keine Bandbreitenbeschränkungen, keine Verkehrsüberwachung und keine Einschränkungen für P2P oder Torrents.

- Unterstützung für eine Vielzahl von Betriebssystemen, einschließlich Desktops und Smartphones.

- Die exklusive Chameleon-Technologie hilft dabei, Netflix-Blöcke und die ISP-Drosselung zu beseitigen.

Lesen Sie unseren vollständigen VyprVPN-Test.

Verwenden Sie den Tor-Browser, um online verborgen zu bleiben

Eine der effektivsten Möglichkeiten, um Ihre zu haltenIdentität, die online versteckt ist, ist das Tor-Netzwerk zu nutzen. Tor verwendet Zwiebel-Routing, um Daten in mehreren Verschlüsselungsebenen zu kapseln und durch eine Reihe von Computerknoten zu leiten. Jeder Knoten zieht eine Verschlüsselungsebene zurück, um die nächste Zieladresse anzuzeigen. Wenn die letzte Schicht entschlüsselt ist, werden die Daten an ihren endgültigen Bestimmungsort gesendet und hinterlassen keine Spuren ihres Ursprungs oder ihres Pfades durch das Netzwerk.

Viele verschiedene Softwareteile nutzen dieTor-Netzwerk, aber das häufigste ist der Tor-Browser. Dieses Programm funktioniert genau wie jeder normale Webbrowser, nur anstatt Rohdaten über das Internet zu senden, verschlüsselt es alles und sendet es über das Tor-Netzwerk.

VERBUNDENE LESUNG: Beste VPNs für Tor

Die Tor-Methode ist unglaublich nützlich, um sich zu versteckenIhr Standort und Ihre Identität, aber es gibt ein paar Nachteile. Zuallererst bedeutet die Verwendung des Tor-Browsers, dass Sie viele Ihrer normalen Surfgewohnheiten aufgeben müssen. Die meisten Videos und Multimedia-Plug-Ins sind in Tor deaktiviert, da es sich um ungesicherte Technologien handelt, mit denen Sie ohne Ihr Wissen Daten austauschen können. Dies macht es schwierig, für Ihre alltäglichen Aufgaben vollständig auf den Tor-Browser umzuschalten, obwohl dies als vorübergehende Maßnahme für sensible Aktionen immer noch sinnvoll ist.

Ein weiterer großer Nachteil des Tor-Netzwerks ist dases ist unglaublich langsam All diese Verschlüsselung und das Übergeben von Knoten benötigen Zeit, was selbst bei einfachen Webseiten zu sehr langen Ladezeiten führt. Dies ist ein Deal Breaker für die meisten gelegentlichen Internetnutzer. Wenn Sie jedoch auf das Deep Web oder das Dark Web zugreifen möchten oder sich online vollständig verstecken möchten, ist dies ein notwendiges Übel.

- Wie man Tor benutzt: Ein Leitfaden für den Einstieg

Verwenden Sie ein Live-Betriebssystem, um online verborgen zu bleiben

Einer der Schlüssel, um Ihre Identität geheim zu haltenIm Internet soll verhindert werden, dass persönliche Informationen auf Ihr Gerät gelangen. Wenn die Daten nicht vorhanden sind, können sie nicht freigegeben werden. In Verbindung mit einem Anonymisierungsdienst wie Tor oder einem VPN (oder beiden) bleiben auch die Details zu Ihrem Standort und Ihrer Hardware verborgen, was zu einer unglaublichen Menge an Datenschutz führt.

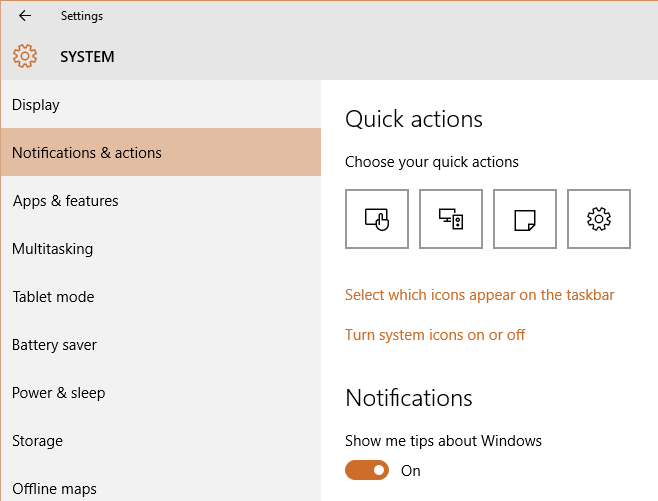

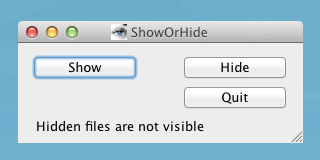

Ihr Betriebssystem verfügt über eine Menge persönlicher RessourcenInformationen, auch wenn Sie es nicht bemerken. Windows und MacOS sind besonders schlecht darin, Details zu speichern, anhand derer Sie identifiziert werden können. Linux ist besser in der Lage, den Benutzer vom Gerät zu trennen, aber aus Datenschutzgründen müssen Sie ein Live-Betriebssystem verwenden. Ein Live-Betriebssystem ist eine neue, noch nie verwendete Linux-Installation, die von einer DVD, einer SD-Karte oder einem USB-Stick ausgeführt wird. Der Vorteil hierbei ist, dass keine Daten auf dem Computer gespeichert werden, in den das Betriebssystem eingesteckt ist, sodass öffentliche Computer verwendet werden können, ohne Angst zu haben, Ihre Identität oder Ihren Standort preiszugeben.

TailsOS ist der Goldstandard für DatenschutzbewusstseinLive-Betriebssysteme. Es ist leichtgewichtig und einfach zu bedienen, genau wie jede andere moderne Linux-Distribution, und es wird mit dem Tor-Browser und einer Handvoll datenschutzorientierter Plug-Ins geliefert. Fügen Sie Tails zu einem USB-Stick oder einer DVD hinzu, und Sie können ihn an nahezu jeden Computer anschließen und auf das Internet zugreifen, während Sie sich vollständig verstecken.

TailsOS ist ein kostenloser Download, aber Sie müssen ein wenig arbeiten, um es zum ersten Mal in Betrieb zu nehmen. Befolgen Sie die nachstehenden Anweisungen, um Tails herunterzuladen, zu installieren und zu verwenden.

- Verwenden Sie Ihren Webbrowser, um Tails OS herunterzuladen.

- Führen Sie das Tails-Installationsprogramm aus und befolgen Sie die Anweisungen auf dem Bildschirm.

- Starten Sie Ihren Computer neu und starten Sie Tails OS direkt.

- Geben Sie Ihre WLAN- oder Verbindungsdaten ein, um auf das Internet zuzugreifen.

- Öffnen Sie Tor (im Tails-Download enthalten) und surfen Sie privat im Internet.

So entfernen Sie sich aus dem Internet

Sie können nicht verborgen bleiben, wenn Sie bereits eine habenstarke Online-Präsenz. Soziale Medien, alte Blogposts, Verzeichnislisten und andere versteckte Websites können Daten über Sie jahrzehntelang, wenn nicht sogar länger, speichern. Sie müssen jede dieser Quellen lokalisieren und Ihre Informationen manuell aus jeder Quelle entfernen. Es kann ein langer und mühsamer Prozess sein, aber es ist der beste Weg, sich online zu verstecken.

Schritt 1: Schließen Sie Ihre Social Media-Konten

Jedes Social-Media-Konto, für das Sie sich angemeldet haben,Auch wenn Sie es nie benutzen, muss heruntergefahren werden. In den meisten Fällen finden Sie eine Option zum Löschen eines Kontos auf der Einstellungsseite der Website. Wenn nicht, entfernen Sie alle Posts, füllen Sie Ihre Profilseite mit falschen Daten aus, wenden Sie sich an den Kundensupport und fordern Sie die Entfernung Ihres Kontos an.

Schritt 2: Suchen Sie nach sich

Geben Sie Ihren Namen in mehrere Suchmaschinen einund sehen, was kommt. Möglicherweise finden Sie alte Blogs, die Sie vergessen haben, Verzeichnis-Crawler, die Ihren Namen gefunden haben, oder sogar Artikel auf Nachrichtenseiten oder in persönlichen Blogs, in denen Sie erwähnt werden. Sie müssen den Eigentümer jeder dieser Quellen kontaktieren, um die Entfernung anzufordern.

Schritt 3: Löschen Sie Ihr E-Mail-Konto

E-Mail-Adressen sind oft der erste Link inIdentifizierung einer Person und Verfolgung über das Internet. Bei den meisten E-Mail-Anbietern können Sie Ihr Konto jederzeit deaktivieren und löschen. Sie müssen lediglich die Einstellungen und die Sicherheitsseite suchen und den Vorgang starten. Sie können Ihr Google Mail-Konto auch problemlos löschen. Wenn Sie unbedingt eine E-Mail-Adresse benötigen, melden Sie sich bei ProtonMail an, dem verschlüsselten E-Mail-Dienst. Verwenden Sie jedoch nicht Ihren richtigen Namen oder Ihre persönlichen Daten.

Schritt 4: Verwenden Sie keine Kreditkarten und PayPal mehr

Online-Zahlungen über Kreditkarten oder Dienstleistungenwie PayPal hinterlassen Sie eine unglaublich detaillierte Spur. Selbst kleine Einkäufe können viele Informationen preisgeben, einschließlich Ihres Namens und Ihrer Anschrift. Wenn Sie verborgen bleiben möchten, wechseln Sie zu einer dezentralen Kryptowährung wie Bitcoin.

Tipps und Tricks, um online verborgen zu bleiben

Auch wenn Sie alle oben aufgeführten Vorsichtsmaßnahmen treffen,Bestehen weiterhin unsichere Gewohnheiten, können diese Ihre Online-Privatsphäre sofort zerstören. Ein neuer Geisteszustand ist der beste Weg, um verborgen zu bleiben. Im Folgenden finden Sie einige häufige Fallstricke sowie zusätzliche Maßnahmen, die Sie zur Wahrung Ihrer Online-Anonymität ergreifen können.

Verwenden Sie datenschutzorientierte Browser-Plug-Ins - Während Plug-Ins neue Bedrohungen für einführen könnenIhre Identität, die richtigen können Ihnen helfen, verborgen zu bleiben. Privacy Badger ist ein guter Anfang, da es schädliche Skripte und Tracking-Code entfernt, die Sie über das Web verfolgen können. Und HTTPS Everywhere zwingt eine Reihe von Websites, das HTTPS-Protokoll zu verwenden, das Informationen verschlüsselt, um sie privat zu halten.

Im privaten Modus bleiben Sie nicht verborgen - Moderne Browser haben eine inkognito oder privateModus, mit dem Sie spurlos surfen können. Dies gilt leider nicht für das Internet, sondern nur für Ihr lokales Gerät. Der Inkognito-Modus hält Ihre Aktivitäten einfach aus dem Browserverlauf heraus, was der lokalen Privatsphäre zuträglich ist, aber bei Online-Problemen überhaupt nicht hilft.

Kostenlose VPNs können gefährlich sein - Kostenlose VPNs sind überall und sieVersprechen Sie Ihnen alles, von unbegrenzter Bandbreite bis hin zu unglaublicher Verschlüsselung - und das kostenlos. In der Tat speichern und verkaufen viele dieser Dienste Daten, die von ihren Benutzern generiert wurden, und geben Ihre Browserdaten ohne Ihre Zustimmung an Dritte weiter. Sie wissen nie, wo Ihre Daten mit einem kostenlosen VPN enden. Deshalb sollten Sie sich an zuverlässige kostenpflichtige Dienste halten.

So erhalten Sie ein KOSTENLOSES VPN für 30 Tage

Wenn Sie zum Beispiel für eine kurze Zeit auf Reisen ein VPN benötigen, können Sie unser bestbewertetes VPN kostenlos erhalten. ExpressVPN beinhaltet eine 30-tägige Geld-zurück-Garantie. Sie müssen für das Abonnement bezahlen, das ist eine Tatsache, aber es erlaubt 30 Tage lang uneingeschränkter Zugriff und dann stornieren Sie für eine vollständige Rückerstattung. Die Stornierungsbedingungen, bei denen keine Fragen gestellt werden, werden ihrem Namen gerecht.

Bemerkungen