Alle vil holde indtrængende ude af dereshus. Ligeledes — og af lignende grunde stræber netværksadministratorer om at holde indtrængende ude af de netværk, de administrerer. Et af de vigtigste aktiver i mange af dagens organisationer er deres data. Det er så vigtigt, at mange dårligt tilsigtede personer vil gøre meget for at stjæle disse data. Det gør de ved at bruge en lang række teknikker til at få uautoriseret adgang til netværk og systemer. Antallet af sådanne angreb ser ud til at være eksponentielt vokset for nylig, og som reaktion påbegyndes der systemer for at forhindre dem. Disse systemer kaldes Intrusion Prevention Systems eller IPS. I dag ser vi på de allerbedste systemer til forebyggelse af indtrængen, vi kunne finde.

Vi starter med at forsøge at definere bedre hvadForebyggelse af indtrængen er. Dette indebærer selvfølgelig, at vi også definerer, hvad indtrængen er. Vi vil derefter undersøge de forskellige detektionsmetoder, der typisk bruges, og hvilke afhjælpningsforanstaltninger, der træffes ved detektion. Derefter vil vi kort tale om passiv forebyggelse af indtrængen. Det er statiske foranstaltninger, der kan iværksættes, hvilket drastisk kan reducere antallet af indbrudsforsøg. Du kan blive overrasket over at finde ud af, at nogle af dem ikke har noget at gøre med computere. Først da, med os alle på den samme side, vil vi endelig kunne gennemgå nogle af de bedste systemer til forebyggelse af indtrængen, vi kunne finde.

Forebyggelse af indtrængen - Hvad handler det her om?

For mange år siden var virussen stort set de enestebekymringer fra systemadministratorer. Vira kom til et punkt, hvor de var så almindelige, at industrien reagerede ved at udvikle virusbeskyttelsesværktøjer. I dag ville ingen seriøs bruger i sit rette sind tænke på at køre en computer uden virusbeskyttelse. Selvom vi ikke hører meget af vira mere, er indtrængen - eller den uautoriserede adgang til dine data fra ondsindede brugere - den nye trussel. Da data ofte er en organisations vigtigste aktiv, er virksomhedsnetværk blevet målet for dårligt tilsigtede hackere, som vil gå meget langt for at få adgang til data. Ligesom virusbeskyttelsessoftware var svaret på spredning af vira, er Intrusion Prevention Systems svaret på indtrængende angreb.

Intrusionsforebyggelsessystemer gør i det væsentlige toting. Først registrerer de indtrængende forsøg, og når de registrerer mistænkelige aktiviteter, bruger de forskellige metoder til at stoppe eller blokere det. Der er to forskellige måder, hvorpå indtrængen kan forsøges. Signaturbaseret detektion fungerer ved at analysere netværkstrafik og data og kigge efter specifikke mønstre forbundet med indbrudsforsøg. Dette ligner traditionelle virusbeskyttelsessystemer, der er afhængige af virusdefinitioner. Signaturbaseret intrusionsdetektion er afhængig af intrusionssignaturer eller -mønstre. Den største ulempe ved denne detektionsmetode er, at den har brug for de korrekte underskrifter, der skal indlæses i softwaren. Og når en ny angrebsmetode er, er der normalt en forsinkelse, før angrebsunderskrifter opdateres. Nogle leverandører er meget hurtige med at levere opdaterede angrebsunderskrifter, mens andre er meget langsommere. Hvor ofte og hvor hurtigt underskrifter opdateres er en vigtig faktor, du skal overveje, når du vælger en leverandør.

Anomali-baseret detektion tilbyder bedre beskyttelseimod nul-dages angreb har dem, der sker inden detektionsunderskrifter, haft en chance for at blive opdateret. Processen ser efter anomalier i stedet for at forsøge at genkende kendte indtrængende mønstre. For eksempel ville det blive udløst, hvis nogen forsøgte at få adgang til et system med en forkert adgangskode flere gange i træk, et almindeligt tegn på et brute force-angreb. Dette er bare et eksempel, og der er typisk hundreder af forskellige mistænkelige aktiviteter, der kan udløse disse systemer. Begge detektionsmetoder har deres fordele og ulemper. De bedste værktøjer er dem, der bruger en kombination af signatur og adfærdsanalyse til den bedste beskyttelse.

Detektering af indtrængende forsøg er en af den første delfor at forhindre dem. Når det er registreret, arbejder intrusionsforebyggelsessystemer aktivt med at stoppe de fundne aktiviteter. Adskillige forskellige afhjælpende handlinger kan udføres af disse systemer. De kunne f.eks. Suspendere eller på anden måde deaktivere brugerkonti. En anden typisk handling er at blokere kildens IP-adresse til angrebet eller ændre firewallregler. Hvis den ondsindede aktivitet kommer fra en bestemt proces, kan forebyggelsessystemet dræbe processen. At starte en vis beskyttelsesproces er en anden almindelig reaktion, og i værste tilfælde kan hele systemer lukkes ned for at begrænse potentiel skade. En anden vigtig opgave for Intrusion Prevention Systems er at advare administratorer, registrere begivenheden og rapportere mistænkelige aktiviteter.

Passive forebyggelse af indtrængen

Mens indbrudssikringssystemer kan beskyttedig mod adskillige typer angreb, intet slår godt, gammeldags passive forebyggelse af indbrud. For eksempel er mandat til stærke adgangskoder en fremragende måde at beskytte mod mange indtrængen. En anden let beskyttelsesforanstaltning er at ændre standardadgangskoder til udstyr. Selvom det er mindre hyppigt i virksomhedsnetværk - selvom det ikke er uhørt - har jeg kun set for ofte internetportaler, der stadig havde deres standardadgangskode til admin. Mens der er tale om adgangskoder, er aldring af kodeord et andet konkret skridt, der kan indføres for at reducere indtrængenforsøg. Enhver adgangskode, også den bedste, kan til sidst knækkes, givet tilstrækkelig tid. Ældre adgangskode sikrer, at adgangskoder ændres, før de er blevet brudt.

Der var bare eksempler på, hvad der kunne gøres modpassivt forhindre indtrængen. Vi kunne skrive et helt indlæg om, hvilke passive foranstaltninger der kan iværksættes, men dette er ikke vores mål i dag. Vores mål er i stedet at præsentere nogle af de bedste aktive indbrudssikringssystemer.

De bedste systemer til forebyggelse af indtrængen

Vores liste indeholder en blanding af forskellige værktøjer, der kanbruges til at beskytte mod indtrængenforsøg. De fleste af de inkluderede værktøjer er ægte Intrusion Prevention Systems, men vi inkluderer også værktøjer, som, selvom de ikke markedsføres som sådan, kan bruges til at forhindre indtrængen. Vores første indgang er et sådant eksempel. Husk, at dit valg af hvilket værktøj der skal bruges mere end noget andet skal styres af, hvad dine specifikke behov er. Så lad os se, hvad hver af vores topværktøjer har at tilbyde.

1. SolarWinds Log & Event Manager (GRATIS PRØVEVERSION)

SolarWinds er et velkendt navn på netværkadministration. Det har et solidt ry for at fremstille nogle af de bedste netværks- og systemadministrationsværktøjer. Dets flagskibsprodukt, Network Performance Monitor scorer konsekvent blandt de mest tilgængelige overvågningsværktøjer til båndbredde til netværk. SolarWinds er også berømt for sine mange gratis værktøjer, der hver især imødekommer et specifikt behov hos netværksadministratorer. Kiwi Syslog Server eller SolarWinds TFTP-server er to fremragende eksempler på disse gratis værktøjer.

Lad ikke det SolarWinds Log & Event ManagerNavn narre dig. Der er meget mere ved det end at møde øjet. Nogle af de avancerede funktioner i dette produkt kvalificerer det som et system til detektion og forebyggelse af indtrængen, mens andre sætter det i SIEM-området (Security Information and Event Management). Værktøjet har for eksempel realtidshændelseskorrelation og realtidsrensning.

- GRATIS PRØVEVERSION: SolarWinds Log & Event Manager

- Officielt downloadlink: https://www.solarwinds.com/log-event-manager-software/registration

Det SolarWinds Log & Event Manager kan prale af øjeblikkelig registrering af mistænkeligeaktivitet (en funktionalitet til påvisning af indtrængen) og automatiserede svar (en funktion til forebyggelse af indtrængen). Dette værktøj kan også bruges til at udføre sikkerhedshændelsesundersøgelser og forensics. Det kan bruges til formildende og overholdelsesformål. Værktøjet har revisionsprøvet rapportering, som også kan bruges til at demonstrere overholdelse af forskellige lovgivningsmæssige rammer, såsom HIPAA, PCI-DSS og SOX. Værktøjet har også overvågning af filintegritet og USB-enhedsovervågning. Alle avancerede funktioner i softwaren gør det mere til en integreret sikkerhedsplatform end blot det log- og begivenhedsstyringssystem, som dens navn vil få dig til at tro.

Funktioner til forebyggelse af indtrængen på SolarWinds Log & Event Manager fungerer ved at implementere handlinger kaldet AktivSvar, når trusler opdages. Forskellige svar kan knyttes til specifikke alarmer. F.eks. Kan systemet skrive til firewall-tabeller for at blokere netværksadgangen til en kilde-IP-adresse, der er identificeret som udførelse af mistænkelige aktiviteter. Værktøjet kan også suspendere brugerkonti, stoppe eller starte processer og lukke systemer. Du vil huske, hvordan det netop er de saneringshandlinger, vi identificerede før.

Priser for SolarWinds Log & Event Manager varierer baseret på antallet af overvågede noder. Priserne starter ved $ 4585 for op til 30 overvågede noder, og licenser for op til 2500 noder kan købes, hvilket gør produktet meget skalerbart. Hvis du vil tage produktet til en testkørsel og se selv, om det er rigtigt for dig, er en gratis komplet 30-dages prøveperiode tilgængelig.

2. splunk

splunk er sandsynligvis et af de mest populære indbrudssikringssystemer. Det fås i flere forskellige udgaver med forskellige funktionssæt. Splunk Enterprise Security-eller Splunk ES, som det ofte kaldes - er det, du har brug for til sand forebyggelse af indtrængen. Softwaren overvåger dit systems data i realtid på udkig efter sårbarheder og tegn på unormal aktivitet.

Sikkerhedsrespons er et af produktets stærkepasser og hvad der gør det til et indbrudssikringssystem. Den bruger det, som sælgeren kalder ARF (Adaptive Response Framework). Det integreres med udstyr fra mere end 55 sikkerhedsleverandører og kan udføre automatiseret respons og fremskynde manuelle opgaver. Denne kombination, hvis automatisk afhjælpning og manuel indgriben kan give dig de bedste chancer for hurtigt at få overhånden. Værktøjet har en enkel og uklart brugergrænseflade, der skaber en vindende løsning. Andre interessante beskyttelsesfunktioner inkluderer “Notables” -funktionen, der viser brugerdefinerede advarsler og “Asset Investigator” til at markere ondsindede aktiviteter og forhindre yderligere problemer.

Splunk Enterprise SecurityPrisoplysninger er ikke let tilgængelige. Du skal kontakte Splunk's salg for at få et detaljeret tilbud. Dette er et fantastisk produkt, som en gratis prøveversion er tilgængelig for.

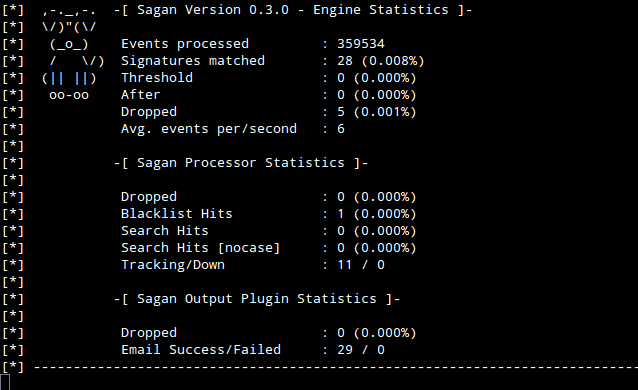

3. Sagan

Sagan er dybest set et gratis intrusionsdetekteringssystem. Dog er det værktøj, der har scriptudførelsesfunktioner, der kan placere det i kategorien Intrusion Prevention Systems. Sagan registrerer indbrudsforsøg gennem overvågning af logfiler. Du kan også kombinere Sagan med Snort, som kan føre dens output til Sagan hvilket giver værktøjet nogle netværksbaserede indtrængningsdetektionsfunktioner. Faktisk, Sagan kan modtage input fra mange andre værktøjer såsom Bro eller Suricata, der kombinerer kapaciteten i flere værktøjer til den bedst mulige beskyttelse.

Der er en fangst at Sagan'S scriptudførelsesfunktioner, dog. Du skal skrive afhjælpningsskriptene. Selvom dette værktøj måske ikke bedst bruges som dit eneste forsvar mod indtrængen, kan det være en nøglekomponent i et system, der indeholder flere værktøjer ved at korrelere begivenheder fra forskellige kilder, hvilket giver dig det bedste af mange produkter.

Mens Sagan kan kun installeres på Linux, Unix og Mac OS,det kan oprette forbindelse til Windows-systemer for at få deres begivenheder. Andre interessante funktioner ved Sagan inkluderer IP-adresseplacingssporing og distribueret behandling.

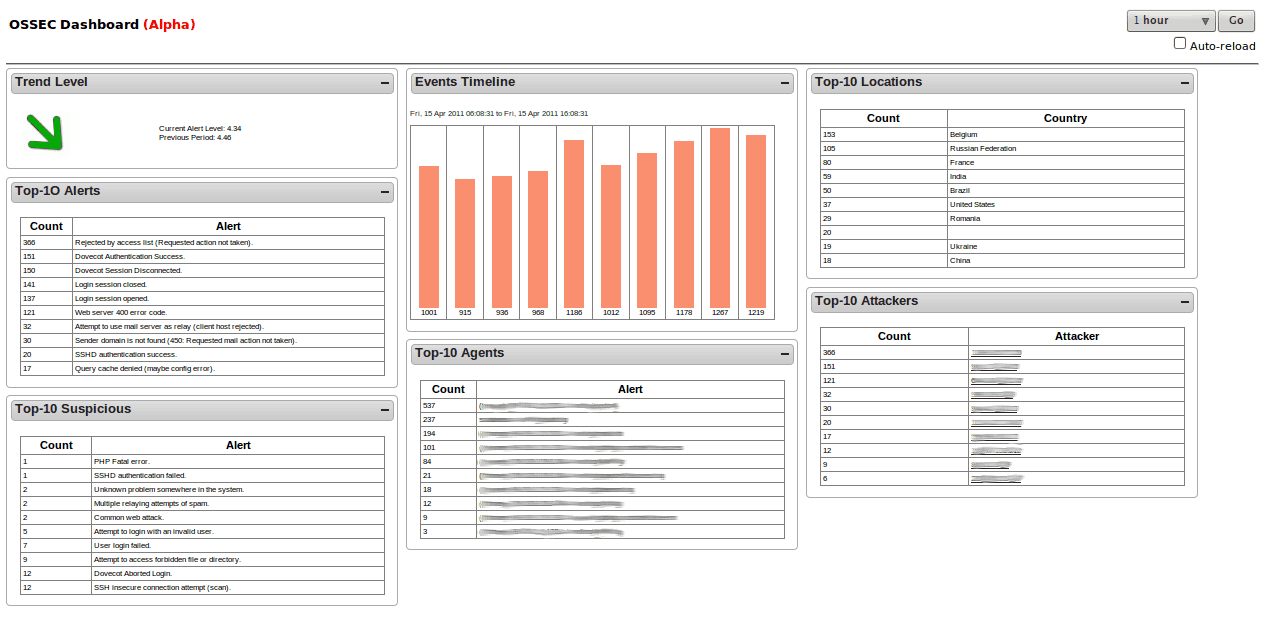

4. OSSEC

Open Source Security, eller OSSEC, er en af de førende open-source vært-baseredeIntrusion Detection System. Vi inkluderer det på vores liste af to grunde. Dens popularitet er sådan, at vi var nødt til at inkludere det, især i betragtning af at værktøjet giver dig mulighed for at specificere handlinger, der udføres automatisk, når specifikke advarsler udløses, hvilket giver det nogle muligheder for forebyggelse af indtrængen. OSSEC ejes af Trend Micro, et af de førende navne inden for IT-sikkerhed og producent af en af de bedste virusbeskyttelses suiter.

Når det er installeret på Unix-lignende operativsystemer,softwarens detektionsmotor fokuserer primært på log- og konfigurationsfiler. Det opretter kontrolsummer af vigtige filer og verificerer dem med jævne mellemrum, advarer dig eller udløser en afhjælpende handling, når der sker noget underligt. Det vil også overvåge og advare om ethvert unormalt forsøg på at få rodadgang. På Windows holder systemet også øje med uautoriserede registreringsdatabaseændringer, da de kunne være et fortællende tegn på ondsindet aktivitet. Enhver detektion udløser en alarm, der vises på den centraliserede konsol, mens underretninger også sendes via e-mail.

OSSEC er et værtsbaseret indbrudssikringssystem. Som sådan skal det installeres på hver computer, du vil beskytte. Imidlertid konsoliderer en centraliseret konsol information fra hver beskyttet computer for lettere administration. Det OSSEC konsol kører kun på Unix-lignende operativsystemer, men en agent er tilgængelig til at beskytte Windows-værter. Alternativt kan andre værktøjer som Kibana eller Graylog bruges som værktøjets frontend.

5. Åben WIPS-NG

Vi var ikke alt for sikre på, om vi skulle inkludere Åben WIPS NG på vores liste. Mere om det på et øjeblik. Det gjorde det hovedsageligt fordi det er et af de eneste produkter, der specifikt er rettet mod trådløse netværk. Åben WIPS NG–Hvor WIPS står for trådløs indtrængenForebyggelsessystem - er et open source-værktøj, der er lavet af tre hovedkomponenter. Først er der sensoren. Dette er en stum proces, der blot fanger trådløs trafik og sender den til serveren til analyse. Som du sandsynligvis har gætt, er den næste komponent serveren. Det samler data fra alle sensorer, analyserer de indsamlede data og reagerer på angreb. Denne komponent er hjertet i systemet. Sidst men ikke mindst er interfacekomponenten, som er den GUI, du bruger til at administrere serveren og vise oplysninger om trusler, der findes på dit trådløse netværk.

Hovedårsagen til, at vi tøvede, før vi inkluderede Åben WIPS NG på vores liste det, så godt som det er, ikkealle kan lide produktets udvikler. Det er fra den samme udvikler som Aircrack NG en trådløs pakkesniffer og adgangskodecracker, der er en del af enhver WiFi-hacker's værktøjssæt. Dette åbner debatten om udviklerens etik, og det gør nogle brugere opmærksomme. På den anden side kan udviklerens baggrund ses som et vidnesbyrd om hans dybe viden om Wi-Fi-sikkerhed.

6. fail2ban

fail2ban er en relativt populær indtrængen med gratis værtdetektionssystem med indtrængende forebyggelsesfunktioner. Softwaren fungerer ved at overvåge systemlogfiler for mistænkelige begivenheder såsom mislykkede loginforsøg eller udnytter søgninger. Når systemet registrerer noget mistænkeligt, reagerer det ved automatisk at opdatere de lokale firewall-regler for at blokere kildens IP-adresse for den ondsindede opførsel. Dette indebærer naturligvis, at en vis firewall-proces kører på den lokale maskine. Dette er værktøjets primære ulempe. Imidlertid kan enhver anden vilkårlig handling - såsom udførelse af et korrigerende script eller afsendelse af e-mail-meddelelser - konfigureres.

fail2ban leveres med flere forudbyggede detekteringerudløser kaldte filtre, der dækker nogle af de mest almindelige tjenester såsom Apache, Courrier, SSH, FTP, Postfix og mange flere. Som vi sagde, udføres saneringshandlinger ved at ændre værtens firewall-tabeller. fail2ban understøtter Netfilter, IPtables eller hosts.deny-tabellen i TCP Wrapper. Hvert filter kan tilknyttes en eller mange handlinger. Sammen kaldes filtre og handlinger et fængsel.

7. Bro Network Security Monitor

Det Bro Network Security Monitor er en anden gratis netværksindtrængningsdetektionsystem med IPS-lignende funktionalitet. Det fungerer i to faser, det logger først trafik og analyserer det derefter. Dette værktøj fungerer på flere lag op til applikationslaget, hvilket tegner sig for bedre registrering af splitindbrudsforsøg. Produktets analysemodul består af to elementer. Det første element kaldes Event Engine, og dets formål er at spore udløsende begivenheder såsom TCP-forbindelser eller HTTP-anmodninger. Begivenhederne analyseres derefter med Policy Scripts, det andet element. Politik scripts 'job er at beslutte, om der skal udløses en alarm, starte en handling eller ignorere begivenheden. Det er muligheden for at iværksætte en handling, der giver Bro Network Security Monitor dens IPS-funktionalitet.

Det Bro Network Security Monitor har nogle begrænsninger. Det vil kun spore HTTP-, DNS- og FTP-aktivitet, og det vil også overvåge SNMP-trafik. Dette er dog en god ting, fordi SNMP ofte bruges til netværksovervågning på trods af dets alvorlige sikkerhedsfejl. SNMP har næsten ingen indbygget sikkerhed og bruger ukrypteret trafik. Og da protokollen kan bruges til at ændre konfigurationer, kan den let udnyttes af ondsindede brugere. Produktet holder også øje med ændringer i enhedskonfiguration og SNMP-fælder. Det kan installeres på Unix, Linux og OS X, men det er ikke tilgængeligt for Windows, hvilket måske er dens største ulempe. Ellers er dette et meget interessant værktøj, som det er værd at prøve.

Kommentarer