Jeg vil ikke lyde for paranoid, selvom jegsandsynligvis gøre, men cyberkriminalitet er overalt. Hver organisation kan blive målet for hackere, der prøver at få adgang til deres data. Det er derfor primordialt at holde øje med tingene og sikre, at vi ikke bliver offer for disse dårligt tilsigtede individer. Den allerførste forsvarslinie er en Intrusion Detection System. Vært-baserede systemer anvender deres detektion på værtsniveau og registrerer typisk de fleste indtrængenforsøg hurtigt og giver dig øjeblikkelig besked, så du kan afhjælpe situationen. Med så mange værtsbaserede intrusionsdetekteringertilgængelige systemer, hvilket kan vælge at være en udfordring at vælge det bedste til din specifikke situation. For at hjælpe dig med at se tydeligt har vi samlet en liste over nogle af de bedste værtsbaserede indtrængningsdetektionssystemer.

Inden vi afslører de bedste værktøjer, sidder vikort og se på de forskellige typer af intrusionsdetekteringssystemer. Nogle er værtsbaserede, mens andre er netværksbaserede. Vi forklarer forskellene. Vi vil derefter drøfte de forskellige metoder til påvisning af indtrængen. Nogle værktøjer har en signaturbaseret tilgang, mens andre er på udkig efter mistænkelig opførsel. De bedste bruger en kombination af begge dele. Inden vi fortsætter, forklarer vi forskellene mellem systemer til påvisning af indtrængen og forebyggelse af indtrængen, da det er vigtigt at forstå, hvad vi ser på. Vi vil så være klar til essensen af dette indlæg, de bedste værtbaserede indtrængningsdetektionssystemer.

To typer af intrusionsdetektionssystemer

Der er i det væsentlige to typer indtrængenDetektionssystemer. Mens deres mål er identisk - at hurtigt opdage ethvert indtrængende forsøg eller mistænksom aktivitet med kunne føre til et indtrængende forsøg, er de forskellige på det sted, hvor denne detektion udføres. Dette er et begreb, der ofte omtales som håndhævelsespunkt. Hver type har fordele og ulemper, og generelt er der ingen enighed om, hvilken der foretrækkes. Faktisk er den bedste løsning - eller den mest sikre - sandsynligvis en, der kombinerer begge dele.

Værtsintrusion-detektionssystemer (HIDS)

Den første type intrusionsdetekteringssystem, theen, vi er interesseret i i dag, fungerer på værtsniveau. Du har måske gættet det fra dens navn. HIDS kontrollerer for eksempel forskellige logfiler og tidsskrifter for tegn på mistænksom aktivitet. En anden måde, de registrerer indtrængenforsøg på, er ved at kontrollere vigtige konfigurationsfiler for uautoriserede ændringer. De kan også undersøge de samme konfigurationsfiler for specifikke kendte indtrængningsmønstre. For eksempel kan det være kendt, at en bestemt indtrængningsmetode fungerer ved at føje en bestemt parameter til en bestemt konfigurationsfil. Et godt værtsbaseret indtrædelsesdetektionssystem ville fange det.

Det meste af tiden HIDS installeres direkte påde enheder, de er beregnet til at beskytte. Du skal installere dem på alle dine computere. Andre kræver kun installation af en lokal agent. Nogle gør endda alt deres arbejde eksternt. Uanset hvordan de fungerer, har god HIDS en centraliseret konsol, hvor du kan kontrollere applikationen og se dens resultater.

Netværksintrusion-detektionssystemer (NIDS)

En anden type intrusionsdetekteringssystem kaldesNetværksintrusion-detektionssystemer, eller NIDS, arbejder ved netværkets grænse for at håndhæve detektion. De bruger lignende metoder som værtsintrusion-detektionssystemer, såsom at detektere mistænkelige aktiviteter og leder efter kendte indtrængende mønstre. Men i stedet for at se på logfiler og konfigurationsfiler, ser de netværkstrafik og undersøger alle forbindelsesanmodninger. Nogle indtrængningsmetoder udnytter kendte sårbarheder ved at sende målrettet misdannede pakker til værter, hvilket får dem til at reagere på en bestemt måde, der giver dem mulighed for at blive brudt. Et netværksindtrædelsesdetektionssystem vil let kunne registrere denne form for forsøg.

Nogle hævder, at NIDS er bedre end HIDS, som deopdage angreb, før de endda kommer til dine systemer. Nogle foretrækker dem, fordi de ikke kræver, at der installeres noget på hver vært for effektivt at beskytte dem. På den anden side yder de kun lidt beskyttelse mod insiderangreb, som desværre slet ikke er ualmindelige. For at blive opdaget, skal en angriber bruge en sti, der passerer gennem NIDS. Af disse grunde kommer den bedste beskyttelse sandsynligvis fra at bruge en kombination af begge typer værktøjer.

Metoder til påvisning af indtrængen

Ligesom der er to typer af indtrængendetektionsværktøjer, er der hovedsageligt to forskellige metoder, der bruges til at detektere indbrudsforsøg. Registrering kan være signaturbaseret, eller den kan være anomalibaseret. Signaturbaseret intrusionsdetektion fungerer ved at analysere data for specifikke mønstre, der er forbundet med indtrængenforsøg. Dette ligner traditionelle virusbeskyttelsessystemer, der er afhængige af virusdefinitioner. Ligeledes er signaturbaseret intrusionsdetektion afhængig af intrusionssignaturer eller -mønstre. De sammenligner data med indtrængesignaturer for at identificere forsøg. Deres største ulempe er, at de ikke fungerer, før de korrekte underskrifter er uploadet til softwaren. Desværre sker dette typisk først, efter at et vist antal maskiner er blevet angrebet, og udgivere af indtrængesignaturer har haft tid til at offentliggøre nye opdateringspakker. Nogle leverandører er ret hurtige, mens andre kun kunne reagere dage senere.

Anomali-baseret intrusionsdetektion, den andenmetode, giver bedre beskyttelse mod nul-dages angreb, dem, der sker, før en software til intrusionsdetektering har haft en chance for at erhverve den korrekte signaturfil. Disse systemer søger anomalier i stedet for at forsøge at genkende kendte indtrængende mønstre. For eksempel kunne de udløses, hvis nogen forsøgte at få adgang til et system med en forkert adgangskode flere gange i træk, et almindeligt tegn på et brute force-angreb. Enhver mistænksom opførsel kan hurtigt opdages. Hver detekteringsmetode har sine fordele og ulemper. Ligesom med værktøjstyperne er de bedste værktøjer dem, der bruger en kombination af signatur og adfærdanalyse til den bedste beskyttelse.

Påvisning mod forebyggelse - en vigtig sondring

Vi har diskuteret systemer til påvisning af indtrængenmen mange af jer har måske hørt om Intrusion Prevention Systems. Er de to begreber identiske? Det lette svar er nej, da de to typer værktøj tjener et andet formål. Der er dog en vis overlapning mellem dem. Som navnet antyder, registrerer intrusionsdetekteringssystemet indtrængende forsøg og mistænkelige aktiviteter. Når det registrerer noget, udløser det typisk en form for alarm eller anmeldelse. Administratorer skal derefter tage de nødvendige skridt for at stoppe eller blokere indtrængende forsøg.

Intrusion Prevention Systems (IPS) er lavet tilforhindre indtrængen i at ske helt. Aktiv IPS inkluderer en detektionskomponent, der automatisk udløser en vis afhjælpende handling, hver gang et intrusionsforsøg registreres. Forebyggelse af indtrængen kan også være passiv. Udtrykket kan bruges til at henvise til alt, hvad der gøres eller indføres som en måde at forhindre indtrængen. Forhøjelse af adgangskode kan for eksempel betragtes som en foranstaltning til forebyggelse af indtrængen.

De bedste værtsintrusion-detektionsværktøjer

Vi har søgt markedet efter den bedste værtbaseredeindtrængende detektionssystemer. Det, vi har til dig, er en blanding af ægte HIDS og anden software, som, selvom de ikke kalder sig selv indtrængende detektionssystemer, har en indtræksdetekteringskomponent eller kan bruges til at detektere indtrængenforsøg. Lad os gennemgå vores topvalg og se på deres bedste funktioner.

1. SolarWinds Log & Event Manager (Gratis prøveversion)

Vores første indgang er fra SolarWinds, et almindeligt navninden for netværksadministrationsværktøjer. Virksomheden har eksisteret i cirka 20 år og har bragt os nogle af de bedste netværks- og systemadministrationsværktøjer. Det er også kendt dets mange gratis værktøjer, der imødekommer nogle specifikke behov hos netværksadministratorer. To gode eksempler på disse gratis værktøjer er Kiwi Syslog Server og den avancerede undernetberegner.

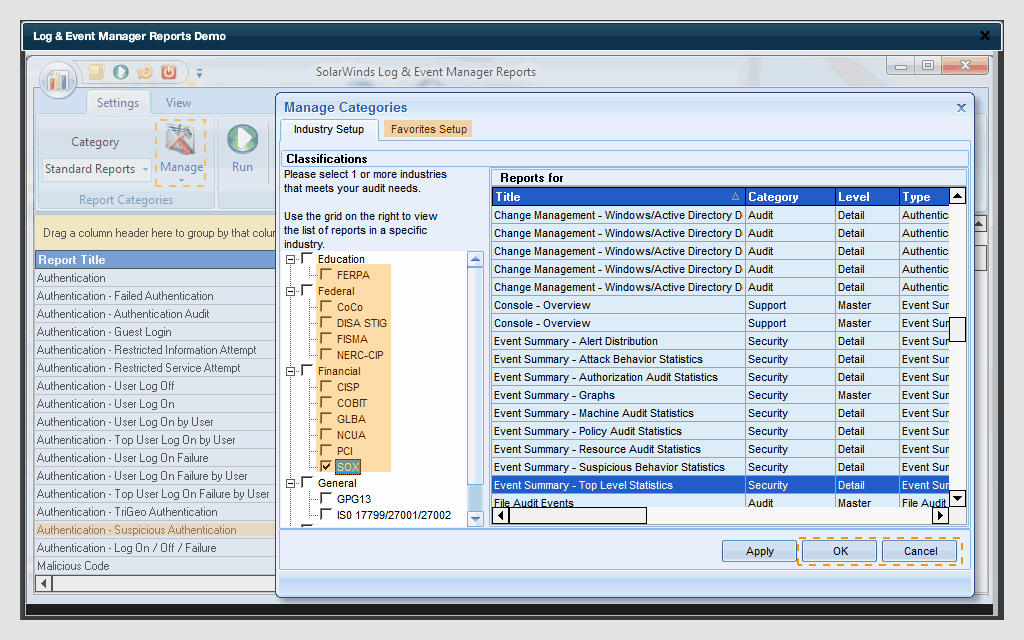

Lad ikke det SolarWinds Log & Event ManagerNavn narre dig. Det er meget mere end bare et log- og eventstyringssystem. Mange af de avancerede funktioner i dette produkt lægger det i SIEM-området Security Information and Event Management. Andre funktioner kvalificerer det som et intrusionsdetektionssystem og endda til en vis grad som et intrusionsforebyggelsessystem. Dette værktøj har f.eks. Korrelation i realtid og genanvendelse i realtid.

- GRATIS PRØVEVERSION: SolarWinds Log & Event Manager

- Officielt downloadlink: https://www.solarwinds.com/log-event-manager-software/registration

Det SolarWinds Log & Event Manager indeholder øjeblikkelig registrering af mistænkeligeaktivitet (en IDS-lignende funktionalitet) og automatiserede svar (en IPS-lignende funktionalitet). Det kan også udføre sikkerhedsbegivenhedsundersøgelse og kriminalteknologi til både formildende og overholdelsesformål. Takket være den revisionsprøvede rapportering kan værktøjet også bruges til at demonstrere overensstemmelse med HIPAA, PCI-DSS og SOX, blandt andre. Værktøjet har også filintegritetsovervågning og USB-enhedsovervågning, hvilket gør det meget mere til en integreret sikkerhedsplatform end blot et log- og begivenhedsstyringssystem.

Priser for SolarWinds Log & Event Manager starter ved $ 4585 for op til 30 overvågede noder. Licenser til op til 2500 noder kan købes, hvilket gør produktet meget skalerbart. Hvis du vil tage produktet til en testkørsel og se selv, om det er rigtigt for dig, er en gratis komplet 30-dages prøveperiode tilgængelig.

2. OSSEC

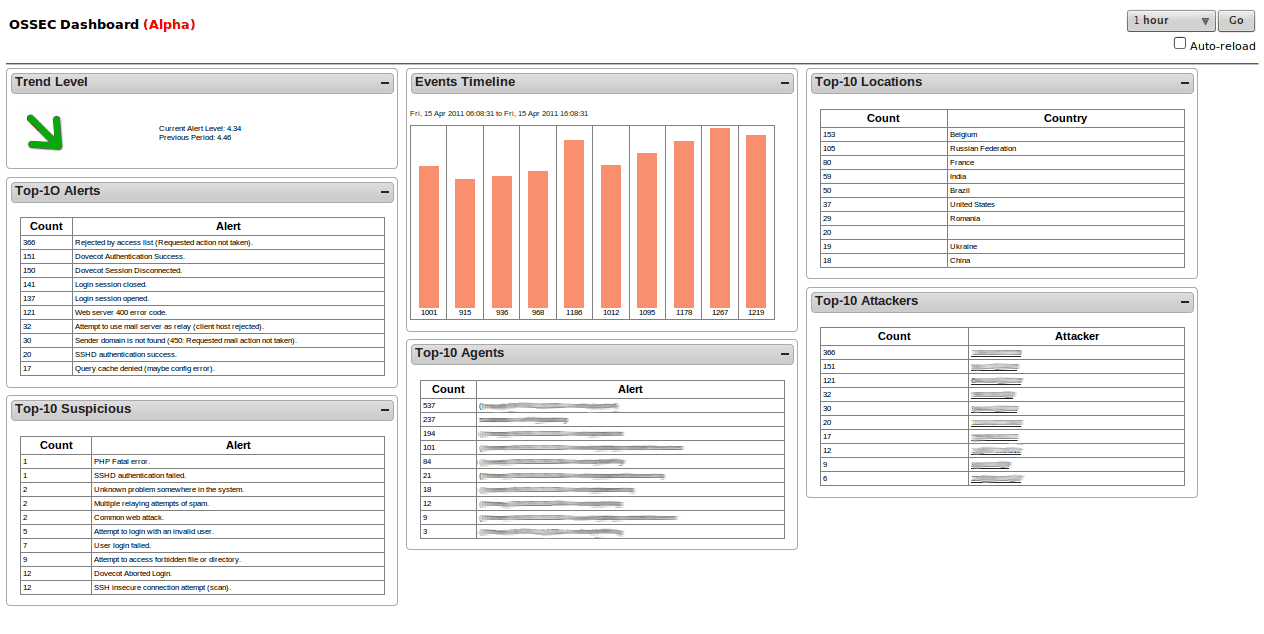

Open Source Security, eller OSSEC, er langt den førende open-source værtbaseredeindtrængende detektionssystem. Produktet ejes af Trend Micro, et af de førende navne inden for IT-sikkerhed og producent af en af de bedste virusbeskyttelses suiter. Når den er installeret på Unix-lignende operativsystemer, fokuserer softwaren primært på log- og konfigurationsfiler. Det opretter kontrolsummer af vigtige filer og validerer dem med jævne mellemrum og advarer dig, når der sker noget underligt. Det vil også overvåge og advare om ethvert unormalt forsøg på at få rodadgang. På Windows-værter holder systemet også øje med uautoriserede registreringsdatabaseændringer, der kan være et fortællende tegn på ondsindet aktivitet.

I kraft af at være et værtsbaseret system til detektion af indtrængen, OSSEC skal installeres på hver computer, du vil beskytte. En centraliseret konsol konsoliderer dog oplysninger fra hver beskyttet computer for lettere administration. Mens OSSEC konsol kører kun på Unix-lignende operativsystemer,en agent er tilgængelig for at beskytte Windows-værter. Enhver detektion udløser en alarm, der vises på den centraliserede konsol, mens underretninger også sendes via e-mail.

3. Samhain

Samhain er en anden velkendt gratis værtindtrængendetektionssystem. Dets vigtigste funktioner fra et IDS-synspunkt er filintegritetskontrol og logfilovervågning / -analyse. Men det gør mere end det. Produktet udfører rootkit-detektion, portovervågning, detektion af slyngelige SUID-eksekverbare computere og skjulte processer. Værktøjet var designet til at overvåge flere værter, der kører forskellige operativsystemer, mens det leverer centraliseret logning og vedligeholdelse. Imidlertid, Samhain kan også bruges som en selvstændig applikation påen enkelt computer. Softwaren kører primært på POSIX-systemer som Unix, Linux eller OS X. Den kan også køre på Windows under Cygwin, en pakke, der tillader at køre POSIX-applikationer på Windows, skønt kun overvågningsagenten er blevet testet i denne konfiguration.

En af SamhainDen mest unikke funktion er dens stealth mode, somtillader det at køre uden at blive opdaget af potentielle angribere. Det har været kendt for indtrængende, at de hurtigt dræber detektionsprocesser, de genkender, så snart de kommer ind i et system, før de opdages, hvilket tillader dem at gå upåagtet hen. Samhain bruger steganografiske teknikker til at skjule sine processer for andre. Det beskytter også sine centrale logfiler og konfigurationssikkerhedskopier med en PGP-nøgle for at forhindre manipulation.

4. fail2ban

fail2ban er en gratis og open source værtintrusiondetektionssystem, der også indeholder nogle muligheder for forebyggelse af indtrængen. Softwareværktøjet overvåger logfiler for mistænkelige aktiviteter og begivenheder såsom mislykkede loginforsøg, udnyttelse af søgning osv. Værktøjets standardhandling, hver gang det registrerer noget mistænkeligt, er automatisk at opdatere de lokale firewall-regler for at blokere kildens IP-adresse til ondsindet adfærd. I virkeligheden er dette ikke sand forebyggelse af indtrængen, men snarere et indtrængende detektionssystem med auto-saneringsfunktioner. Det, vi lige har beskrevet, er værktøjets standardhandling, men enhver anden vilkårlig handling - såsom at sende e-mail-underretninger - kan også konfigureres, så det opfører sig som et mere "klassisk" indtrængende detektionssystem.

fail2ban tilbydes med forskellige forudbyggede filtre tilnogle af de mest almindelige tjenester såsom Apache, SSH, FTP, Postfix og mange flere. Forebyggelse, som vi forklarede, udføres ved at ændre værtens firewall-tabeller. Værktøjet kan arbejde med Netfilter, IPtables eller hosts.deny-tabellen i TCP Wrapper. Hvert filter kan tilknyttes en eller mange handlinger.

5. AIDE

Det Avanceret indtrædelsesdetektionsmiljø, eller AIDE, er et andet gratis host-intrusionsdetekteringssystemDenne fokuserer hovedsageligt på rodkitdetektering og sammenligning af filsignaturer. Når du oprindeligt installerer det, vil værktøjet samle en slags database med admin-data fra systemets konfigurationsfiler. Denne database kan derefter bruges som en baseline, mod hvilken enhver ændring kan sammenlignes og eventuelt rulles tilbage, hvis nødvendigt.

AIDE gør brug af både signaturbaseret oganomali-baserede detektionsordninger. Dette er et værktøj, der køres on-demand og ikke planlagt eller kontinuerligt kører. Faktisk er dette produktets største ulempe. Da det imidlertid er et kommandolinjeværktøj snarere end at være GUI-baseret, kan der oprettes et cron-job, der kører det med regelmæssige intervaller. Hvis du vælger at køre værktøjet ofte - såsom en gang hvert minut - får du næsten data i realtid, og du har tid til at reagere, før ethvert indbrudsforsøg er gået for langt, hvilket har forårsaget meget skade.

I sin kerne AIDE er bare et data-sammenligningsværktøj, men med hjælpaf et par eksterne planlagte scripts, kan det omdannes til et ægte HIDS. Vær dog opmærksom på, at dette stort set er et lokalt værktøj. Det har ingen central styring og ingen fancy GUI.

6. Sagan

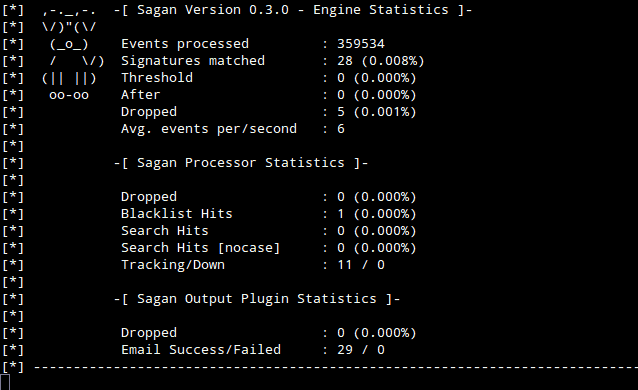

Sidste på vores liste er Sagan, som faktisk er mere et loganalysesystemend et ægte IDS. Det har dog nogle IDS-lignende funktioner, hvorfor det fortjener et sted på vores liste. Værktøjet lokalt ser logfilerne på systemet, hvor det er installeret, men det kan også interagere med andre værktøjer. Det kunne f.eks. Analysere Snorts logfiler og effektivt tilføje Snorts NIDS-funktionalitet til det, der i det væsentlige er et HIDS. Det interagerer ikke bare med Snort. Sagan kan også interagere med Suricata, og det er kompatibelt med flere regelbygningsværktøjer som Oinkmaster eller Pulled Pork.

Sagan har også scriptudførelsesfunktioner, som kangør det til et grovt indbrudssystem for forebyggelse, forudsat at du udvikler nogle saneringsmanuskripter. Selvom dette værktøj muligvis ikke bruges som dit eneste forsvar mod indtrængen, kan det være en stor komponent i et system, der kan inkorporere mange værktøjer ved at korrelere begivenheder fra forskellige kilder.

Kommentarer