C’est une jungle! Les personnes mal intentionnées sont partout et elles sont après vous. Eh bien, probablement pas vous personnellement mais plutôt vos données. Nous ne devons plus nous limiter aux virus, mais à toutes sortes d’attaques qui peuvent quitter votre réseau - et votre entreprise - dans une situation critique. En raison de la prolifération de divers systèmes de protection tels que les antivirus, les pare-feu et les systèmes de détection d’intrusion, les administrateurs réseau sont désormais inondés d’informations qu’ils doivent corréler pour tenter de les comprendre. C’est là que les systèmes de gestion des informations de sécurité et des événements (SIEM) sont utiles. Ils gèrent la majeure partie du travail horrible consistant à traiter trop d’informations. Pour faciliter votre tâche de sélection d’un SIEM, nous vous présentons les meilleurs outils de gestion des informations et des événements de sécurité (SIEM).

Aujourd’hui, nous commençons notre analyse en discutant de lascène de menace moderne. Comme nous l’avons dit, il ne s’agit plus que de virus. Ensuite, nous essayerons de mieux expliquer ce qu'est exactement SIEM et d’expliquer les différents composants d’un système SIEM. Certaines d’entre elles sont peut-être plus importantes que d’autres, mais leur importance relative peut différer d’un individu à l’autre. Enfin, nous présenterons notre sélection des six meilleurs outils de gestion des informations et des événements de sécurité (SIEM) et les passerons brièvement en revue.

La scène de la menace moderne

Auparavant, la sécurité informatique ne concernait que les virusprotection. Mais ces dernières années, plusieurs types d'attaques ont été découverts. Ils peuvent prendre la forme d'attaques par déni de service (DoS), de vol de données, etc. Et ils ne viennent plus seulement de l'extérieur. De nombreuses attaques proviennent d'un réseau. Ainsi, pour la protection ultime, divers types de systèmes de protection ont été inventés. Outre les antivirus et pare-feu traditionnels, nous disposons désormais de systèmes de détection d'intrusion et de prévention de la perte de données (IDS et DLP), par exemple.

Bien sûr, plus vous ajoutez de systèmes, plustravaillez vous les gérez. Chaque système surveille certains paramètres spécifiques à la recherche d'anomalies et les enregistre et / ou déclenche des alertes dès qu'elles sont découvertes. Ne serait-il pas intéressant de pouvoir automatiser la surveillance de tous ces systèmes? En outre, certains types d’attaques pourraient être détectés par plusieurs systèmes au cours de différentes étapes. Ne serait-il pas préférable de pouvoir alors réagir à tous les événements liés? Eh bien, c’est exactement ce qu’est SIEM.

Qu'est-ce que SIEM, exactement?

Tout est dans le nom. La gestion des informations et des événements de sécurité est le processus de gestion des informations et des événements de sécurité. Concrètement, un système SIEM n'offre aucune protection. Son objectif principal est de faciliter la vie des administrateurs de réseau et de sécurité. Un système SIEM typique collecte réellement des informations auprès de divers systèmes de protection et de détection, met en corrélation toutes ces informations en assemblant des événements connexes et réagit de différentes manières aux événements significatifs. Les systèmes SIEM intègrent souvent une forme de reporting et de tableaux de bord.

Les composants essentiels d'un système SIEM

Nous sommes sur le point d’explorer plus en détail chaquecomposant majeur d'un système SIEM. Tous les systèmes SIEM n'incluent pas tous ces composants et, même s'ils le font, ils peuvent avoir des fonctionnalités différentes. Cependant, ce sont les composants les plus élémentaires que l’on trouve généralement, sous une forme ou une autre, dans n’importe quel système SIEM.

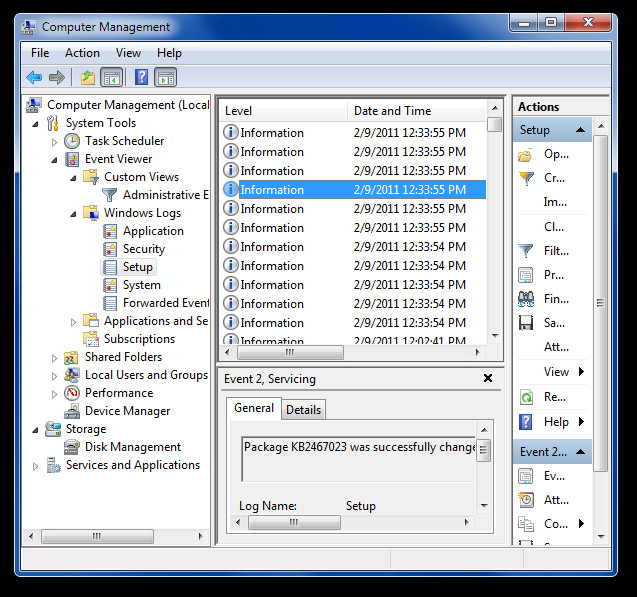

Collecte et gestion de journaux

La collecte et la gestion des journaux est la principalecomposant de tous les systèmes SIEM. Sans cela, il n'y a pas de SIEM. Le système SIEM doit acquérir les données de journal de différentes sources. Il peut soit le tirer, soit différents systèmes de détection et de protection peuvent le pousser vers le SIEM. Chaque système ayant sa propre méthode de catégorisation et d’enregistrement des données, il appartient au SIEM de normaliser les données et de les uniformiser, quelle que soit leur source.

Après normalisation, les données enregistrées seront souventcomparé aux modèles d’attaques connus pour tenter de reconnaître le plus tôt possible un comportement malveillant. Les données seront également souvent comparées aux données précédemment collectées pour aider à établir une base de référence qui améliorera encore la détection d'activité anormale.

Réponse à l'événement

Une fois qu'un événement est détecté, quelque chose doit être faità propos de ça. C’est l’objet du module de réponse aux événements du système SIEM. La réponse à l'événement peut prendre différentes formes. Dans son implémentation la plus élémentaire, un message d’alerte sera généré sur la console du système. Souvent, des alertes par e-mail ou par SMS peuvent également être générées.

Mais les meilleurs systèmes SIEM vont encore plus loin etlancera souvent un processus correctif. Encore une fois, c'est quelque chose qui peut prendre plusieurs formes. Les meilleurs systèmes disposent d'un système complet de flux de travail de réponse aux incidents qui peut être personnalisé pour fournir exactement la réponse souhaitée. Et comme on pouvait s'y attendre, la réponse à un incident ne doit pas nécessairement être uniforme et différents événements peuvent déclencher différents processus. Les meilleurs systèmes vous donneront un contrôle complet sur le flux de travail de réponse aux incidents.

Rapport

Une fois que vous avez la collecte et la gestion du journalet les systèmes d’intervention en place, le prochain élément de base dont vous avez besoin est la production de rapports. Vous ne le savez peut-être pas encore, mais vous aurez besoin de rapports. La haute direction aura besoin d'eux pour constater par eux-mêmes que leur investissement dans un système SIEM porte ses fruits. Vous pourriez également avoir besoin de rapports à des fins de conformité. La conformité à des normes telles que PCI DSS, HIPAA ou SOX peut être facilitée lorsque votre système SIEM peut générer des rapports de conformité.

Les rapports peuvent ne pas être au cœur d'un système SIEMmais quand même, c’est un élément essentiel. Et souvent, les rapports constitueront un facteur de différenciation majeur entre les systèmes concurrents. Les rapports sont comme des bonbons, vous ne pouvez jamais en avoir trop. Et bien sûr, les meilleurs systèmes vous permettront de créer des rapports personnalisés.

Tableau de bord

Dernier point mais non le moindre, le tableau de bord sera votrefenêtre sur le statut de votre système SIEM. Et il pourrait même y avoir plusieurs tableaux de bord. Parce que différentes personnes ont des priorités et des intérêts différents, le tableau de bord idéal pour un administrateur réseau sera différent de celui d'un administrateur de sécurité. Et un dirigeant aura besoin d'un candidat complètement différent.

Bien que nous ne puissions pas évaluer un système SIEM par lenombre de tableaux de bord dont vous disposez, vous devez en choisir un qui contient tous les tableaux de bord dont vous avez besoin. C’est certainement quelque chose que vous voudrez garder à l’esprit lorsque vous évaluerez des fournisseurs. Et comme pour les rapports, les meilleurs systèmes vous permettront de créer des tableaux de bord personnalisés à votre goût.

Notre top 6 des outils SIEM

Il existe de nombreux systèmes SIEM sur le marché. Beaucoup trop, en fait, pour pouvoir les relire tous ici. Nous avons donc effectué des recherches sur le marché, comparé des systèmes et dressé une liste de nos six meilleurs outils de gestion et d’information de sécurité (SIEM). Nous les répertorions par ordre de préférence et nous les passerons brièvement en revue. Mais malgré leur ordre, les six sont d'excellents systèmes que nous ne pouvons que vous recommander d'essayer vous-même.

Voici ce que sont nos 6 meilleurs outils SIEM

- Gestionnaire de journaux et d'événements SolarWinds

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. Gestionnaire de journaux et d'événements SolarWinds (ESSAI GRATUIT DE 30 JOURS)

SolarWinds est un nom commun dans le réseaumonde de surveillance. Leur produit phare, le moniteur de performances réseau, est l’un des meilleurs outils de surveillance SNMP disponible. La société est également connue pour ses nombreux outils gratuits tels que leur calculateur de sous-réseau ou leur serveur SFTP.

L’outil SIEM de SolarWinds, le gestionnaire des journaux et des événements(LEM) est décrit comme un système SIEM d’entrée de gamme. Mais il s’agit peut-être de l’un des systèmes d’entrée de gamme les plus compétitifs du marché. Le LEM SolarWinds a tout ce que vous pouvez attendre d'un système SIEM. Il dispose d'excellentes fonctionnalités de gestion et de corrélation longues et d'un moteur de génération de rapports impressionnant.

Quant aux fonctions de réponse aux événements de l’outil, ellesne laisse rien à désirer. Le système de réponse en temps réel détaillé réagira activement à chaque menace. Et comme il est basé sur le comportement plutôt que sur la signature, vous êtes protégé contre les menaces inconnues ou futures.

Mais le tableau de bord de l’outil est probablement son meilleuratout. Avec une conception simple, vous n'aurez aucun mal à identifier rapidement les anomalies. Commençant aux alentours de 4 500 dollars, cet outil est plus qu'abordable. Et si vous voulez l’essayer d’abord, vous pouvez télécharger une version d’essai gratuite et pleinement fonctionnelle de 30 jours.

2. Splunk Enterprise Security

Peut-être l'un des systèmes les plus populaires SIEM,Splunk Enterprise Security - ou Splunk ES, comme on l'appelle souvent - est particulièrement réputé pour ses capacités d'analyse. Splunk ES surveille les données de votre système en temps réel, à la recherche de vulnérabilités et de signes d’activité anormale.

La réponse de sécurité est l’un des atouts majeurs de Splunk EScostume. Le système utilise ce que Splunk appelle la structure Adaptive Response Framework (ARF) qui s’intègre aux équipements de plus de 55 fournisseurs de solutions de sécurité. L'ARF effectue une réponse automatisée en accélérant les tâches manuelles. Cela vous permettra de prendre rapidement le dessus. Ajoutez à cela une interface utilisateur simple et épurée et vous obtenez une solution gagnante. Parmi les autres fonctionnalités intéressantes, citons la fonction Notables, qui affiche des alertes personnalisables par l'utilisateur, et Asset Investigator, qui permet de signaler les activités malveillantes et d'éviter d'autres problèmes.

Splunk ES est vraiment un produit d'entrepriseet cela vient avec une étiquette de prix à la taille de l'entreprise. Vous ne pouvez même pas obtenir d’informations sur les prix sur le site Web de Splunk. Vous devez contacter le service commercial pour obtenir un prix. Malgré son prix, c'est un excellent produit et vous voudrez peut-être contacter Splunk et profiter d'un essai gratuit.

3. RSA NetWitness

Depuis 20016, NetWitness s’est concentré sur les produitssoutenir «une connaissance approfondie de la situation du réseau en temps réel et une réponse réseau souple». Après son acquisition par EMC, qui a ensuite fusionné avec Dell, l’activité Newitness fait désormais partie de la succursale RSA de la société. Et ce sont de bonnes nouvelles RSA est un nom célèbre dans la sécurité.

RSA NetWitness est idéal pour les organisations qui cherchentune solution complète d'analyse de réseau. L'outil intègre des informations sur votre entreprise, ce qui permet de hiérarchiser les alertes. Selon RSA, le système «collecte des données sur davantage de points de capture, de plates-formes informatiques et de sources de renseignements sur les menaces que les autres solutions SIEM». La détection avancée des menaces combine également analyse comportementale, techniques de science des données et intelligence des menaces. Enfin, le système de réponse avancé dispose de capacités d’automatisation et d’orchestration permettant d’éliminer les menaces avant qu’elles n’affectent votre entreprise.

L’un des principaux inconvénients de RSA NetWitness estqu’il n’est pas le plus facile à utiliser et à configurer. Cependant, une documentation complète est disponible pour vous aider à configurer et utiliser le produit. Il s’agit d’un autre produit destiné aux entreprises et vous devrez contacter le service commercial pour obtenir des informations sur les prix.

4. Gestionnaire de sécurité ArcSight Enterprise

ArcSight Enterprise Security Manager aideidentifier et hiérarchiser les menaces à la sécurité, organiser et suivre les activités de réponse aux incidents et simplifier les activités d'audit et de conformité. Autrefois vendu sous la marque HP, il a maintenant fusionné avec Micro Focus, une autre filiale de HP.

Ayant été autour pendant plus de quinze ans,ArcSight est un autre outil SIEM extrêmement populaire. Il compile les données de journal à partir de diverses sources et effectue une analyse approfondie des données, à la recherche de signes d'activité malveillante. Pour faciliter l'identification rapide des menaces, vous pouvez afficher les résultats de l'analyse en temps réel.

Voici un aperçu des principales caractéristiques du produit. Il offre une puissante corrélation distribuée de données en temps réel, une automatisation des flux de travail, une orchestration de la sécurité et un contenu de sécurité axé sur la communauté. Enterprise Security Manager s'intègre également à d'autres produits ArcSight, tels que ArcSight Data Platform et Event Broker ou ArcSight Investigate. C’est un autre produit destiné aux entreprises, comme presque tous les outils SIEM de qualité, qui nécessite que vous contactiez l’équipe des ventes d’ArcSight pour obtenir des informations sur les prix.

5. McAfee Enterprise Security Manager

McAfee est certainement un autre nom familier dans leindustrie de la sécurité. Cependant, il est mieux connu pour ses produits de protection antivirus. Le gestionnaire de sécurité d'entreprise n'est pas qu'un logiciel. C'est en fait un appareil. Vous pouvez l'obtenir sous forme virtuelle ou physique.

En termes de capacités d'analyse, leMcAfee Enterprise Security Manager est considéré par beaucoup comme l'un des meilleurs outils SIEM. Le système collecte les journaux sur un large éventail de périphériques. Quant à ses capacités de normalisation, il est également de qualité supérieure. Le moteur de corrélation compile facilement des sources de données disparates, ce qui facilite la détection des événements de sécurité au fur et à mesure qu'ils se produisent.

Pour être vrai, la solution McAfee ne se limite pas àque son gestionnaire de sécurité d'entreprise. Pour obtenir une solution SIEM complète, vous devez également utiliser Enterprise Log Manager et Event Receiver. Heureusement, tous les produits peuvent être emballés dans un seul appareil. Pour ceux d'entre vous qui voudront peut-être essayer le produit avant de l'acheter, un essai gratuit est disponible.

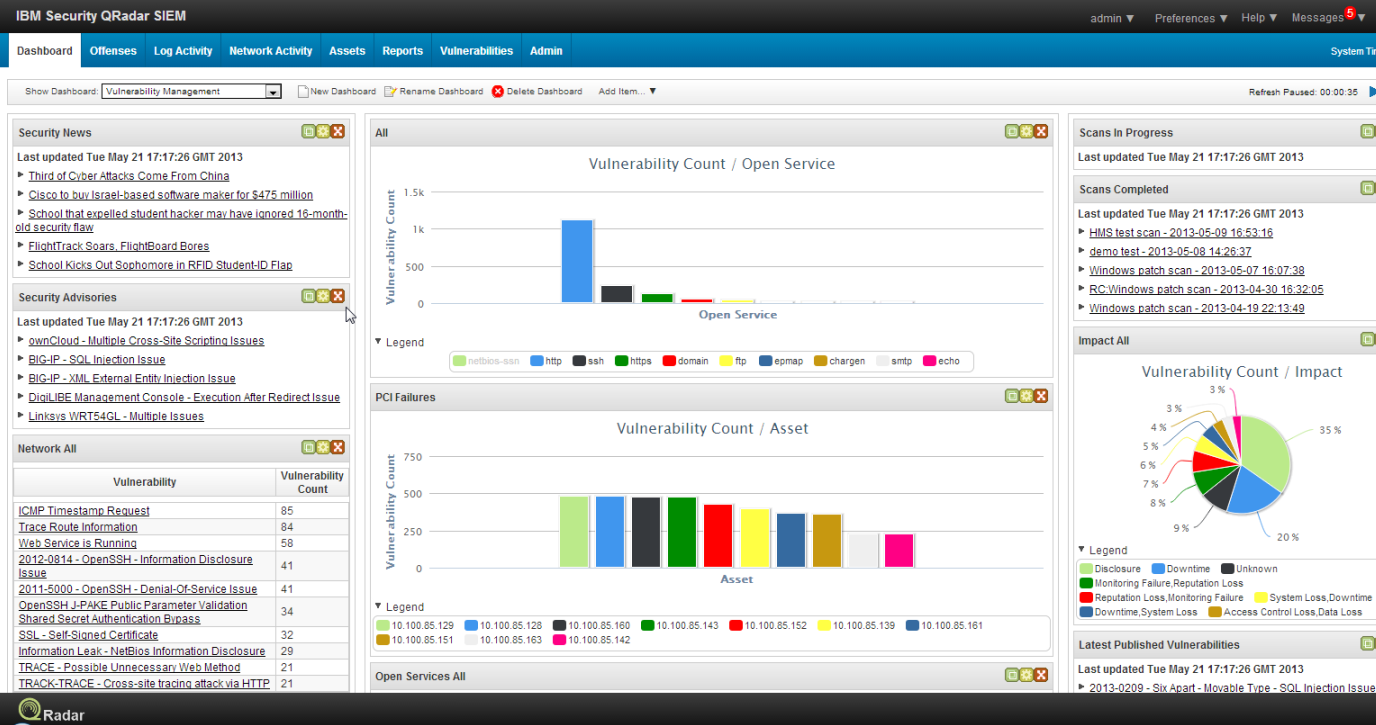

6. IBM QRadar

IBM, peut-être le nom le plus connu de l'informatiqueL’industrie a réussi à mettre en place sa solution SIEM, IBM QRadar est l’un des meilleurs produits du marché. Cet outil permet aux analystes en sécurité de détecter les anomalies, de détecter les menaces avancées et de supprimer les faux positifs en temps réel.

IBM QRadar propose une suite de gestion de journaux, de donnéesfonctionnalités de collecte, d’analyse et de détection d’intrusion. Ensemble, ils aident votre infrastructure réseau à rester opérationnelle. Il existe également des analyses de modélisation des risques pouvant simuler des attaques potentielles.

Certaines des fonctionnalités clés de QRadar incluent la possibilitédéployer la solution sur site ou dans un environnement cloud. Il s’agit d’une solution modulaire à laquelle on peut rapidement et à peu de frais ajouter plus de stockage en puissance de traitement. Le système utilise l'expertise en intelligence d'IBM X-Force et s'intègre de manière transparente à des centaines de produits IBM et non IBM.

IBM étant IBM, vous pouvez vous attendre à payer un prix élevé pour leur solution SIEM. Mais si vous avez besoin d'un des meilleurs outils SIEM du marché, QRadar pourrait très bien valoir son investissement.

En conclusion

Le seul problème que vous risquez d'avoir lors de l'achatLe meilleur outil de surveillance des informations et des événements de sécurité (SIEM) est l'abondance d'excellentes options. Nous venons de présenter les six meilleurs. Tous sont d'excellents choix. Celui que vous choisirez dépendra en grande partie de vos besoins, de votre budget et du temps que vous êtes prêt à consacrer à son installation. Hélas, la configuration initiale est toujours la partie la plus difficile et c’est là que les choses peuvent mal se passer, car si un outil SIEM n’est pas configuré correctement, il ne pourra pas faire son travail correctement.

Texte 50 - 2300

commentaires