Je ne voudrais pas paraître trop paranoïaque, même si jeprobablement, mais la cybercriminalité est partout. Chaque organisation peut devenir la cible de pirates essayant d'accéder à leurs données. Il est donc primordial de garder un œil sur les choses et de veiller à ce que nous ne soyons pas victimes de ces individus mal intentionnés. La toute première ligne de défense est un Système de détection d'intrusion. Basé sur l'hôte Les systèmes appliquent leur détection au niveau de l'hôte et détectent généralement la plupart des tentatives d'intrusion rapidement et vous avertissent immédiatement afin que vous puissiez remédier à la situation. Avec autant de détection d'intrusion basée sur l'hôtesystèmes disponibles, choisir le meilleur pour votre situation spécifique peut sembler être un défi. Pour vous aider à voir clairement, nous avons rassemblé une liste de certains des meilleurs systèmes de détection d'intrusion basés sur l'hôte.

Avant de révéler les meilleurs outils, nous allons nous détournerbrièvement et jetez un œil aux différents types de systèmes de détection d'intrusion. Certains sont basés sur l'hôte tandis que d'autres sont basés sur le réseau. Nous expliquerons les différences. Nous discuterons ensuite des différentes méthodes de détection d'intrusions. Certains outils ont une approche basée sur les signatures tandis que d'autres sont à la recherche de comportements suspects. Les meilleurs utilisent une combinaison des deux. Avant de continuer, nous expliquerons les différences entre les systèmes de détection et de prévention des intrusions car il est important de comprendre ce que nous examinons. Nous serons alors prêts pour l'essentiel de cet article, les meilleurs systèmes de détection d'intrusion basés sur l'hôte.

Deux types de systèmes de détection d'intrusion

Il existe essentiellement deux types d'intrusionSystèmes de détection. Bien que leur objectif soit identique: détecter rapidement toute tentative d'intrusion ou activité suspecte pouvant entraîner une tentative d'intrusion, ils diffèrent par l'emplacement où cette détection est effectuée. Il s'agit d'un concept souvent appelé point d'application. Chaque type présente des avantages et des inconvénients et, d'une manière générale, il n'y a pas de consensus quant à celui qui est préférable. En fait, la meilleure solution - ou la plus sécurisée - est probablement celle qui combine les deux.

Systèmes de détection d'intrusion hôte (HIDS)

Le premier type de système de détection d'intrusion, lecelui qui nous intéresse aujourd'hui, fonctionne au niveau de l'hôte. Vous l'avez peut-être deviné d'après son nom. HIDS vérifie, par exemple, divers fichiers journaux et journaux pour détecter des signes d'activité suspecte. Ils détectent également les tentatives d'intrusion en vérifiant les fichiers de configuration importants pour détecter les modifications non autorisées. Ils peuvent également examiner les mêmes fichiers de configuration pour des modèles d'intrusion connus spécifiques. Par exemple, une méthode d'intrusion particulière peut être connue pour fonctionner en ajoutant un certain paramètre à un fichier de configuration spécifique. Un bon système de détection d'intrusion basé sur l'hôte permettrait de comprendre cela.

La plupart du temps, HIDS est installé directement surles appareils qu'ils sont censés protéger. Vous devrez les installer sur tous vos ordinateurs. Pour d'autres, il suffit d'installer un agent local. Certains font même tout leur travail à distance. Peu importe comment ils fonctionnent, les bons HIDS ont une console centralisée où vous pouvez contrôler l'application et voir ses résultats.

Systèmes de détection d'intrusion réseau (NIDS)

Un autre type de système de détection d'intrusion appeléLes systèmes de détection d'intrusion réseau, ou NIDS, fonctionnent à la frontière du réseau pour appliquer la détection. Ils utilisent des méthodes similaires à celles des systèmes de détection des intrusions de l'hôte, comme la détection d'activités suspectes et la recherche de modèles d'intrusion connus. Mais au lieu de consulter les journaux et les fichiers de configuration, ils surveillent le trafic réseau et examinent toutes les demandes de connexion. Certaines méthodes d'intrusion exploitent les vulnérabilités connues en envoyant des paquets délibérément malformés aux hôtes, les faisant réagir d'une manière particulière qui leur permet d'être violés. Un système de détection d'intrusion réseau détecterait facilement ce type de tentative.

Certains soutiennent que les NIDS sont meilleurs que les HIDS car ilsdétecter les attaques avant même qu'elles n'atteignent vos systèmes. Certains les préfèrent car ils n’exigent rien d’être installé sur chaque hôte pour les protéger efficacement. En revanche, ils offrent peu de protection contre les attaques internes qui ne sont malheureusement pas du tout rares. Pour être détecté, un attaquant doit utiliser un chemin qui passe par le NIDS. Pour ces raisons, la meilleure protection vient probablement de l'utilisation d'une combinaison des deux types d'outils.

Méthodes de détection des intrusions

Tout comme il existe deux types d'intrusionsoutils de détection, il existe principalement deux méthodes différentes utilisées pour détecter les tentatives d'intrusion. La détection peut être basée sur la signature ou sur l'anomalie. La détection d'intrusion basée sur les signatures fonctionne en analysant les données pour des modèles spécifiques qui ont été associés aux tentatives d'intrusion. Ceci est similaire aux systèmes de protection antivirus traditionnels qui reposent sur des définitions de virus. De même, la détection d'intrusion basée sur la signature repose sur des signatures ou des modèles d'intrusion. Ils comparent les données avec les signatures d'intrusion pour identifier les tentatives. Leur principal inconvénient est qu'ils ne fonctionnent pas tant que les signatures appropriées n'ont pas été téléchargées dans le logiciel. Malheureusement, cela ne se produit généralement qu'après qu'un certain nombre de machines ont été attaquées et que les éditeurs de signatures d'intrusion ont eu le temps de publier de nouveaux packages de mise à jour. Certains fournisseurs sont assez rapides tandis que d'autres n'ont pu réagir que quelques jours plus tard.

Détection d'intrusions basée sur les anomalies, l'autre, offre une meilleure protection contre les attaques zero-day, celles qui se produisent avant qu'un logiciel de détection d'intrusion n'ait eu la possibilité d'acquérir le fichier de signature approprié. Ces systèmes recherchent des anomalies au lieu d'essayer de reconnaître les schémas d'intrusion connus. Par exemple, ils pourraient être déclenchés si quelqu'un tentait d'accéder à un système avec un mauvais mot de passe plusieurs fois de suite, signe courant d'une attaque par force brute. Tout comportement suspect peut être rapidement détecté. Chaque méthode de détection a ses avantages et ses inconvénients. Tout comme avec les types d'outils, les meilleurs outils sont ceux qui utilisent une combinaison de signature et d'analyse de comportement pour la meilleure protection.

La détection contre la prévention - une distinction importante

Nous avons discuté des systèmes de détection d'intrusionmais beaucoup d'entre vous ont peut-être entendu parler des systèmes de prévention des intrusions. Les deux concepts sont-ils identiques? La réponse simple est non, car les deux types d'outils ont un objectif différent. Il y a cependant un certain chevauchement entre eux. Comme son nom l'indique, le système de détection d'intrusion détecte les tentatives d'intrusion et les activités suspectes. Lorsqu'il détecte quelque chose, il déclenche généralement une certaine forme d'alerte ou de notification. Les administrateurs doivent ensuite prendre les mesures nécessaires pour arrêter ou bloquer la tentative d'intrusion.

Les systèmes de prévention des intrusions (IPS) sont conçus pourempêcher les intrusions de se produire complètement. L'IPS actif comprend un composant de détection qui déclenchera automatiquement une action corrective chaque fois qu'une tentative d'intrusion est détectée. La prévention des intrusions peut également être passive. Le terme peut être utilisé pour désigner tout ce qui est fait ou mis en place comme un moyen de prévenir les intrusions. Le renforcement des mots de passe, par exemple, peut être considéré comme une mesure de prévention des intrusions.

Les meilleurs outils de détection d'intrusion d'hôte

Nous avons recherché sur le marché le meilleur hébergeursystèmes de détection d'intrusion. Ce que nous avons pour vous est un mélange de vrais HIDS et d'autres logiciels qui, bien qu'ils ne s'appellent pas des systèmes de détection d'intrusion, ont un composant de détection d'intrusion ou peuvent être utilisés pour détecter des tentatives d'intrusion. Examinons nos meilleurs choix et examinons leurs meilleures fonctionnalités.

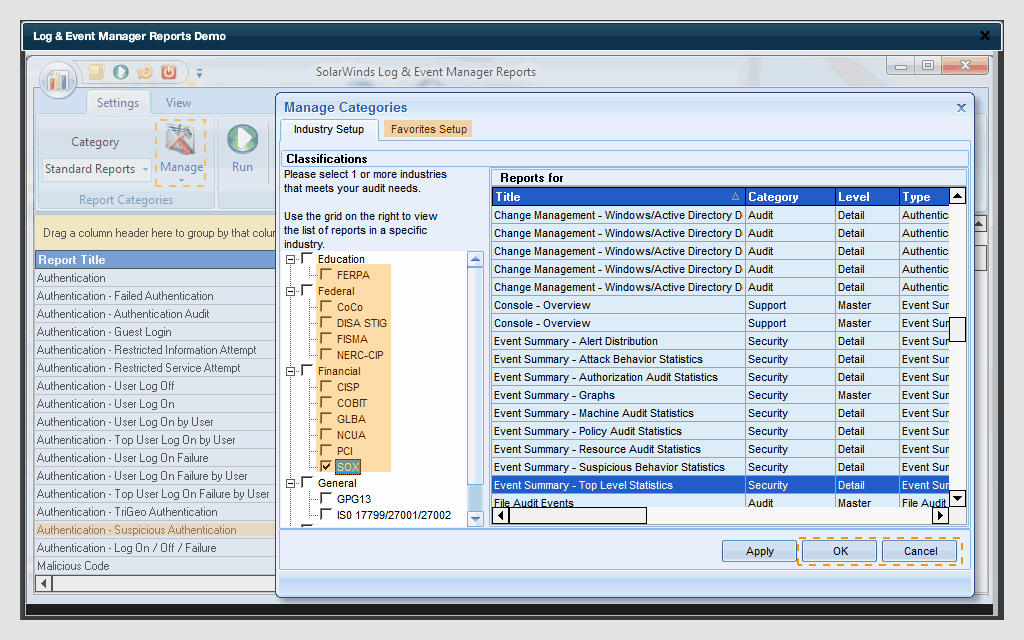

1. Gestionnaire de journaux et d'événements SolarWinds (Essai gratuit)

Notre première entrée est de SolarWinds, un nom commundans le domaine des outils d'administration de réseau. La société existe depuis environ 20 ans et nous a apporté certains des meilleurs outils d'administration de réseau et de système. Il est également bien connu ses nombreux outils gratuits qui répondent à certains besoins spécifiques des administrateurs réseau. Le Kiwi Syslog Server et le Advanced Subnet Calculator sont deux excellents exemples de ces outils gratuits.

Ne laissez pas le Gestionnaire de journaux et d'événements SolarWindsLe nom te trompe. C'est beaucoup plus qu'un simple système de gestion des journaux et des événements. La plupart des fonctionnalités avancées de ce produit le classent dans la gamme SIEM (Security Information and Event Management). D'autres caractéristiques le qualifient de système de détection d'intrusion et même, dans une certaine mesure, de système de prévention d'intrusion. Cet outil comporte, par exemple, une corrélation d'événements en temps réel et une correction en temps réel.

- ESSAI GRATUIT: Gestionnaire de journaux et d'événements SolarWinds

- Lien de téléchargement officiel: https://www.solarwinds.com/log-event-manager-software/registration

le Gestionnaire de journaux et d'événements SolarWinds dispose d'une détection instantanée des suspects(une fonctionnalité de type IDS) et des réponses automatisées (une fonctionnalité de type IPS). Il peut également effectuer des enquêtes sur les événements de sécurité et des analyses judiciaires à des fins d'atténuation et de conformité. Grâce à son reporting éprouvé, l'outil peut également être utilisé pour démontrer la conformité aux normes HIPAA, PCI-DSS et SOX, entre autres. L'outil dispose également d'une surveillance de l'intégrité des fichiers et d'une surveillance des périphériques USB, ce qui en fait beaucoup plus une plate-forme de sécurité intégrée qu'un simple système de gestion des journaux et des événements.

Prix pour le Gestionnaire de journaux et d'événements SolarWinds commence à 4585 $ pour jusqu'à 30 nœuds surveillés. Des licences pour jusqu'à 2500 nœuds peuvent être achetées, ce qui rend le produit hautement évolutif. Si vous souhaitez tester le produit et voir par vous-même s'il vous convient, un essai gratuit complet de 30 jours est disponible.

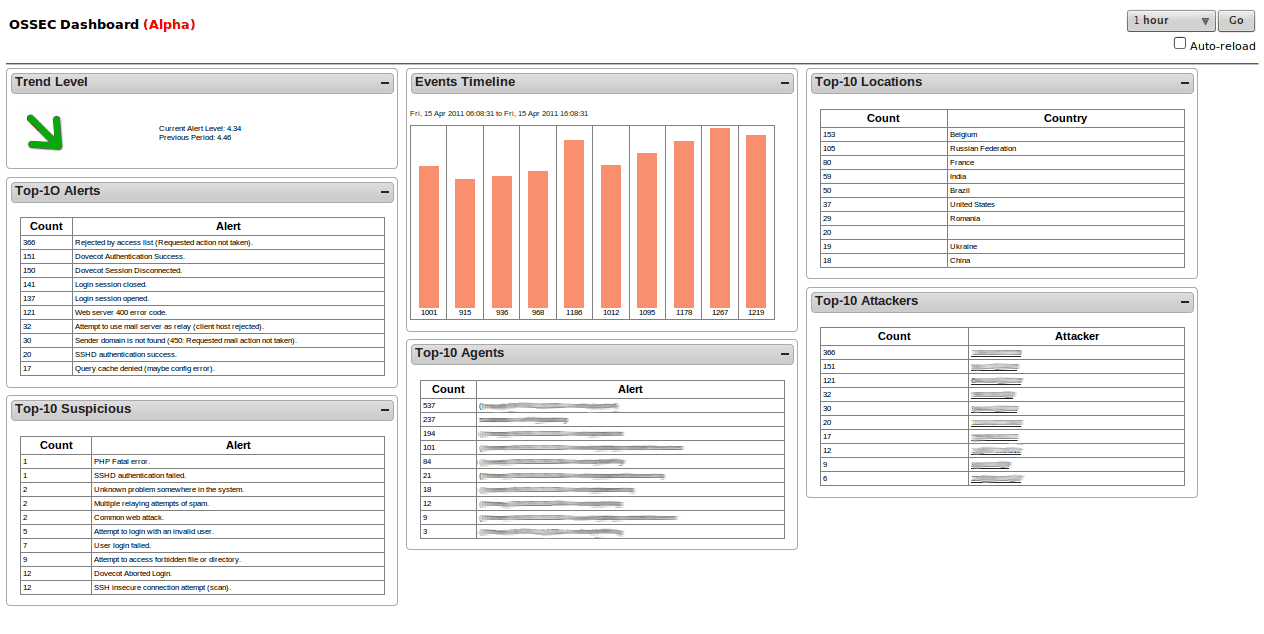

2. OSSEC

Sécurité Open Source, ou OSSEC, est de loin le premier hébergeur open sourcesystème de détection d'intrusion. Le produit appartient à Trend Micro, l'un des principaux noms de la sécurité informatique et fabricant de l'une des meilleures suites de protection antivirus. Lorsqu'il est installé sur des systèmes d'exploitation de type Unix, le logiciel se concentre principalement sur les fichiers journaux et de configuration. Il crée des sommes de contrôle des fichiers importants et les valide périodiquement, vous alertant chaque fois que quelque chose d'étrange se produit. Il surveillera et alertera également sur toute tentative anormale d'accès root. Sur les hôtes Windows, le système surveille également les modifications de registre non autorisées qui pourraient être un signe révélateur d'activité malveillante.

En tant que système de détection d'intrusion basé sur l'hôte, OSSEC doit être installé sur chaque ordinateur que vous souhaitez protéger. Cependant, une console centralisée consolide les informations de chaque ordinateur protégé pour une gestion plus facile. Tandis que le OSSEC la console ne fonctionne que sur les systèmes d'exploitation de type Unix,un agent est disponible pour protéger les hôtes Windows. Toute détection déclenchera une alerte qui sera affichée sur la console centralisée, tandis que les notifications seront également envoyées par courrier électronique.

3. Samhain

Samhain est une autre intrusion d'hôte gratuit bien connuesystème de détection. Du point de vue de l'IDS, ses principales caractéristiques sont la vérification de l'intégrité des fichiers et la surveillance / analyse des fichiers journaux. Cela fait bien plus que cela, cependant. Le produit effectuera la détection des rootkits, la surveillance des ports, la détection des exécutables SUID escrocs et des processus cachés. L'outil a été conçu pour surveiller plusieurs hôtes exécutant divers systèmes d'exploitation tout en fournissant une journalisation et une maintenance centralisées. cependant, Samhain peut également être utilisé comme une application autonome surun seul ordinateur. Le logiciel fonctionne principalement sur des systèmes POSIX tels que Unix, Linux ou OS X. Il peut également fonctionner sous Windows sous Cygwin, un package permettant d'exécuter des applications POSIX sous Windows, même si seul l'agent de surveillance a été testé dans cette configuration.

Un des SamhainLa caractéristique la plus unique est son mode furtif quilui permet de fonctionner sans être détecté par des attaquants potentiels. Les intrus sont connus pour tuer rapidement les processus de détection qu’ils reconnaissent dès qu’ils entrent dans un système avant d’être détectés, ce qui leur permet de passer inaperçus. Samhain utilise des techniques stéganographiques pour cacher ses processus aux autres. Il protège également ses fichiers journaux centraux et ses sauvegardes de configuration avec une clé PGP pour empêcher toute altération.

4. Fail2Ban

Fail2Ban est une intrusion hôte gratuite et open-sourcesystème de détection qui dispose également de certaines capacités de prévention des intrusions. L'outil logiciel surveille les fichiers journaux pour détecter les activités et événements suspects tels que les tentatives de connexion infructueuses, la recherche d'exploit, etc. L'action par défaut de l'outil, chaque fois qu'il détecte quelque chose de suspect, consiste à mettre à jour automatiquement les règles de pare-feu locales pour bloquer l'adresse IP source du comportement malveillant. En réalité, il ne s'agit pas d'une véritable prévention des intrusions mais plutôt d'un système de détection des intrusions doté de fonctionnalités de correction automatique. Ce que nous venons de décrire est l'action par défaut de l'outil, mais toute autre action arbitraire, telle que l'envoi de notifications par e-mail, peut également être configurée, ce qui le fait se comporter comme un système de détection d'intrusions plus «classique».

Fail2Ban est offert avec divers filtres prédéfinis pourcertains des services les plus courants tels que Apache, SSH, FTP, Postfix et bien d'autres. La prévention, comme nous l'avons expliqué, s'effectue en modifiant les tables de pare-feu de l'hôte. L'outil peut fonctionner avec Netfilter, IPtables ou la table hosts.deny de TCP Wrapper. Chaque filtre peut être associé à une ou plusieurs actions.

5. AIDE

le Environnement de détection d'intrusion avancé, ou AIDE, est un autre système gratuit de détection d'intrusion d'hôteCelui-ci se concentre principalement sur la détection des rootkits et les comparaisons de signatures de fichiers. Lorsque vous l'installez initialement, l'outil compile une sorte de base de données de données d'administration à partir des fichiers de configuration du système. Cette base de données peut ensuite être utilisée comme référence par rapport à laquelle tout changement peut être comparé et éventuellement annulé si nécessaire.

AIDE utilise à la fois la signature etschémas de détection basés sur les anomalies. Il s'agit d'un outil qui est exécuté à la demande et non planifié ou continu. En fait, c'est le principal inconvénient du produit. Cependant, comme il s'agit d'un outil en ligne de commande plutôt que d'une interface graphique, un travail cron peut être créé pour l'exécuter à intervalles réguliers. Si vous choisissez d'exécuter l'outil fréquemment, par exemple une fois par minute, vous obtiendrez presque des données en temps réel et vous aurez le temps de réagir avant qu'une tentative d'intrusion ne soit allée trop loin et ait causé beaucoup de dégâts.

En son coeur, AIDE est juste un outil de comparaison de données mais avec l'aidede quelques scripts externes planifiés, il peut être transformé en un véritable HIDS. Gardez à l'esprit qu'il s'agit essentiellement d'un outil local. Il n'a aucune gestion centralisée et aucune interface graphique sophistiquée.

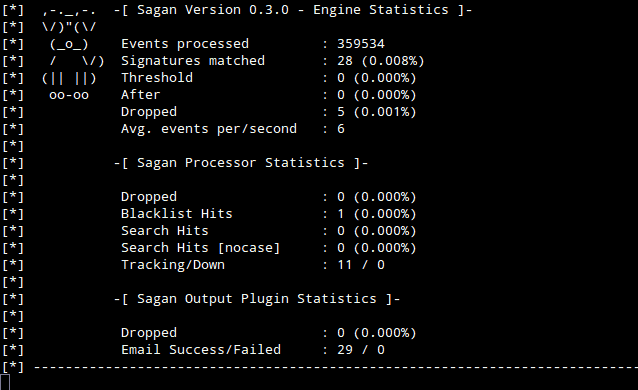

6. Sagan

Le dernier sur notre liste est Sagan, qui est en fait davantage un système d'analyse des journauxqu'un véritable IDS. Il possède cependant certaines fonctionnalités de type IDS, c'est pourquoi il mérite une place sur notre liste. L'outil surveille localement les fichiers journaux du système sur lequel il est installé, mais il peut également interagir avec d'autres outils. Il pourrait, par exemple, analyser les journaux de Snort, ajoutant efficacement la fonctionnalité NIDS de Snort à ce qui est essentiellement un HIDS. Il ne se contentera pas d'interagir avec Snort. Sagan peut également interagir avec Suricata et il est compatible avec plusieurs outils de création de règles comme Oinkmaster ou Pulled Pork.

Sagan a également des capacités d'exécution de script qui peuventen faire un système de prévention des intrusions brut, à condition que vous développiez des scripts de correction. Bien que cet outil ne soit probablement pas utilisé comme votre seule défense contre les intrusions, il peut être un excellent composant d'un système qui peut incorporer de nombreux outils en corrélant des événements de différentes sources.

commentaires