हर कोई घुसपैठियों को अपने से दूर रखना चाहता हैमकान। इसी तरह-और इसी तरह के कारणों के लिए, नेटवर्क प्रशासक घुसपैठियों को उन नेटवर्क से बाहर रखने का प्रयास करते हैं जो वे प्रबंधित करते हैं। आज के कई संगठनों में से एक सबसे महत्वपूर्ण संपत्ति उनका डेटा है। यह इतना महत्वपूर्ण है कि बहुत से अयोग्य व्यक्ति उस डेटा को चुराने के लिए बड़ी लंबाई में जाएंगे। वे नेटवर्क और सिस्टम तक अनधिकृत पहुंच प्राप्त करने के लिए तकनीकों की एक विशाल सरणी का उपयोग करके करते हैं। इस तरह के हमलों की संख्या में हाल ही में तेजी से वृद्धि हुई है और प्रतिक्रिया में, उन्हें रोकने के लिए सिस्टम लगाए जा रहे हैं। उन प्रणालियों को घुसपैठ निवारण प्रणाली, या IPS कहा जाता है। आज, हम बहुत ही बेहतरीन घुसपैठ रोकथाम प्रणालियों पर एक नज़र डाल रहे हैं जो हम पा सकते हैं।

हम बेहतर क्या परिभाषित करने की कोशिश करके शुरू करेंगेघुसपैठ की रोकथाम है यह, ज़ाहिर है कि हम यह भी परिभाषित करते हैं कि घुसपैठ क्या है। फिर हम उन विभिन्न पता लगाने के तरीकों का पता लगाएंगे, जिनका आमतौर पर उपयोग किया जाता है और पता लगाने पर क्या कार्रवाई की जाती है। फिर, हम संक्षेप में निष्क्रिय घुसपैठ रोकथाम के बारे में बात करेंगे। वे स्थैतिक उपाय हैं जो घुसपैठ की कोशिशों की संख्या को काफी कम कर सकते हैं। आपको यह जानकर आश्चर्य हो सकता है कि उनमें से कुछ का कंप्यूटर से कोई लेना-देना नहीं है। तभी, एक ही पृष्ठ पर हम सभी के साथ, क्या हम अंत में कुछ सर्वोत्तम घुसपैठ निवारण प्रणालियों की समीक्षा कर पाएंगे जो हमें मिल सकती हैं।

घुसपैठ की रोकथाम - यह सब क्या है?

सालों पहले, वायरस बहुत अधिक थेसिस्टम प्रशासकों की चिंता। वायरस एक ऐसे बिंदु पर पहुंच गए जहां वे इतने सामान्य थे कि उद्योग ने वायरस सुरक्षा उपकरण विकसित करके प्रतिक्रिया व्यक्त की। आज, उनके दिमाग में कोई भी गंभीर उपयोगकर्ता वायरस सुरक्षा के बिना कंप्यूटर चलाने के बारे में नहीं सोचेगा। हालांकि हम अब बहुत अधिक वायरस नहीं सुनते हैं, लेकिन दुर्भावनापूर्ण उपयोगकर्ताओं द्वारा आपके डेटा में घुसपैठ या अनधिकृत पहुंच - नया खतरा है। डेटा के साथ अक्सर एक संगठन की सबसे महत्वपूर्ण संपत्ति होने के कारण, कॉर्पोरेट नेटवर्क गैर-इरादतन हैकर्स का लक्ष्य बन गए हैं जो डेटा तक पहुंच प्राप्त करने के लिए महान लंबाई तक जाएंगे। जैसे वायरस सुरक्षा सॉफ्टवेयर वायरस के प्रसार का जवाब था, घुसपैठ की रोकथाम प्रणाली घुसपैठियों के हमलों का जवाब है।

घुसपैठ रोकथाम प्रणाली अनिवार्य रूप से दो करते हैंबातें। सबसे पहले, वे घुसपैठ के प्रयासों का पता लगाते हैं और जब वे किसी भी संदिग्ध गतिविधियों का पता लगाते हैं, तो वे इसे रोकने या अवरुद्ध करने के लिए विभिन्न तरीकों का उपयोग करते हैं। दो अलग-अलग तरीके हैं जिनसे घुसपैठ के प्रयासों का पता लगाया जा सकता है। नेटवर्क ट्रैफ़िक और डेटा का विश्लेषण करके और घुसपैठ के प्रयासों से जुड़े विशिष्ट पैटर्न की तलाश में हस्ताक्षर आधारित पहचान का काम करता है। यह पारंपरिक वायरस सुरक्षा प्रणालियों के समान है जो वायरस की परिभाषा पर निर्भर करते हैं। हस्ताक्षर-आधारित घुसपैठ का पता लगाना घुसपैठ के हस्ताक्षर या पैटर्न पर निर्भर करता है। इस डिटेक्शन मेथड का मुख्य दोष यह है कि इसे सॉफ्टवेयर में लोड करने के लिए उचित हस्ताक्षर की आवश्यकता होती है। और जब एक नई हमले की विधि होती है, तो आमतौर पर हमले के हस्ताक्षर अपडेट होने से पहले देरी होती है। कुछ विक्रेता अपडेटेड अटैक सिग्नेचर प्रदान करने में बहुत तेज़ हैं जबकि अन्य बहुत धीमे हैं। विक्रेता को चुनते समय कितनी बार और कितनी तेजी से अपडेट किया जाता है, इस पर विचार करना एक महत्वपूर्ण कारक है।

विसंगति-आधारित पहचान बेहतर सुरक्षा प्रदान करती हैशून्य-दिवस के हमलों के खिलाफ, जो हस्ताक्षर का पता लगाने से पहले होते हैं, उन्हें अपडेट होने का मौका मिला है। प्रक्रिया ज्ञात घुसपैठ पैटर्न को पहचानने की कोशिश करने के बजाय विसंगतियों की तलाश करती है। उदाहरण के लिए, यह ट्रिगर हो जाएगा अगर किसी ने एक पंक्ति में कई बार गलत पासवर्ड के साथ एक सिस्टम तक पहुंचने की कोशिश की, एक जानवर बल के हमले का एक सामान्य संकेत। यह सिर्फ एक उदाहरण है और आमतौर पर सैकड़ों अलग-अलग संदिग्ध गतिविधियां हैं जो इन प्रणालियों को ट्रिगर कर सकती हैं। दोनों का पता लगाने के तरीकों के अपने फायदे और नुकसान हैं। सबसे अच्छे उपकरण वे हैं जो सबसे अच्छे संरक्षण के लिए हस्ताक्षर और व्यवहार विश्लेषण के संयोजन का उपयोग करते हैं।

घुसपैठ की कोशिश का पता लगाना पहला हिस्सा हैउन्हें रोकने के लिए। एक बार पता चला है, घुसपैठ की रोकथाम प्रणाली का पता लगाने की गतिविधियों को रोकने में सक्रिय रूप से काम करते हैं। इन प्रणालियों द्वारा कई अलग-अलग उपचारात्मक कार्य किए जा सकते हैं। उदाहरण के लिए, वे उपयोगकर्ता खातों को निलंबित या अन्यथा निष्क्रिय कर सकते हैं। एक अन्य विशिष्ट कार्रवाई हमले के स्रोत आईपी पते को रोक रही है या फ़ायरवॉल नियमों को संशोधित कर रही है। यदि दुर्भावनापूर्ण गतिविधि एक विशिष्ट प्रक्रिया से आती है, तो रोकथाम प्रणाली प्रक्रिया को मार सकती है। कुछ सुरक्षा प्रक्रिया शुरू करना एक और आम प्रतिक्रिया है और सबसे खराब मामलों में, संभावित नुकसान को सीमित करने के लिए पूरे सिस्टम को बंद किया जा सकता है। घुसपैठ रोकथाम प्रणाली का एक और महत्वपूर्ण कार्य प्रशासकों को सचेत करना, घटना की रिकॉर्डिंग करना और संदिग्ध गतिविधियों की रिपोर्ट करना है।

निष्क्रिय घुसपैठ की रोकथाम के उपाय

जबकि घुसपैठ की रोकथाम प्रणाली सुरक्षा कर सकती हैआप कई प्रकार के हमलों के खिलाफ हैं, कुछ भी अच्छा नहीं है, पुराने जमाने की निष्क्रिय घुसपैठ की रोकथाम के उपाय। उदाहरण के लिए, मजबूत पासवर्ड को अनिवार्य करना कई घुसपैठ के खिलाफ सुरक्षा का एक शानदार तरीका है। एक और आसान सुरक्षा उपाय उपकरण डिफ़ॉल्ट पासवर्ड बदल रहा है। हालांकि यह कॉरपोरेट नेटवर्कों में कम-अक्सर होता है - हालांकि यह अनसुना नहीं है - मैंने केवल बहुत बार इंटरनेट गेटवे देखे हैं जिनमें अभी भी उनका डिफ़ॉल्ट व्यवस्थापक पासवर्ड था। पासवर्ड के विषय में, पासवर्ड की उम्र बढ़ने का एक और ठोस कदम है जिसे घुसपैठ के प्रयासों को कम करने के लिए रखा जा सकता है। किसी भी पासवर्ड, यहां तक कि सबसे अच्छा भी, अंततः दरार हो सकता है, पर्याप्त समय दिया जाता है। पासवर्ड एजिंग सुनिश्चित करता है कि पासवर्ड क्रैक होने से पहले बदल दिए जाएंगे।

वहाँ क्या किया जा सकता है के सिर्फ उदाहरण थेनिष्क्रिय रूप से घुसपैठ को रोकना। हम इस बारे में एक पूरी पोस्ट लिख सकते हैं कि कौन से निष्क्रिय उपाय किए जा सकते हैं लेकिन आज यह हमारा उद्देश्य नहीं है। हमारा लक्ष्य कुछ सर्वोत्तम सक्रिय घुसपैठ निवारण प्रणालियों को प्रस्तुत करने के बजाय है।

सर्वश्रेष्ठ घुसपैठ की रोकथाम प्रणाली

हमारी सूची में विभिन्न उपकरणों का मिश्रण है जो कर सकते हैंघुसपैठ की कोशिशों से बचाने के लिए इस्तेमाल किया जाना चाहिए। इसमें शामिल अधिकांश उपकरण सही घुसपैठ रोकथाम प्रणाली हैं, लेकिन हम ऐसे उपकरण भी शामिल करते हैं, जिन्हें इस तरह से विपणन नहीं किया जा सकता है, जिनका उपयोग घुसपैठ को रोकने के लिए किया जा सकता है। हमारी पहली प्रविष्टि ऐसा ही एक उदाहरण है। याद रखें कि, किसी भी चीज से अधिक, आपकी पसंद का उपयोग करने के लिए किस उपकरण का उपयोग किया जाना चाहिए, आपकी विशिष्ट आवश्यकताओं के अनुसार निर्देशित किया जाना चाहिए। तो, आइए देखें कि हमारे प्रत्येक शीर्ष उपकरण को क्या पेशकश करनी है।

1. SolarWinds लॉग और इवेंट मैनेजर (मुफ्त आज़माइश)

SolarWinds नेटवर्क में एक जाना-माना नाम हैशासन प्रबंध। यह कुछ बेहतरीन नेटवर्क और सिस्टम एडमिनिस्ट्रेशन टूल बनाने के लिए एक ठोस प्रतिष्ठा का आनंद लेता है। इसका प्रमुख उत्पाद, नेटवर्क प्रदर्शन मॉनिटर उपलब्ध नेटवर्क बैंडविड्थ मॉनिटरिंग टूल के बीच लगातार स्कोर करता है। SolarWinds अपने कई मुफ्त टूल के लिए भी प्रसिद्ध है, प्रत्येक नेटवर्क प्रशासकों की एक विशिष्ट आवश्यकता को संबोधित करता है। कीवी Syslog सर्वर या SolarWinds TFTP सर्वर इन मुफ्त टूल के दो उत्कृष्ट उदाहरण हैं।

चलो नहीं है SolarWinds लॉग और इवेंट मैनेजरतुम्हारा नाम मूर्ख है। आंख से मिलने की तुलना में यह बहुत अधिक है। इस उत्पाद की उन्नत सुविधाओं में से कुछ इसे एक घुसपैठ का पता लगाने और रोकथाम प्रणाली के रूप में योग्य बनाती हैं जबकि अन्य इसे सुरक्षा सूचना और घटना प्रबंधन (सिएमग) रेंज में डालती हैं। उपकरण, उदाहरण के लिए, वास्तविक समय घटना सहसंबंध और वास्तविक समय की मरम्मत की सुविधा है।

- मुफ्त आज़माइश: SolarWinds लॉग और इवेंट मैनेजर

- आधिकारिक डाउनलोड लिंक: https://www.solarwinds.com/log-event-manager-software/registration

The SolarWinds लॉग और इवेंट मैनेजर संदिग्ध गतिविधि (घुसपैठ का पता लगाने की कार्यक्षमता) और स्वचालित प्रतिक्रियाओं (घुसपैठ रोकथाम कार्यक्षमता) का तत्काल पता लगाने का दावा करता है।इस उपकरण का उपयोग सुरक्षा घटना की जांच और फोरेंसिक करने के लिए भी किया जा सकता है।इसका उपयोग शमन और अनुपालन उद्देश्यों के लिए किया जा सकता है। उपकरण में ऑडिट-सिद्ध रिपोर्टिंग की सुविधा है जिसका उपयोग हिपा, पीसीआई-डीएसएस और सॉक्स जैसे विभिन्न नियामक ढांचे के अनुपालन को प्रदर्शित करने के लिए भी किया जा सकता है।उपकरण में फाइल इंटीग्रिटी मॉनिटरिंग और यूएसबी डिवाइस मॉनिटरिंग भी है ।सॉफ्टवेयर की सभी उन्नत विशेषताएं इसे केवल लॉग और इवेंट मैनेजमेंट सिस्टम की तुलना में एक एकीकृत सुरक्षा मंच बनाती हैं जो इसका नाम आपको विश्वास करने के लिए प्रेरित करेगा।

घुसपैठ की रोकथाम सुविधाओं की SolarWinds लॉग और इवेंट मैनेजर जब भी खतरों का पता चलता है सक्रिय प्रतिक्रियाएं नामक कार्यों को लागू करके काम करता है।अलग-अलग प्रतिक्रियाओं को विशिष्ट अलर्ट से जोड़ा जा सकता है. उदाहरण के लिए, सिस्टम संदिग्ध गतिविधियों को करने के रूप में पहचाने गए स्रोत आईपी पते के नेटवर्क एक्सेस को ब्लॉक करने के लिए फायरवॉल टेबल को लिख सकता है।उपकरण उपयोगकर्ता खातों को निलंबित कर सकता है, प्रक्रियाओं को रोक सकता है या शुरू कर सकता है, और सिस्टम को बंद कर सकता है।आपको याद होगा कि ये ठीक उपचारात्मक कार्रवाई हम पहले की पहचान कर रहे हैं ।

के लिए मूल्य निर्धारण SolarWinds लॉग और इवेंट मैनेजर निगरानी किए गए नोड्स की संख्या के आधार पर बदलता रहता है। कीमतें 30 मॉनिटर नोड्स और लाइसेंस के लिए $ 4,585 से शुरू होती हैं, जिससे उत्पाद को अत्यधिक स्केलेबल बना दिया जा सकता है।यदि आप उत्पाद को परीक्षण रन के लिए लेना चाहते हैं और अपने लिए देखना चाहते हैं यदि यह आपके लिए सही है, तो एक मुफ्त पूर्ण-चित्रित 30 दिन का परीक्षण उपलब्ध है।

2. Splunk

Splunk संभावना सबसे लोकप्रिय घुसपैठ रोकथाम प्रणाली में से एक है ।यह विभिन्न सुविधा सेट ों को खेलने वाले कई अलग-अलग संस्करणों में उपलब्ध है। स्प्लंक एंटरप्राइज सिक्योरिटी-या स्प्लंक ईएस, जैसा कि अक्सर कहा जाता है- आपको सच्चे घुसपैठ रोकथाम की आवश्यकता है।सॉफ्टवेयर वास्तविक समय में आपके सिस्टम के डेटा पर नज़र रखता है, कमजोरियों और असामान्य गतिविधि के संकेतों की तलाश में।

सुरक्षा प्रतिक्रिया उत्पाद के मजबूत सूट में से एक है और क्या यह एक घुसपैठ रोकथाम प्रणाली बनाता है ।यह विक्रेता अनुकूली प्रतिक्रिया फ्रेमवर्क (एआरएफ) को क्या कहता है, इसका उपयोग करता है।यह 55 से अधिक सुरक्षा विक्रेताओं के उपकरणों के साथ एकीकृत करता है और मैनुअल कार्यों को तेज करते हुए स्वचालित प्रतिक्रिया कर सकता है।यह संयोजन यदि स्वचालित उपचारण और मैनुअल हस्तक्षेप आपको ऊपरी हाथ को जल्दी से प्राप्त करने की सबसे अच्छी संभावना दे सकता है।उपकरण में एक सरल और अव्यवस्थित उपयोगकर्ता इंटरफ़ेस है, जो जीतने वाले समाधान के लिए बनाता है।अन्य दिलचस्प सुरक्षा सुविधाओं में "उल्लेखनीय" फ़ंक्शन शामिल है जो दुर्भावनापूर्ण गतिविधियों को हरी झंडी दिखाने और आगे की समस्याओं को रोकने के लिए उपयोगकर्ता-अनुकूलन अलर्ट और "एसेट अन्वेषक" दिखाता है।

स्प्लंक एंटरप्राइज सिक्योरिटीमूल्य निर्धारण की जानकारी आसानी से उपलब्ध नहीं है। विस्तृत उद्धरण प्राप्त करने के लिए आपको स्प्लंक की बिक्री से संपर्क करना होगा।यह एक महान उत्पाद है जिसके लिए एक मुफ्त परीक्षण उपलब्ध है।

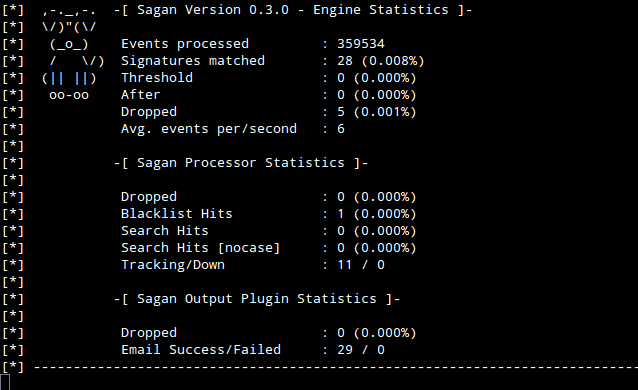

3. सगन

सगन मूल रूप से एक मुफ्त घुसपैठ का पता लगाने प्रणाली है। हालांकि, उपकरण है कि स्क्रिप्ट निष्पादन क्षमताओं जो यह घुसपैठ रोकथाम प्रणाली श्रेणी में जगह कर सकते हैं । सगन लॉग फाइलों की निगरानी के माध्यम से घुसपैठ के प्रयासों का पता लगाता है। आप भी गठबंधन कर सकते हैं सगन स्नोट के साथ जो अपने आउटपुट को खिला सकता है सगन उपकरण कुछ नेटवर्क आधारित घुसपैठ का पता लगाने की क्षमतादेरहा है। वास्तव में सगन सबसे अच्छा संभव सुरक्षा के लिए कई उपकरणों की क्षमताओं के संयोजन, इस तरह के भाई या Suricata के रूप में कई अन्य उपकरणों से इनपुट प्राप्त कर सकते हैं।

वहां के लिए एक पकड़ है सगनस्क्रिप्ट निष्पादन क्षमताओं, हालांकि । आपको उपचारण स्क्रिप्ट लिखनी होगी।यद्यपि इस उपकरण का उपयोग घुसपैठ के खिलाफ आपकी एकमात्र रक्षा के रूप में सबसे अच्छा नहीं किया जा सकता है, यह एक ऐसी प्रणाली का एक प्रमुख घटक हो सकता है जो विभिन्न स्रोतों से घटनाओं को सहसंबंधित करके कई उपकरणों को शामिल करता है, जिससे आपको कई उत्पादों का सबसे अच्छा भुगतान मिलता है।

जबकि सगन केवल लिनक्स, यूनिक्स और मैक ओएस पर स्थापित किया जा सकता है, यह अपनी घटनाओं को प्राप्त करने के लिए विंडोज सिस्टम से कनेक्ट कर सकता है।सागन की अन्य दिलचस्प विशेषताओं में आईपी एड्रेस लोकेशन ट्रैकिंग और वितरित प्रसंस्करण शामिल हैं।

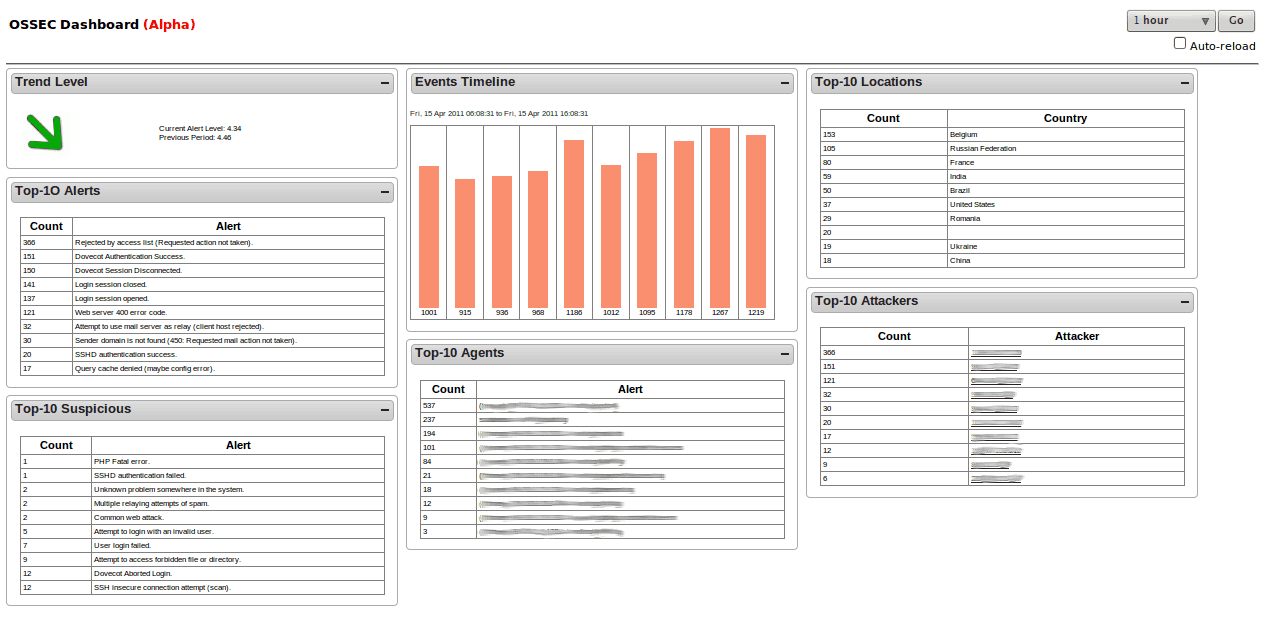

4. OSSEC

ओपन सोर्स सिक्योरिटी, या OSSEC, एक प्रमुख ओपन सोर्स होस्ट आधारित घुसपैठ का पता लगाने प्रणाली है । हम इसे दो कारणों से अपनी सूची में शामिल कर रहे हैं ।इसकी लोकप्रियता ऐसी है कि हमें इसे शामिल करना था, विशेष रूप से यह देखते हुए कि उपकरण आपको उन कार्यों को निर्दिष्ट करने देता है जो स्वचालित रूप से किए जाते हैं जब भी विशिष्ट अलर्ट ट्रिगर होते हैं, तो इसे कुछ घुसपैठ रोकथाम क्षमताएं मिलती हैं। OSSEC ट्रेंड माइक्रो, आईटी सुरक्षा में अग्रणी नामों में से एक और सबसे अच्छा वायरस संरक्षण सूट में से एक के निर्माता के स्वामित्व में है ।

यूनिक्स जैसे ऑपरेटिंग सिस्टम पर इंस्टॉल होने पर सॉफ्टवेयर का डिटेक्शन इंजन मुख्य रूप से लॉग और कॉन्फिग्रेशन फाइल्स पर फोकस करता है ।यह महत्वपूर्ण फ़ाइलों की चेकसम बनाता है और समय-समय पर उन्हें सत्यापित करता है, आपको सचेत करता है या जब भी कुछ अजीब होता है उपचारात्मक कार्रवाई को ट्रिगर करता है।यह रूट एक्सेस प्राप्त करने में किसी भी असामान्य प्रयास पर निगरानी और सचेत भी करेगा।विंडोज पर, सिस्टम अनधिकृत रजिस्ट्री संशोधनों के लिए भी नजर रखता है क्योंकि वे दुर्भावनापूर्ण गतिविधि के बताने की कहानी संकेत हो सकते हैं।किसी भी पता लगाने के एक चेतावनी है जो केंद्रीकृत सांत्वना पर प्रदर्शित किया जाएगा ट्रिगर होगा, जबकि सूचनाएं भी ईमेल द्वारा भेजा जाएगा ।

OSSEC एक मेजबान आधारित घुसपैठ संरक्षण प्रणाली है। जैसे, इसे प्रत्येक कंप्यूटर पर स्थापित करने की आवश्यकता है जिसे आप सुरक्षित करना चाहते हैं।हालांकि, एक केंद्रीकृत कंसोल आसान प्रबंधन के लिए प्रत्येक संरक्षित कंप्यूटर से जानकारी को मजबूत करता है।के OSSEC कंसोल केवल यूनिक्स-जैसे ऑपरेटिंग सिस्टम पर चलता है लेकिन विंडोज होस्ट की रक्षा के लिए एक एजेंट उपलब्ध है।वैकल्पिक रूप से, किबाना या ग्रेलोग जैसे अन्य उपकरणों का उपयोग उपकरण के सामने के अंत के रूप में किया जा सकता है।

5. ओपन WIPS-एनजी

हमें यह भी यकीन नहीं था कि हमें शामिल करना चाहिए खुला WIPS एनजी हमारी सूची में। एक पल में इसके बारे में अधिक । यह मुख्य रूप से बनाया है क्योंकि यह केवल उत्पाद है कि विशेष रूप से वायरलेस नेटवर्क लक्ष्य में से एक है । खुला WIPS एनजी-जहां WIPS वायरलेस घुसपैठ रोकथाम प्रणाली के लिए खड़ा है- एक खुला स्रोत उपकरण है जो तीन मुख्य घटकों से बना है।सबसे पहले, सेंसर है। यह एक गूंगा प्रक्रिया है जो बस वायरलेस ट्रैफ़िक को कैप्चर करती है और इसे विश्लेषण के लिए सर्वर पर भेजती है।जैसा कि आपने शायद अनुमान लगाया है, अगला घटक सर्वर है।यह सभी सेंसरों से डेटा को एकत्र करता है, एकत्र किए गए डेटा का विश्लेषण करता है और हमलों का जवाब देता है।यह घटक प्रणाली का दिल है। अंतिम लेकिन कम से कम इंटरफ़ेस घटक नहीं है जो जीयूआई है जिसका उपयोग आप सर्वर का प्रबंधन करने और अपने वायरलेस नेटवर्क पर पाए जाने वाले खतरों के बारे में जानकारी प्रदर्शित करने के लिए करते हैं।

मुख्य कारण है कि हम शामिल करने से पहले झिझक खुला WIPS एनजी हमारी सूची में यह है कि, जितना अच्छा है, हर कोई उत्पाद के डेवलपर को पसंद नहीं करता है।यह एयरक्रैक एनजी के रूप में एक ही डेवलपर से है एक वायरलेस पैकेट खोजी और पासवर्ड पटाखा जो हर वाईफाई हैकर के टूलकिट का हिस्सा है।यह डेवलपर की नैतिकता पर बहस को खोलता है और यह कुछ उपयोगकर्ताओं को सावधान करता है।दूसरी ओर, डेवलपर की पृष्ठभूमि को वाई-फाई सुरक्षा के अपने गहरे ज्ञान के लिए एक वसीयतनामा के रूप में देखा जा सकता है।

6. असफल 2Ban

असफल 2Ban घुसपैठ की रोकथाम सुविधाओं के साथ एक अपेक्षाकृत लोकप्रिय मुक्त मेजबान घुसपैठ का पता लगाने प्रणाली है।सॉफ्टवेयर इस तरह के असफल लॉगिन प्रयास या कारनामे की मांग के रूप में संदिग्ध घटनाओं के लिए सिस्टम लॉग फ़ाइलों की निगरानी द्वारा काम करता है ।जब सिस्टम कुछ संदिग्ध का पता लगाता है, तो यह दुर्भावनापूर्ण व्यवहार के स्रोत आईपी पते को अवरुद्ध करने के लिए स्थानीय फ़ायरवॉल नियमों को स्वचालित रूप से अपडेट करके प्रतिक्रिया करता है।यह, ज़ाहिर है, इसका मतलब है कि कुछ फ़ायरवॉल प्रक्रिया स्थानीय मशीन पर चल रही है ।यह उपकरण की प्राथमिक खामी है। हालांकि, कोई अन्य मनमाने ढंग से कार्रवाई- जैसे कि कुछ उपचारात्मक लिपि को निष्पादित करना या ईमेल सूचनाएं भेजना- कॉन्फ़िगर किया जा सकता है।

असफल 2Ban फिल्टर नामक कई पूर्व-निर्मित डिटेक्शन ट्रिगर्स के साथ आपूर्ति की जाती है, जिसमें अपाचे, कोर्टियर, एसएसएच, एफटीपी, पोस्टफिक्स और कई अन्य जैसी कुछ सबसे आम सेवाओं को शामिल किया जाता है।जैसा कि हमने कहा, उपचारण कार्यों मेजबान फायरवॉल तालिकाओं को संशोधित करके पूरा कर रहे हैं । असफल 2Ban नेटफ़िल्टर, आईपीटेबल्स, या होस्ट.इनकार टेबल ऑफ टीसीपी रैपर का समर्थन करता है।प्रत्येक फ़िल्टर एक या कई कार्यों से जुड़ा हो सकता है।एक साथ, फिल्टर और कार्रवाई एक जेल के रूप में संदर्भित कर रहे हैं ।

7. भाई नेटवर्क सुरक्षा मॉनिटर

The भाई नेटवर्क सुरक्षा मॉनिटर आईपीएस की तरह कार्यक्षमता के साथ एक और मुफ्त नेटवर्क घुसपैठ का पता लगाने प्रणाली है।यह दो चरणों में काम करता है, यह पहले यातायात लॉग और यह तो यह विश्लेषण करता है ।यह उपकरण आवेदन परत तक कई परतों पर संचालित होता है जो विभाजन घुसपैठ के प्रयासों का बेहतर पता लगाने के लिए जिम्मेदार है।उत्पाद का विश्लेषण मॉड्यूल दो तत्वों से बना है।पहला तत्व इवेंट इंजन कहा जाता है और इसका उद्देश्य टीसीपी कनेक्शन या HTTP अनुरोधों जैसी ट्रिगर घटनाओं को ट्रैक करना है।घटनाओं तो नीति लिपियों, दूसरा तत्व द्वारा विश्लेषण कर रहे हैं ।पॉलिसी स्क्रिप्ट ्स का काम यह तय करना है कि अलार्म को ट्रिगर करना है या नहीं, एक कार्रवाई शुरू करना है, या घटना को अनदेखा करना है।यह एक कार्रवाई है जो देता है शुरू करने की संभावना है भाई नेटवर्क सुरक्षा मॉनिटर इसकी आईपीएस कार्यक्षमता।

The भाई नेटवर्क सुरक्षा मॉनिटर कुछ सीमाएं हैं। यह केवल एचटीटीटीपी, डीएनएस और एफटीपी गतिविधि को ट्रैक करेगा और यह एसएनएमपी यातायात की निगरानी भी करेगा।यह एक अच्छी बात है, हालांकि, क्योंकि SNMP अक्सर अपनी गंभीर सुरक्षा खामियों के बावजूद नेटवर्क की निगरानी के लिए प्रयोग किया जाता है ।SNMP बमुश्किल किसी भी निर्मित सुरक्षा है और अनएन्क्रिप्टेड यातायात का उपयोग करता है ।और चूंकि प्रोटोकॉल का उपयोग विन्यास को संशोधित करने के लिए किया जा सकता है, इसलिए इसे आसानी से दुर्भावनापूर्ण उपयोगकर्ताओं द्वारा शोषण किया जा सकता है।उत्पाद डिवाइस विन्यास परिवर्तन और SNMP जाल पर भी नजर रखेगा।इसे यूनिक्स, लिनक्स और ओएस एक्स पर स्थापित किया जा सकता है लेकिन यह विंडोज के लिए उपलब्ध नहीं है, जो शायद इसकी मुख्य खामी है।अन्यथा, यह एक बहुत ही दिलचस्प उपकरण है जो कोशिश करने लायक है।

टिप्पणियाँ