मैं बहुत अधिक पागल नहीं लगना चाहता, हालाँकि मैंशायद करते हैं, लेकिन साइबर-अपराधीता हर जगह है। हर संगठन अपने डेटा तक पहुंचने की कोशिश करने वाले हैकर्स का निशाना बन सकता है। इसलिए, चीजों पर नज़र रखने और यह सुनिश्चित करने के लिए कि हम इन गैर-इरादतन व्यक्तियों के शिकार न हों। रक्षा की पहली पंक्ति ए है अतिक्रमण संसूचन प्रणाली. होस्ट-आधारित सिस्टम होस्ट स्तर पर अपनी पहचान को लागू करते हैं और आमतौर पर जल्दी से सबसे घुसपैठ प्रयासों का पता लगाते हैं और आपको तुरंत सूचित करेंगे ताकि आप स्थिति को माप सकें। इतने सारे मेजबान-आधारित घुसपैठ का पता लगाने के साथउपलब्ध सिस्टम, आपकी विशिष्ट स्थिति के लिए सर्वश्रेष्ठ चुनना एक चुनौती बन सकता है। आपको स्पष्ट रूप से देखने में मदद करने के लिए, हमने कुछ बेहतरीन होस्ट-आधारित घुसपैठ का पता लगाने वाले सिस्टम की एक सूची को इकट्ठा किया है।

इससे पहले कि हम सर्वोत्तम उपकरणों को प्रकट करें, हम सभी को अलग कर देंगेसंक्षेप में और घुसपैठ जांच प्रणाली के विभिन्न प्रकारों पर एक नज़र है। कुछ होस्ट-आधारित हैं जबकि अन्य नेटवर्क-आधारित हैं। हम अंतरों की व्याख्या करेंगे। हम फिर विभिन्न घुसपैठ का पता लगाने के तरीकों पर चर्चा करेंगे। कुछ उपकरणों में एक हस्ताक्षर-आधारित दृष्टिकोण है जबकि अन्य संदिग्ध व्यवहार की तलाश में हैं। सबसे अच्छा दोनों का एक संयोजन का उपयोग करें। जारी रखने से पहले, हम घुसपैठ का पता लगाने और घुसपैठ की रोकथाम प्रणालियों के बीच के अंतर को समझाएंगे क्योंकि यह समझना महत्वपूर्ण है कि हम क्या देख रहे हैं। फिर हम इस पोस्ट के सार के लिए तैयार होंगे, जो सबसे अच्छा होस्ट-आधारित घुसपैठ का पता लगाने वाले सिस्टम हैं।

घुसपैठ का पता लगाने के दो प्रकार

अनिवार्य रूप से दो प्रकार के घुसपैठ हैंडिटेक्शन सिस्टम। हालांकि उनका लक्ष्य समान है - किसी भी घुसपैठ की कोशिश या संदिग्ध गतिविधि का तेजी से पता लगाने के लिए घुसपैठ की कोशिश हो सकती है, वे उस स्थान पर भिन्न होते हैं जहां यह पता लगाया जाता है। यह एक अवधारणा है जिसे अक्सर प्रवर्तन बिंदु के रूप में संदर्भित किया जाता है। प्रत्येक प्रकार के फायदे और नुकसान हैं और, आम तौर पर बोलना, कोई आम सहमति नहीं है, जिसके लिए कोई बेहतर हो। वास्तव में, सबसे अच्छा समाधान - या सबसे सुरक्षित - शायद एक है जो दोनों को जोड़ता है।

मेजबान घुसपैठ का पता लगाने प्रणाली (HIDS)

घुसपैठ पहचान प्रणाली का पहला प्रकार,आज हम जो रुचि रखते हैं, वह मेजबान स्तर पर चल रही है। आपने अनुमान लगाया होगा कि इसके नाम से। उदाहरण के लिए, संदिग्ध गतिविधि के संकेतों के लिए एड्स की जाँच, विभिन्न लॉग फाइल और जर्नल्स। एक और तरीका है कि वे घुसपैठ के प्रयासों का पता लगाते हैं अनधिकृत परिवर्तनों के लिए महत्वपूर्ण कॉन्फ़िगरेशन फ़ाइलों की जांच करते हैं। वे विशिष्ट ज्ञात घुसपैठ पैटर्न के लिए समान कॉन्फ़िगरेशन फ़ाइलों की भी जांच कर सकते हैं। उदाहरण के लिए, किसी विशेष कॉन्फ़िगरेशन विधि को एक विशिष्ट कॉन्फ़िगरेशन फ़ाइल में एक निश्चित पैरामीटर जोड़कर काम करने के लिए जाना जा सकता है। एक अच्छा होस्ट-आधारित घुसपैठ का पता लगाने वाला सिस्टम उसे पकड़ लेगा।

अधिकांश समय HIDS सीधे स्थापित होते हैंवे उपकरण जिनकी सुरक्षा करना है। आपको उन्हें अपने सभी कंप्यूटरों पर स्थापित करना होगा। दूसरों को केवल स्थानीय एजेंट स्थापित करने की आवश्यकता होगी। कुछ अपने सारे काम भी दूर से करते हैं। कोई फर्क नहीं पड़ता कि वे कैसे काम करते हैं, अच्छे एचआईडी में एक केंद्रीकृत कंसोल होता है जहां आप एप्लिकेशन को नियंत्रित कर सकते हैं और इसके परिणाम देख सकते हैं।

नेटवर्क घुसपैठ का पता लगाने की प्रणाली (NIDS)

एक अन्य प्रकार की घुसपैठ का पता लगाने वाली प्रणाली जिसे कहा जाता हैनेटवर्क घुसपैठ का पता लगाने वाले सिस्टम या NIDS, पता लगाने को लागू करने के लिए नेटवर्क की सीमा पर काम करते हैं। वे मेजबान घुसपैठ का पता लगाने वाली प्रणालियों के समान तरीकों का उपयोग करते हैं जैसे कि संदिग्ध गतिविधियों का पता लगाना और ज्ञात घुसपैठ पैटर्न की तलाश करना। लेकिन लॉग और कॉन्फ़िगरेशन फ़ाइलों को देखने के बजाय, वे नेटवर्क ट्रैफ़िक देखते हैं और हर कनेक्शन अनुरोधों की जांच करते हैं। कुछ घुसपैठ के तरीकों ने मेजबानों को जानबूझकर विकृत पैकेट भेजकर ज्ञात कमजोरियों का शोषण किया, जिससे वे एक विशेष तरीके से प्रतिक्रिया करते हैं जो उन्हें भंग करने की अनुमति देता है। एक नेटवर्क घुसपैठ का पता लगाने वाली प्रणाली इस तरह के प्रयास का आसानी से पता लगा लेगी।

कुछ लोगों का तर्क है कि NIDS के रूप में वे एड्स से बेहतर हैंहमलों का पता लगाने से पहले ही वे आपके सिस्टम में पहुंच जाते हैं। कुछ उन्हें पसंद करते हैं क्योंकि उन्हें प्रभावी रूप से सुरक्षा के लिए प्रत्येक मेजबान पर कुछ भी स्थापित करने की आवश्यकता नहीं होती है। दूसरी ओर, वे अंदरूनी हमलों के खिलाफ बहुत कम सुरक्षा प्रदान करते हैं जो दुर्भाग्य से बिल्कुल भी असामान्य नहीं हैं। पता लगाने के लिए, एक हमलावर को एक पथ का उपयोग करना चाहिए जो कि एनआईडीएस से गुजरता है। इन कारणों से, सर्वोत्तम सुरक्षा संभवतः दोनों प्रकार के उपकरणों के संयोजन का उपयोग करने से आती है।

घुसपैठ का पता लगाने के तरीके

जैसे घुसपैठ दो तरह की होती हैपता लगाने के उपकरण, घुसपैठ के प्रयासों का पता लगाने के लिए मुख्य रूप से दो अलग-अलग तरीके हैं। जांच हस्ताक्षर आधारित हो सकती है या यह विसंगति-आधारित हो सकती है। हस्ताक्षर-आधारित घुसपैठ का पता लगाने के लिए विशिष्ट पैटर्न के डेटा का विश्लेषण करके काम करता है जो घुसपैठ के प्रयासों से जुड़ा हुआ है। यह पारंपरिक वायरस सुरक्षा प्रणालियों के समान है जो वायरस की परिभाषा पर निर्भर करते हैं। इसी तरह, हस्ताक्षर-आधारित घुसपैठ का पता लगाना घुसपैठ के हस्ताक्षर या पैटर्न पर निर्भर करता है। वे प्रयासों की पहचान करने के लिए घुसपैठ हस्ताक्षर के साथ डेटा की तुलना करते हैं। उनका मुख्य दोष यह है कि वे तब तक काम नहीं करते हैं जब तक कि सॉफ्टवेयर में उचित हस्ताक्षर अपलोड नहीं किए जाते हैं। दुर्भाग्य से, यह आमतौर पर एक निश्चित संख्या में मशीनों पर हमला होने के बाद ही होता है और घुसपैठियों के हस्ताक्षरकर्ताओं के पास नए अपडेट पैकेज प्रकाशित करने का समय होता है। कुछ आपूर्तिकर्ता काफी तेज हैं जबकि अन्य केवल कुछ दिनों बाद प्रतिक्रिया दे सकते हैं।

विसंगति-आधारित घुसपैठ का पता लगाने, अन्यविधि, शून्य-दिन के हमलों के खिलाफ बेहतर सुरक्षा प्रदान करती है, जो किसी भी घुसपैठ का पता लगाने वाले सॉफ़्टवेयर से पहले होती हैं, उन्हें उचित हस्ताक्षर फ़ाइल प्राप्त करने का मौका मिला है। ये सिस्टम ज्ञात घुसपैठ पैटर्न को पहचानने की कोशिश करने के बजाय विसंगतियों की तलाश करते हैं। उदाहरण के लिए, उन्हें ट्रिगर किया जा सकता है अगर किसी ने एक पंक्ति में कई बार गलत पासवर्ड के साथ एक सिस्टम का उपयोग करने का प्रयास किया, एक क्रूर बल हमले का एक सामान्य संकेत। किसी भी संदिग्ध व्यवहार का जल्दी पता लगाया जा सकता है। प्रत्येक पता लगाने की विधि के अपने फायदे और नुकसान हैं। उपकरणों के प्रकारों की तरह ही, सबसे अच्छे उपकरण वे हैं जो सबसे अच्छे संरक्षण के लिए हस्ताक्षर और व्यवहार विश्लेषण के संयोजन का उपयोग करते हैं।

जांच बनाम रोकथाम - एक महत्वपूर्ण अंतर

हम घुसपैठ जांच प्रणाली पर चर्चा कर रहे हैंलेकिन आप में से कई लोगों ने घुसपैठ निवारण प्रणाली के बारे में सुना होगा। क्या दो अवधारणाएँ समान हैं? आसान उत्तर नहीं है क्योंकि दो प्रकार के उपकरण एक अलग उद्देश्य की पूर्ति करते हैं। हालांकि, उनके बीच कुछ ओवरलैप हैं। जैसा कि इसके नाम का अर्थ है, घुसपैठ का पता लगाने वाली प्रणाली घुसपैठ के प्रयासों और संदिग्ध गतिविधियों का पता लगाती है। जब यह कुछ पता लगाता है, तो यह आम तौर पर अलर्ट या सूचना के कुछ रूप को ट्रिगर करता है। व्यवस्थापकों को तब घुसपैठ के प्रयास को रोकने या अवरुद्ध करने के लिए आवश्यक कदम उठाने चाहिए।

घुसपैठ रोकथाम प्रणाली (IPS) के लिए बने हैंघुसपैठ को पूरी तरह से होने से रोकें। सक्रिय आईपीएस में एक डिटेक्शन घटक शामिल होता है जो घुसपैठ की कोशिश का पता लगाने पर स्वचालित रूप से कुछ उपचारात्मक कार्रवाई को ट्रिगर करेगा। घुसपैठ की रोकथाम भी निष्क्रिय हो सकती है। इस शब्द का उपयोग किसी भी चीज को संदर्भित करने के लिए किया जा सकता है या घुसपैठ को रोकने के तरीके के रूप में किया जाता है। पासवर्ड सख्त करना, उदाहरण के लिए, घुसपैठ की रोकथाम के उपाय के रूप में सोचा जा सकता है।

सर्वश्रेष्ठ मेजबान घुसपैठ का पता लगाने के उपकरण

हमने सर्वश्रेष्ठ होस्ट-आधारित के लिए बाजार खोजा हैनिर्देश पहचान तंत्र। हमारे पास आपके लिए सही HIDS और अन्य सॉफ़्टवेयर का मिश्रण है, हालांकि वे खुद को घुसपैठ का पता लगाने वाले सिस्टम नहीं कहते हैं, एक घुसपैठ का पता लगाने वाला घटक है या घुसपैठ के प्रयासों का पता लगाने के लिए इस्तेमाल किया जा सकता है। आइए हमारे शीर्ष चयनों की समीक्षा करें और उनकी सर्वोत्तम विशेषताओं पर एक नज़र डालें।

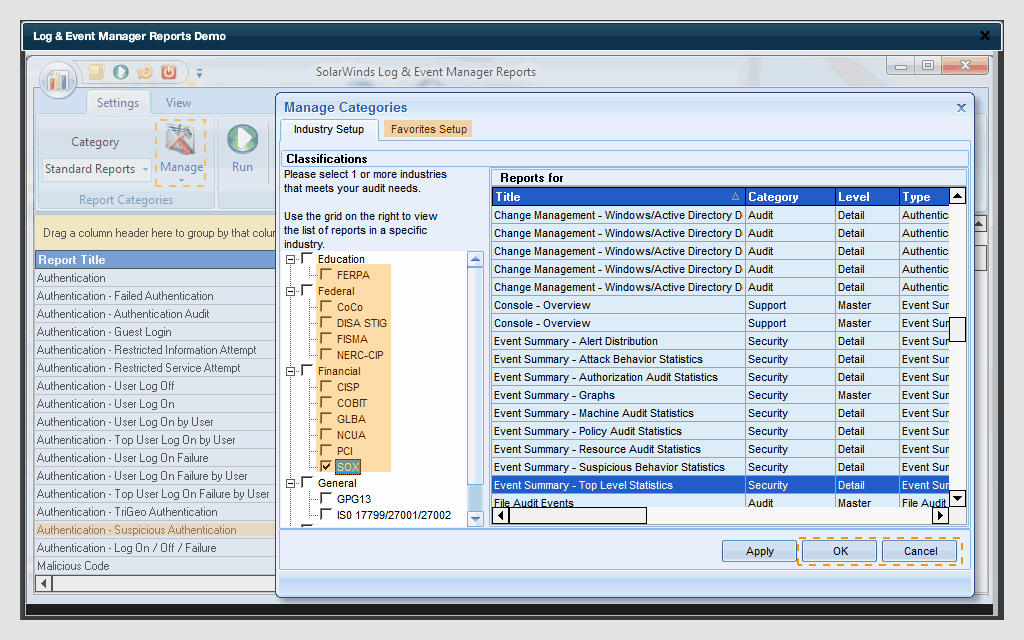

1. SolarWinds लॉग और इवेंट मैनेजर (निःशुल्क परीक्षण)

हमारी पहली प्रविष्टि SolarWinds से है, जो एक सामान्य नाम हैनेटवर्क प्रशासन उपकरण के क्षेत्र में। कंपनी को लगभग 20 साल हो गए हैं और हमें कुछ बेहतरीन नेटवर्क और सिस्टम एडमिनिस्ट्रेशन टूल लाए हैं। यह अपने कई मुफ्त साधनों को भी अच्छी तरह से जानता है जो नेटवर्क प्रशासकों की कुछ विशिष्ट आवश्यकताओं को संबोधित करते हैं। इन मुफ्त टूल के दो महान उदाहरण हैं कीवी सिसलॉग सर्वर और उन्नत सबनेट कैलकुलेटर।

चलो नहीं है SolarWinds लॉग और इवेंट मैनेजरतुम्हारा नाम मूर्ख है। यह सिर्फ एक लॉग और इवेंट मैनेजमेंट सिस्टम की तुलना में बहुत अधिक है। इस उत्पाद की कई उन्नत विशेषताओं ने इसे सुरक्षा सूचना और घटना प्रबंधन (सिएमग) श्रेणी में डाल दिया। अन्य विशेषताएं इसे एक घुसपैठ की रोकथाम प्रणाली के रूप में और एक निश्चित सीमा तक घुसपैठ रोकथाम प्रणाली के रूप में योग्य बनाती हैं। इस उपकरण में वास्तविक समय घटना सहसंबंध और उदाहरण के लिए रीयल-टाइम रेमेडिएशन है।

- मुफ्त आज़माइश: SolarWinds लॉग और इवेंट मैनेजर

- आधिकारिक डाउनलोड लिंक: https://www.solarwinds.com/log-event-manager-software/registration

The SolarWinds लॉग और इवेंट मैनेजर संदिग्ध गतिविधि (आईडीएस जैसी कार्यक्षमता) और स्वचालित प्रतिक्रियाओं (आईपीएस जैसी कार्यक्षमता) का तत्काल पता लगाने की सुविधा है।यह शमन और अनुपालन दोनों उद्देश्यों के लिए सुरक्षा घटना जांच और फोरेंसिक भी कर सकता है।इसके ऑडिट-सिद्ध रिपोर्टिंग के लिए धन्यवाद उपकरण का उपयोग हिपा, पीसीआई-डीएसएस और सॉक्स के अनुपालन को प्रदर्शित करने के लिए भी किया जा सकता है।उपकरण में फाइल इंटीग्रिटी मॉनिटरिंग और यूएसबी डिवाइस मॉनिटरिंग भी है, जिससे यह सिर्फ लॉग और इवेंट मैनेजमेंट सिस्टम की तुलना में एक एकीकृत सुरक्षा मंच का बहुत अधिक है।

के लिए मूल्य निर्धारण SolarWinds लॉग और इवेंट मैनेजर 30 निगरानी नोड्स तक के लिए $ 4,585 से शुरू होता है। 2500 नोड्स तक के लाइसेंस उत्पाद को अत्यधिक स्केलेबल बनाने के लिए खरीदे जा सकते हैं।यदि आप उत्पाद को परीक्षण रन के लिए लेना चाहते हैं और अपने लिए देखना चाहते हैं यदि यह आपके लिए सही है, तो एक मुफ्त पूर्ण-चित्रित 30 दिन का परीक्षण उपलब्ध है।

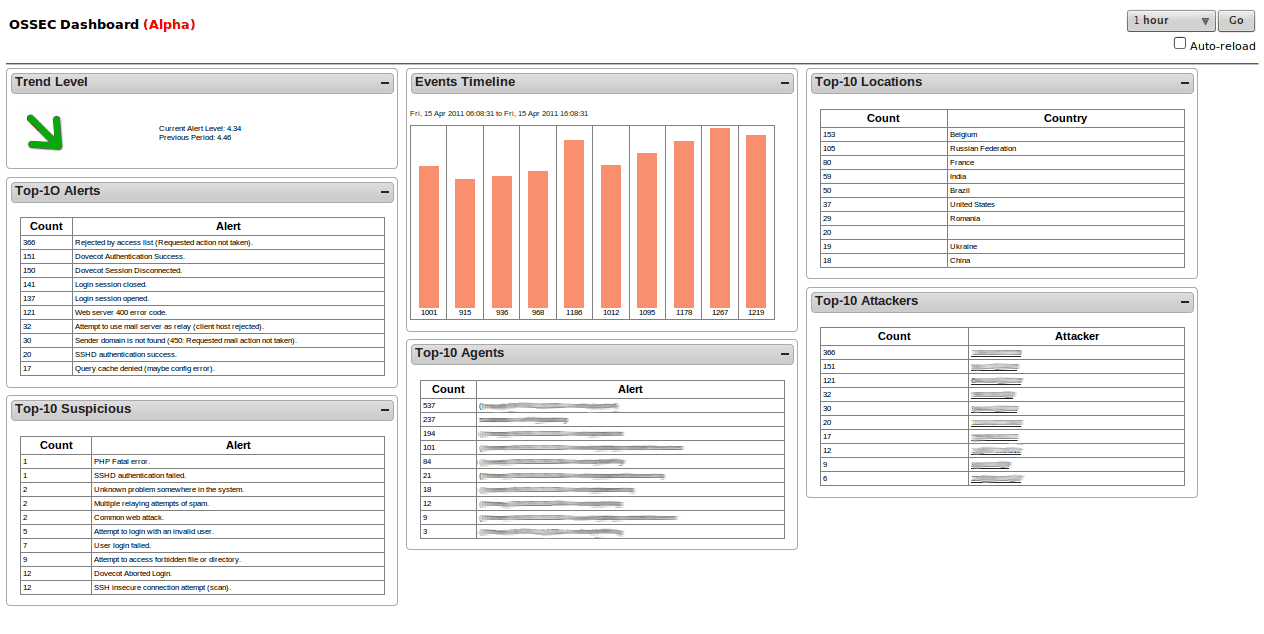

2. OSSEC

ओपन सोर्स सिक्योरिटी, या OSSEC, अब तक का प्रमुख ओपन-सोर्स होस्ट-आधारित घुसपैठ पता लगाने प्रणाली है।उत्पाद ट्रेंड माइक्रो, आईटी सुरक्षा में अग्रणी नामों में से एक और सबसे अच्छा वायरस संरक्षण सूट में से एक के निर्माता के स्वामित्व में है ।यूनिक्स जैसे ऑपरेटिंग सिस्टम पर इंस्टॉल होने पर सॉफ्टवेयर मुख्य रूप से लॉग और कॉन्फिग्रेशन फाइल्स पर फोकस करता है ।यह महत्वपूर्ण फ़ाइलों की चेकसम बनाता है और समय-समय पर उन्हें मान्य करता है, जब भी कुछ अजीब होता है तो आपको सचेत करता है।यह रूट एक्सेस प्राप्त करने में किसी भी असामान्य प्रयास पर निगरानी और सचेत भी करेगा।विंडोज मेजबानों पर, सिस्टम अनधिकृत रजिस्ट्री संशोधनों के लिए भी नजर रखता है जो दुर्भावनापूर्ण गतिविधि का एक कहानी संकेत हो सकता है।

एक मेजबान आधारित घुसपैठ का पता लगाने प्रणाली होने के आधार पर, OSSEC प्रत्येक कंप्यूटर आप की रक्षा करना चाहते हैं पर स्थापित करने की जरूरत है।हालांकि, एक केंद्रीकृत कंसोल आसान प्रबंधन के लिए प्रत्येक संरक्षित कंप्यूटर से जानकारी को मजबूत करता है।जबकि OSSEC कंसोल केवल यूनिक्स-जैसे ऑपरेटिंग सिस्टम पर चलता है, विंडोज होस्ट की रक्षा के लिए एक एजेंट उपलब्ध है।किसी भी पता लगाने के एक चेतावनी है जो केंद्रीकृत सांत्वना पर प्रदर्शित किया जाएगा ट्रिगर होगा, जबकि सूचनाएं भी ईमेल द्वारा भेजा जाएगा ।

3. Samhain

Samhain एक और प्रसिद्ध मुक्त मेजबान घुसपैठ का पता लगाने प्रणाली है। इसकी मुख्य विशेषताएं, आईडीएस के दृष्टिकोण से, फाइल इंटीग्रिटी चेकिंग और लॉग फाइल मॉनिटरिंग/एनालिसिस हैं ।यह रास्ता है कि अधिक से अधिक है, हालांकि । उत्पाद रूटकिट डिटेक्शन, पोर्ट मॉनिटरिंग, दुष्ट SUID निष्पादकों का पता लगाने, और छिपी हुई प्रक्रियाओं का प्रदर्शन करेगा।उपकरण को केंद्रीकृत लॉगिंग और रखरखाव प्रदान करते समय विभिन्न ऑपरेटिंग सिस्टम चलाने वाले कई मेजबानों की निगरानी करने के लिए डिज़ाइन किया गया था।हालांकि Samhain एक ही कंप्यूटर पर स्टैंड-अलोन एप्लिकेशन के रूप में भी उपयोग किया जा सकता है।सॉफ्टवेयर मुख्य रूप से यूनिक्स, लिनक्स या ओएस एक्स जैसे POSIX सिस्टम पर चलता है।यह सिगविन के तहत विंडोज पर भी चल सकता है, एक पैकेज जो विंडोज पर POSIX अनुप्रयोगों को चलाने की अनुमति देता है, हालांकि उस विन्यास में केवल निगरानी एजेंट का परीक्षण किया गया है।

में से एक Samhainकी सबसे अनूठी विशेषता इसकी चुपके मोड है जो इसे संभावित हमलावरों द्वारा पता लगाए बिना चलाने की अनुमति देती है।घुसपैठियों को जल्दी से पता लगाने की प्रक्रियाओं को मारने के लिए जाना जाता है वे जैसे ही वे पता लगाया जा रहा से पहले एक प्रणाली में प्रवेश पहचान, उंहें किसी का ध्यान नहीं जाने की अनुमति । Samhain दूसरों से अपनी प्रक्रियाओं को छिपाने के लिए स्टेगानोग्राफिक तकनीकों का उपयोग करता है। यह छेड़छाड़ को रोकने के लिए पीजीपी कुंजी के साथ अपनी केंद्रीय लॉग फाइलों और कॉन्फ़िगरेशन बैकअप की भी रक्षा करता है।

4. असफल 2Ban

असफल 2Ban एक स्वतंत्र और ओपन-सोर्स होस्ट घुसपैठ का पता लगाने की प्रणाली है जिसमें कुछ घुसपैठ रोकथाम क्षमताओं की भी सुविधा है।सॉफ्टवेयर टूल संदिग्ध गतिविधियों और घटनाओं जैसे विफल लॉगिन प्रयास, शोषण की मांग आदि के लिए लॉग फाइलों पर नज़र रखता है।उपकरण की डिफ़ॉल्ट कार्रवाई, जब भी यह कुछ संदिग्ध का पता लगाता है, दुर्भावनापूर्ण व्यवहार के स्रोत आईपी पते को ब्लॉक करने के लिए स्थानीय फ़ायरवॉल नियमों को स्वचालित रूप से अपडेट करना है।वास्तव में, यह सच घुसपैठ की रोकथाम नहीं बल्कि ऑटो उपचारण सुविधाओं के साथ एक घुसपैठ का पता लगाने प्रणाली है ।हमने अभी जो बताया है वह टूल की डिफ़ॉल्ट कार्रवाई है लेकिन कोई अन्य मनमाने ढंग से कार्रवाई- जैसे ईमेल सूचनाएं भेजना- भी कॉन्फ़िगर किया जा सकता है, जिससे यह अधिक "क्लासिक" घुसपैठ का पता लगाने वाली प्रणाली की तरह व्यवहार करता है।

असफल 2Ban अपाचे, एसएसएच, एफटीपी, पोस्टफिक्स और कई अन्य जैसी कुछ सबसे आम सेवाओं के लिए विभिन्न पूर्व-निर्मित फिल्टर के साथ पेश किया जाता है।रोकथाम, जैसा कि हमने समझाया, मेजबान की फायरवॉल तालिकाओं को संशोधित करके किया जाता है।उपकरण नेटफ़िल्टर, आईपीटेबल्स, या होस्ट.इनकार टेबल के साथ काम कर सकता है।प्रत्येक फ़िल्टर एक या कई कार्यों से जुड़ा हो सकता है।

5. सहयोगी

The उन्नत घुसपैठ का पता लगाने का वातावरण, या सहयोगी, एक और मुफ्त मेजबान घुसपैठ का पता लगाने प्रणाली यह एक मुख्य रूप से रूटकिट का पता लगाने और फ़ाइल हस्ताक्षर तुलना पर केंद्रित है ।जब आप शुरू में इसे स्थापित करते हैं, तो उपकरण सिस्टम के विन्यास फ़ाइलों से व्यवस्थापक डेटा के डेटाबेस की तरह संकलित करेगा।इस डेटाबेस को तब एक आधार रेखा के रूप में इस्तेमाल किया जा सकता है जिसके खिलाफ किसी भी परिवर्तन की तुलना की जा सकती है और यदि आवश्यक हो तो अंततः वापस लुढ़का या।

सहयोगी हस्ताक्षर आधारित और विसंगति आधारित दोनों योजनाओं का उपयोग करता है। यह एक उपकरण है जो ऑन-डिमांड चलाया जाता है और शेड्यूल या लगातार नहीं चल रहा है।वास्तव में, यह उत्पाद की मुख्य खामी है। हालांकि, चूंकि यह जीयूआई-आधारित होने के बजाय कमांड-लाइन टूल है, इसलिए इसे नियमित अंतराल पर चलाने के लिए एक क्रॉन जॉब बनाया जा सकता है।यदि आप उपकरण को अक्सर चलाना चुनते हैं- जैसे कि हर मिनट में एक बार- आपको लगभग वास्तविक समय डेटा मिलेगा और किसी भी घुसपैठ के प्रयास से पहले आपके पास प्रतिक्रिया करने का समय होगा।

इसके मूल में, सहयोगी सिर्फ एक डेटा तुलना उपकरण है, लेकिन कुछ बाहरी अनुसूचित लिपियों की मदद से, इसे एक सच्चे HIDS में बदल दिया जा सकता है।ध्यान रखें कि यह अनिवार्य रूप से एक स्थानीय उपकरण है, हालांकि।इसमें कोई केंद्रीकृत प्रबंधन नहीं है और कोई फैंसी जीयूआई नहीं है।

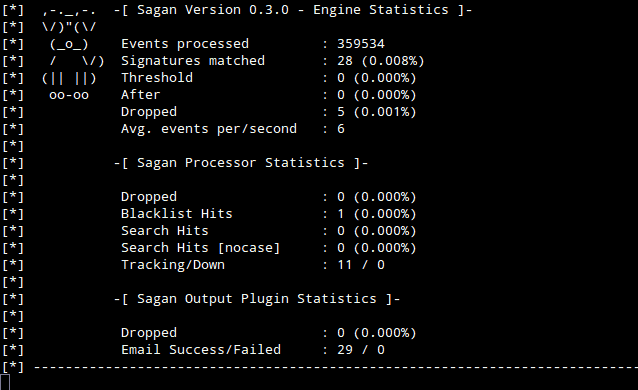

6. सगन

हमारी सूची में पिछले है सगन, जो वास्तव में एक सच्चे आईडीएस की तुलना में लॉग विश्लेषण प्रणाली का अधिक है।हालांकि, इसमें कुछ आईडीएस जैसी विशेषताएं हैं, यही वजह है कि यह हमारी सूची में जगह के हकदार हैं ।उपकरण स्थानीय रूप से सिस्टम की लॉग फ़ाइलों को देखता है जहां यह स्थापित है लेकिन यह अन्य उपकरणों के साथ भी बातचीत कर सकता है।उदाहरण के लिए, यह स्नोट के लॉग का विश्लेषण कर सकता है, जो अनिवार्य रूप से एक HIDS है स्नोट की एनआईडीएस कार्यक्षमता को प्रभावी ढंग से जोड़ सकता है।यह सिर्फ थिरकने के साथ बातचीत नहीं करेंगे। सगन सुरिकाटा के साथ भी बातचीत कर सकते हैं और यह Oinkmaster या खींचा पोर्क जैसे कई नियम निर्माण उपकरणों के साथ संगत है।

सगन स्क्रिप्ट निष्पादन क्षमताएं भी हैं जो इसे एक कच्चे घुसपैठ रोकथाम प्रणाली बना सकती हैं, बशर्ते कि आप कुछ उपचारण लिपियों का विकास करें।यद्यपि इस उपकरण का उपयोग घुसपैठ के खिलाफ आपकी एकमात्र रक्षा के रूप में नहीं किया जा सकता है, यह एक ऐसी प्रणाली का एक बड़ा घटक हो सकता है जो विभिन्न स्रोतों से घटनाओं को सहसंबंधित करके कई उपकरणों को शामिल कर सकता है।

टिप्पणियाँ