Besorgt, dass Sie möglicherweise ein Rootkit auf Ihrem habenLinux Server, Desktop oder Laptop? Wenn Sie überprüfen möchten, ob Rootkits auf Ihrem System vorhanden sind, und diese entfernen möchten, müssen Sie zuerst Ihr System scannen. Eines der besten Tools, um unter Linux nach Rootkits zu suchen, ist Tiger. Bei der Ausführung wird ein vollständiger Sicherheitsbericht Ihres Linux-Systems erstellt, in dem die Probleme (einschließlich Rootkits) aufgeführt sind.

In diesem Handbuch erfahren Sie, wie Sie das Tiger-Sicherheitstool installieren und nach gefährlichen Rootkits suchen.

Installieren Sie Tiger

Tiger wird ohne Linux-Distributionen ausgeliefertBevor wir uns also mit der Verwendung des Tiger-Sicherheitstools unter Linux befassen, müssen wir uns mit der Installation befassen. Sie benötigen Ubuntu, Debian oder Arch Linux, um Tiger zu installieren, ohne den Quellcode zu kompilieren.

Ubuntu

Tiger ist seit langem in den Ubuntu-Software-Quellen. Öffnen Sie zum Installieren ein Terminalfenster und führen Sie Folgendes aus geeignet Befehl.

sudo apt install tiger

Debian

Debian hat Tiger und kann mit dem installiert werden Apt-get Befehl install.

sudo apt-get install tiger

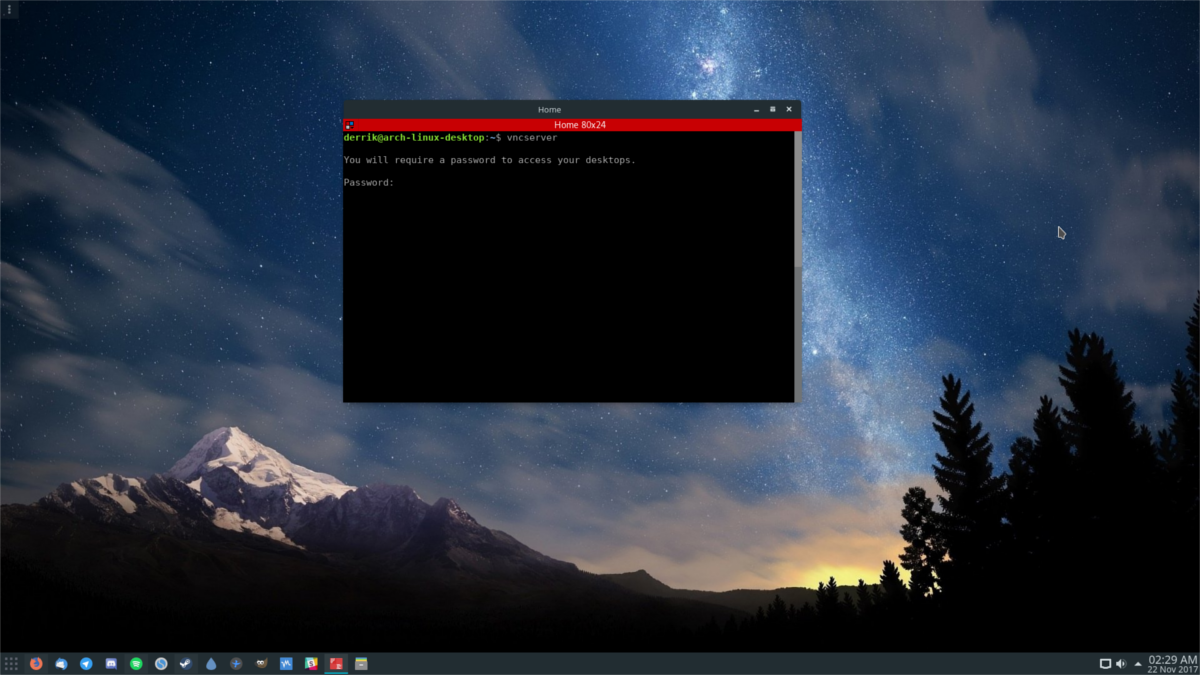

Arch Linux

Die Tiger-Sicherheitssoftware ist unter Arch Linux über den AUR verfügbar. Führen Sie die folgenden Schritte aus, um die Software auf Ihrem System zu installieren.

Schritt 1: Installieren Sie die Pakete, die für die manuelle Installation von AUR-Paketen erforderlich sind. Diese Pakete sind Git und Base-Devel.

sudo pacman -S git base-devel

Schritt 2: Klonen Sie den Tiger AUR-Snapshot mit dem auf Ihren Arch-PC Git-Klon Befehl.

git clone https://aur.archlinux.org/tiger.git

Schritt 3: Verschieben Sie die Terminalsitzung von ihrem Standardverzeichnis (Startverzeichnis) in das neue Tiger Ordner, der die pkgbuild-Datei enthält.

cd tiger

Schritt 4: Generieren Sie ein Arch-Installationsprogramm für Tiger. Das Erstellen eines Pakets erfolgt mit makepkg Befehl, aber Vorsicht: Manchmal funktioniert die Paketerstellung aufgrund von Abhängigkeitsproblemen nicht. In diesem Fall überprüfen Sie auf der offiziellen Tiger-AUR-Seite die Abhängigkeiten. Lesen Sie auch die Kommentare, da andere Benutzer möglicherweise Einblicke haben.

makepkg -sri

Fedora und OpenSUSE

Leider sowohl Fedora, OpenSUSE und andereRPM / RedHat-basierte Linux-Distributionen haben kein einfach zu installierendes Binärpaket, mit dem Tiger installiert werden kann. Um es zu benutzen, sollten Sie das DEB-Paket mit alien konvertieren. Oder befolgen Sie die folgenden Anweisungen im Quellcode.

Generisches Linux

Um die Tiger-App aus dem Quellcode zu erstellen, müssen Sie den Code klonen. Öffnen Sie ein Terminal und gehen Sie folgendermaßen vor:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installieren Sie das Programm, indem Sie das mitgelieferte Shell-Skript ausführen.

sudo ./install.sh

Wenn Sie es alternativ ausführen möchten (anstatt es zu installieren), gehen Sie wie folgt vor:

sudo ./tiger

Suchen Sie unter Linux nach Rootkits

Tiger ist eine automatische Anwendung. Es gibt keine eindeutigen Optionen oder Schalter, die Benutzer in der Befehlszeile verwenden können. Der Benutzer kann nicht einfach das Rootkit ausführen, um nach einem zu suchen. Stattdessen muss der Benutzer Tiger verwenden und einen vollständigen Scan ausführen.

Jedes Mal, wenn das Programm ausgeführt wird, werden viele verschiedene Arten von Sicherheitsbedrohungen auf dem System gescannt. Sie können alles sehen, was gescannt wird. Einige der Dinge, die Tiger scannt, sind:

- Linux-Passwortdateien.

- .rhost-Dateien.

- .netrc-Dateien.

- Konfigurationsdateien für ttytab, securetty und login.

- Dateien gruppieren.

- Bash-Pfadeinstellungen.

- Rootkit-Prüfungen.

- Cron Startup Einträge.

- "Einbruch" -Erkennung.

- SSH-Konfigurationsdateien.

- Hörprozesse.

- FTP-Konfigurationsdateien.

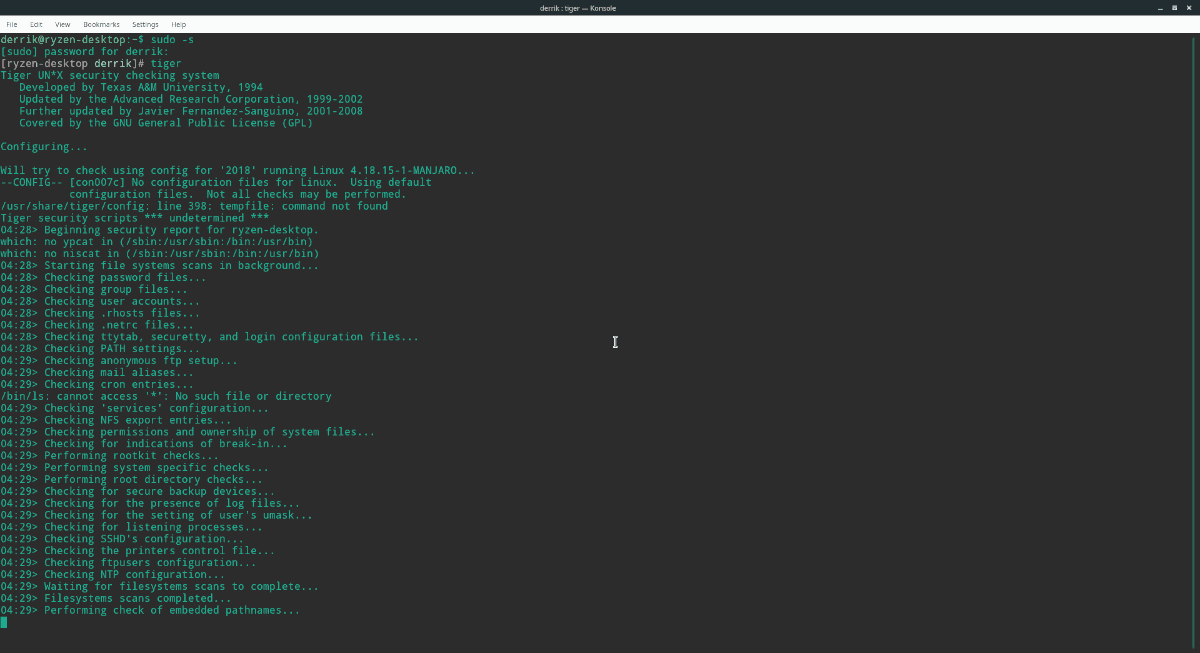

Um einen Tiger-Sicherheitsscan unter Linux auszuführen, rufen Sie eine Root-Shell mit der su oder sudo -s Befehl.

su -

oder

sudo -s

Führen Sie unter Verwendung der Root-Rechte das aus Tiger Befehl zum Starten der Sicherheitsüberprüfung.

tiger

Lassen Sie die Tiger Befehl ausführen und den Audit-Prozess durchlaufen. Es wird gedruckt, was gescannt wird und wie es mit Ihrem Linux-System interagiert. Lassen Sie den Tiger-Audit-Prozess ablaufen. Der Speicherort des Sicherheitsberichts im Terminal wird ausgedruckt.

Tiger-Protokolle anzeigen

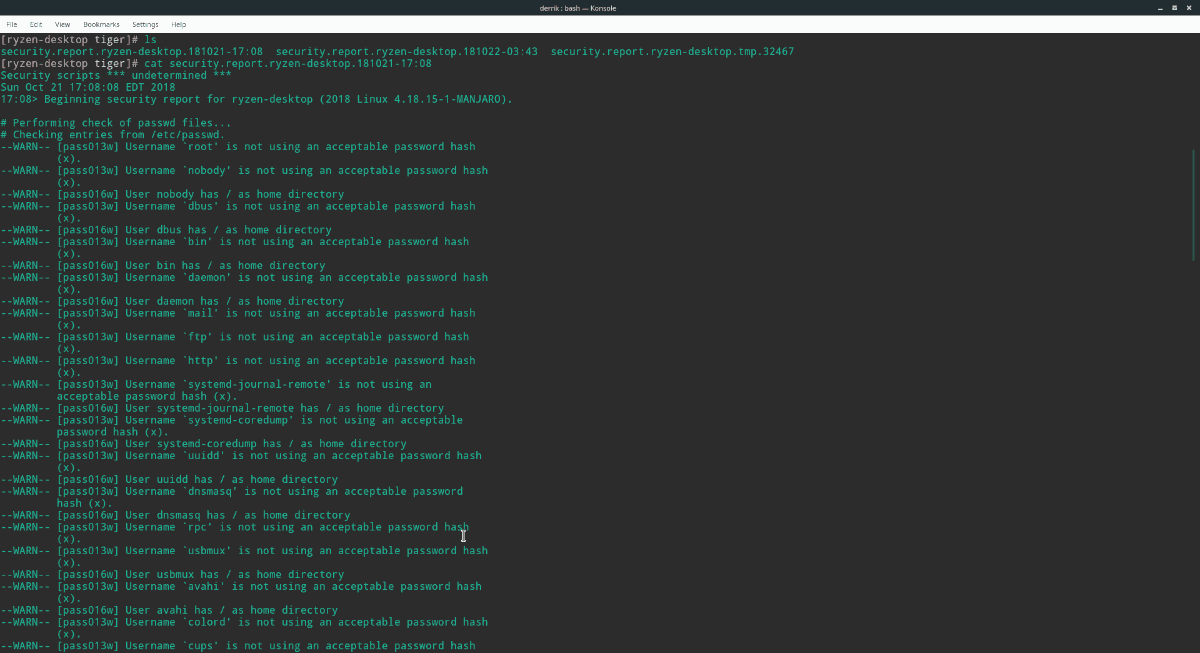

Um festzustellen, ob auf Ihrem Linux-System ein Rootkit installiert ist, müssen Sie den Sicherheitsbericht anzeigen.

Um einen Tiger-Sicherheitsbericht anzuzeigen, öffnen Sie ein Terminal und verwenden Sie die CD befehl zum einziehen / var / log / tiger.

Hinweis: Linux lässt keine Nicht-Root-Benutzer in / var / log zu. Sie müssen verwenden su.

su -

oder

sudo -s

Greifen Sie dann auf den Protokollordner zu mit:

cd /var/log/tiger

Führen Sie im Tiger-Protokollverzeichnis den Befehl ls Befehl. Mit diesem Befehl werden alle Dateien im Verzeichnis ausgedruckt.

ls

Nehmen Sie Ihre Maus und markieren Sie die Sicherheitsberichtdatei, die ls verrät im terminal. Dann sehen Sie es mit der Katze Befehl.

cat security.report.xxx.xxx-xx:xx

Sehen Sie sich den Bericht an und stellen Sie fest, ob Tiger ein Rootkit auf Ihrem System gefunden hat.

Rootkits unter Linux entfernen

Entfernen von Rootkits von Linux-Systemen - auch mitDas beste Werkzeug ist hart und nicht 100% der Zeit erfolgreich. Zwar gibt es Programme, die dazu beitragen können, diese Art von Problemen zu beseitigen. Sie funktionieren nicht immer.

Ob es Ihnen gefällt oder nicht, wenn Tiger auf Ihrem Linux-PC einen gefährlichen Wurm entdeckt hat, sollten Sie Ihre kritischen Dateien sichern, einen neuen Live-USB-Stick erstellen und das Betriebssystem neu installieren.

Bemerkungen