Niemand möchte, dass das Netzwerk, das er schafft, wirdDas Ziel böswilliger Benutzer, die versuchen, Unternehmensdaten zu stehlen oder der Organisation Schaden zuzufügen. Um dies zu verhindern, müssen Sie Wege finden, um sicherzustellen, dass es für sie so wenig wie möglich Eingabemöglichkeiten gibt. Dies wird teilweise dadurch erreicht, dass sichergestellt wird, dass alle Schwachstellen in Ihrem Netzwerk bekannt, behoben und behoben sind. Und für diese Schwachstellen, die nicht behoben werden können, ist etwas vorhanden, um sie zu verringern. Der erste Schritt ist offensichtlich; Es soll Ihr Netzwerk nach diesen Schwachstellen durchsuchen. Dies ist die Aufgabe eines bestimmten Softwaretyps, der Vulnerability-Scan-Tools. Heute überprüfen wir die 6 besten Tools und Software zum Scannen von Sicherheitslücken.

Lassen Sie uns zunächst über das Netzwerk sprechenVulnerabilität - oder sollten wir Vulnerabilitäten sagen - und versuchen zu erklären, was sie sind. Als Nächstes werden die Tools zum Scannen von Sicherheitslücken beschrieben. Wir werden beschreiben, wer sie braucht und warum. Und da ein Schwachstellenscanner nur eine - wenn auch wichtige - Komponente eines Schwachstellenverwaltungsprozesses darstellt, wird im Folgenden darauf eingegangen. Dann werden wir sehen, wie Schwachstellenscanner normalerweise funktionieren. Alle sind etwas unterschiedlich, aber im Kern gibt es oft mehr Gemeinsamkeiten als Unterschiede. Bevor wir uns die besten Tools und Software zum Scannen von Sicherheitslücken ansehen, werden wir deren Hauptfunktionen erläutern.

Eine Einführung in die Sicherheitslücke

Computersysteme und Netzwerke haben ein erreichthöhere Komplexität als je zuvor. Der heutige durchschnittliche Server kann in der Regel Hunderte von Prozessen ausführen. Jeder dieser Prozesse ist ein Computerprogramm, einige davon sind große Programme, die aus Tausenden von Zeilen Quellcode bestehen. Und in diesem Code könnten - wahrscheinlich auch - alle möglichen unerwarteten Dinge stecken. Ein Entwickler hat möglicherweise irgendwann eine Backdoor-Funktion hinzugefügt, um das Debuggen zu vereinfachen. Und später hat es dieses Feature möglicherweise irrtümlicherweise bis zur endgültigen Veröffentlichung geschafft. Es kann auch zu Fehlern bei der Eingabevalidierung kommen, die unter bestimmten Umständen zu unerwarteten und unerwünschten Ergebnissen führen.

Jede dieser Optionen kann verwendet werden, um den Zugriff auf zu versuchenSysteme und Daten. Es gibt eine riesige Community von Leuten, die nichts Besseres tun können, als diese Lücken zu finden und sie auszunutzen, um Ihre Systeme anzugreifen. Schwachstellen nennen wir diese Lücken. Unbeaufsichtigt lassen, können Schwachstellen von böswilligen Benutzern ausgenutzt werden, um auf Ihre Systeme und Daten zuzugreifen - oder, was möglicherweise noch schlimmer ist, auf die Daten Ihres Kunden - oder um auf andere Weise Schäden zu verursachen, z. B. die Unbrauchbarkeit Ihrer Systeme.

Sicherheitslücken können überall sein. Sie befinden sich häufig in Software, die auf Ihren Servern oder deren Betriebssystemen ausgeführt wird, aber auch in Netzwerkgeräten wie Switches, Routern und sogar Sicherheitsgeräten wie Firewalls. Man muss sie wirklich überall suchen.

Scan-Tools - Was sind sie und wie funktionieren sie?

Tools zum Scannen oder Bewerten von SicherheitslückenEine der Hauptfunktionen: Identifizierung von Schwachstellen in Ihren Systemen, Geräten, Geräten und Software. Sie werden als Scanner bezeichnet, da sie in der Regel Ihre Geräte nach bekannten Schwachstellen durchsuchen.

Aber wie finden Schwachstellen-Scan-Tools?Schwachstellen, die normalerweise nicht in Sichtweite sind? Wenn sie so offensichtlich wären, hätten die Entwickler sie angesprochen, bevor sie die Software veröffentlicht haben. Ähnlich wie Virenschutzsoftware, die Virendefinitionsdatenbanken zum Erkennen von Computervirensignaturen verwendet, verlassen sich die meisten Schwachstellenscanner auf Schwachstellendatenbanken und Suchsysteme für bestimmte Schwachstellen. Diese Schwachstellendatenbanken können von bekannten unabhängigen Sicherheitstestlabors bezogen werden, die sich mit dem Auffinden von Schwachstellen in Software und Hardware befassen, oder es kann sich um proprietäre Datenbanken des Anbieters des Tools handeln. Die Erkennungsstufe, die Sie erhalten, ist erwartungsgemäß nur so gut wie die Schwachstellendatenbank, die Ihr Tool verwendet.

Scan-Tools - Wer braucht sie?

Die Ein-Wort-Antwort auf diese Frage ist hübschoffensichtlich: jedermann! Niemand, der bei Verstand ist, würde heutzutage daran denken, einen Computer ohne Virenschutz zu betreiben. Ebenso sollte kein Netzwerkadministrator über eine Sicherheitslückenerkennung verfügen. Angriffe können von überall kommen und Sie dort treffen, wo Sie sie am wenigsten erwarten. Sie müssen sich Ihres Expositionsrisikos bewusst sein.

Dies ist möglicherweise etwas, das sein könntetheoretisch manuell gemacht. Praktisch ist dies jedoch eine fast unmögliche Aufgabe. Allein das Auffinden von Informationen zu Sicherheitslücken oder gar das Durchsuchen Ihrer Systeme auf deren Vorhandensein kann einen enormen Ressourcenaufwand bedeuten. Einige Organisationen sind bestrebt, Sicherheitslücken zu finden, und beschäftigen häufig Hunderte oder sogar Tausende von Mitarbeitern.

Jeder, der eine Reihe von Computersystemen verwaltet oderGeräte würden stark von der Verwendung eines Schwachstellen-Scan-Tools profitieren. Darüber hinaus müssen Sie häufig gesetzliche Standards wie SOX oder PCI-DSS einhalten. Und selbst wenn dies nicht erforderlich ist, lässt sich die Einhaltung häufig leichter nachweisen, wenn Sie nachweisen können, dass Sie Ihr Netzwerk auf Schwachstellen überprüfen.

Vulnerability Management auf den Punkt gebracht

Ermitteln Sie Schwachstellen mithilfe vonSoftware-Tool ist unerlässlich. Dies ist der erste Schritt zum Schutz vor Angriffen. Es ist jedoch nutzlos, wenn es nicht Teil eines vollständigen Schwachstellenmanagementprozesses ist. Intrusion Detection-Systeme sind keine Intrusion Prevention-Systeme. Ebenso erkennen Network Vulnerability Scan-Tools - oder zumindest die meisten von ihnen - nur Schwachstellen und alarmieren Sie über deren Vorhandensein.

Es liegt dann an Ihnen, dem Administrator, zu habenEinige Prozesse wurden eingerichtet, um erkannte Schwachstellen zu beheben. Das erste, was bei ihrer Entdeckung zu tun ist, ist die Beurteilung von Schwachstellen. Sie möchten sicherstellen, dass erkannte Schwachstellen vorhanden sind. Vulnerability-Scan-Tools neigen dazu, eher vorsichtig zu sein, und viele melden eine bestimmte Anzahl von Fehlalarmen. Und wenn es echte Schwachstellen gibt, sind sie möglicherweise kein wirkliches Problem. Beispielsweise ist ein nicht verwendeter offener IP-Port auf einem Server möglicherweise kein Problem, wenn er sich direkt hinter einer Firewall befindet, die diesen Port blockiert.

Sobald die Schwachstellen bewertet sind, ist es an der Zeit,Entscheiden Sie, wie Sie sie ansprechen und beheben möchten. Wenn sie in einer Software gefunden wurden, die Ihr Unternehmen kaum oder gar nicht verwendet, besteht Ihre beste Vorgehensweise möglicherweise darin, die anfällige Software zu entfernen und durch eine andere zu ersetzen, die ähnliche Funktionen bietet. In anderen Fällen ist das Beheben von Sicherheitslücken so einfach wie das Anwenden von Patches vom Software-Publisher oder das Aktualisieren auf die neueste Version. Viele Schwachstellen-Scan-Tools ermitteln verfügbare Korrekturen für die gefundenen Schwachstellen. Andere Schwachstellen können einfach durch Ändern einiger Konfigurationseinstellungen behoben werden. Dies gilt insbesondere für Netzwerkgeräte, aber auch für Software, die auf Computern ausgeführt wird.

Hauptfunktionen der Vulnerability Scanning Tools

Es gibt viele Dinge, die man berücksichtigen sollte, wennAuswahl eines Schwachstellen-Scan-Tools. Einer der wichtigsten Aspekte dieser Tools ist die Auswahl der Geräte, die gescannt werden können. Sie möchten ein Tool, mit dem Sie alle Geräte scannen können, die Sie besitzen. Wenn Sie beispielsweise über viele Linus-Server verfügen, möchten Sie ein Tool auswählen, mit dem diese gescannt werden können, und keines, das nur Windows-Geräte unterstützt. Sie möchten auch einen Scanner auswählen, der in Ihrer Umgebung so genau wie möglich ist. Sie möchten nicht in nutzlosen Benachrichtigungen und falschen Positiven ertrinken.

Ein weiterer wesentlicher Differenzierungsfaktor ist derSicherheitslücken-Datenbank des Tools. Wird es vom Verkäufer gepflegt oder von einer unabhängigen Organisation? Wie regelmäßig wird es aktualisiert? Wird es lokal oder in der Cloud gespeichert? Müssen Sie zusätzliche Gebühren bezahlen, um die Schwachstellendatenbank zu nutzen oder um Updates zu erhalten? Dies sind alles Dinge, die Sie wissen möchten, bevor Sie Ihr Werkzeug auswählen.

Einige Schwachstellenscanner verwenden eine höhere AnzahlAufdringliche Scanmethode, die möglicherweise die Systemleistung beeinträchtigen kann. Dies ist nicht unbedingt eine schlechte Sache, da die aufdringlichsten häufig die besten Scanner sind. Wenn sich dies jedoch auf die Systemleistung auswirkt, sollten Sie dies wissen und Ihre Scans entsprechend planen. Die Planung ist übrigens ein weiterer wichtiger Aspekt der Tools zum Scannen von Netzwerkanfälligkeiten. Einige Tools haben nicht einmal geplante Scans und müssen manuell gestartet werden.

Es gibt mindestens zwei weitere wichtige Merkmalevon Tools zum Scannen von Sicherheitslücken: Alarmierung und Berichterstellung. Was passiert, wenn eine Sicherheitslücke gefunden wird? Ist die Benachrichtigung klar und verständlich? Wie wird es gerendert? Ist es ein Popup auf dem Bildschirm, eine E-Mail, eine SMS? Und, was noch wichtiger ist, liefert das Tool einen Einblick, wie die erkannten Schwachstellen behoben werden können? Einige Tools funktionieren und andere nicht. Einige haben sogar die automatische Behebung bestimmter Sicherheitslücken. Andere Tools lassen sich in die Patch-Management-Software integrieren, da das Patchen häufig die beste Methode ist, um Schwachstellen zu beheben.

Was die Berichterstattung betrifft, ist dies häufig eine Frage vonpersönliche Präferenz. Sie müssen jedoch sicherstellen, dass die Informationen, die Sie erwarten und in den Berichten finden müssen, tatsächlich vorhanden sind. Einige Tools verfügen nur über vordefinierte Berichte, bei anderen können Sie integrierte Berichte ändern. Mit den besten Berichten können Sie benutzerdefinierte Berichte von Grund auf neu erstellen.

Unsere Top 6 Vulnerability Scanning Tools

Jetzt, da wir etwas mehr darüber gelernt habenSchauen wir uns einige der besten oder interessantesten Pakete an, die wir finden konnten. Wir haben versucht, eine Mischung aus kostenpflichtigen und kostenlosen Tools aufzunehmen. Es gibt auch Tools, die in einer kostenlosen und einer kostenpflichtigen Version verfügbar sind.

1. SolarWinds Network Configuration Manager (KOSTENLOSE TESTPHASE)

Falls Sie SolarWinds noch nicht kennen, können Sie dieDas Unternehmen stellt seit etwa 20 Jahren einige der besten Tools für die Netzwerkadministration her. Der SolarWinds Network Performance Monitor, eines der besten Tools zur Überwachung der SNMP-Netzwerkbandbreite, erhielt durchweg hohes Lob und begeisterte Kritiken. Das Unternehmen ist auch für seine kostenlosen Tools bekannt. Dies sind kleinere Tools, die für eine bestimmte Aufgabe des Netzwerkmanagements entwickelt wurden. Zu den bekanntesten dieser kostenlosen Tools gehören ein Subnetzrechner und ein TFTP-Server.

Das Tool, das wir hier vorstellen möchten, heißt SolarWinds Network Configuration Manager. Dies ist jedoch nicht wirklich eine SicherheitsanfälligkeitScan-Tool. Es gibt jedoch zwei Gründe, warum wir uns entschieden haben, dieses Tool in unsere Liste aufzunehmen. Das Produkt verfügt über eine Funktion zur Schwachstellenbewertung und behebt eine bestimmte Art von Schwachstelle, die wichtig ist, die aber nicht von vielen anderen Tools behoben wird, nämlich die Fehlkonfiguration von Netzwerkgeräten.

Der SolarWinds Network Configuration ManagerDas primäre Hilfsprogramm als Schwachstellen-Scan-Tool besteht in der Überprüfung der Netzwerkgerätekonfigurationen auf Fehler und Auslassungen. Das Tool kann auch Gerätekonfigurationen regelmäßig auf Änderungen überprüfen. Dies ist auch nützlich, da einige Angriffe durch Ändern einiger Gerätenetzwerkkonfigurationen, die häufig nicht so sicher sind wie Server, auf eine Weise gestartet werden, die den Zugriff auf andere Systeme erleichtert. Das Tool unterstützt Sie auch bei der Einhaltung von Standards oder gesetzlichen Bestimmungen mit seinen automatisierten Netzwerkkonfigurationstools, mit denen standardisierte Konfigurationen bereitgestellt, Änderungen außerhalb des Prozesses erkannt, Konfigurationen überprüft und sogar Verstöße korrigiert werden können.

Die Software lässt sich mit dem National integrierenVulnerability Database, die es verdient, noch mehr auf unserer Liste zu stehen. Es hat Zugriff auf die aktuellsten CVEs, um Schwachstellen in Ihren Cisco-Geräten zu identifizieren. Es funktioniert mit jedem Cisco-Gerät, auf dem ASA, IOS oder Nexus OS ausgeführt wird. Tatsächlich sind zwei weitere nützliche Tools, Network Insights for ASA und Network Insights for Nexus, direkt in das Produkt integriert.

Preise für die SolarWinds-NetzwerkkonfigurationManager starten bei 2.895 USD für bis zu 50 verwaltete Knoten und variieren je nach Anzahl der Knoten. Wenn Sie dieses Tool ausprobieren möchten, können Sie eine kostenlose 30-Tage-Testversion von SolarWinds herunterladen.

- KOSTENLOSE TESTPHASE: SolarWinds Network Configuration Manager

- Offizieller Download: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer oderMBSA ist ein etwas älteres Tool von Microsoft. Obwohl das Tool für große Unternehmen eine weniger als ideale Option darstellt, eignet es sich möglicherweise auch für kleinere Unternehmen, die nur über eine Handvoll Server verfügen. Da es sich um ein Microsoft-Tool handelt, sollten Sie nicht erwarten, dass es nach einem Scan aussieht, sondern nach Microsoft-Produkten. Andernfalls werden Sie enttäuscht. Es werden jedoch das Windows-Betriebssystem sowie einige Dienste wie die Windows-Firewall, der SQL-Server, IIS und Microsoft Office-Anwendungen gescannt.

Dieses Tool sucht jedoch nicht nach bestimmten InformationenSchwachstellen wie andere Schwachstellenscanner. Es sucht nach fehlenden Patches, Service Packs und Sicherheitsupdates sowie nach Scan-Systemen für administrative Probleme. Mit der Berichts-Engine des MBSA erhalten Sie eine Liste der fehlenden Updates und Fehlkonfigurationen.

MBSA ist kein altes Tool von MicrosoftVöllig kompatibel mit Windows 10. Version 2.3 funktioniert mit der neuesten Windows-Version, erfordert jedoch möglicherweise einige Anpassungen, um falsch positive Ergebnisse zu bereinigen und nicht abgeschlossene Überprüfungen zu beheben. Dieses Tool meldet beispielsweise fälschlicherweise, dass Windows Update unter Windows 10 nicht aktiviert ist. Ein weiterer Nachteil dieses Produkts besteht darin, dass keine Sicherheitsanfälligkeiten von Drittanbietern oder komplexe Sicherheitsanfälligkeiten erkannt werden. Dieses Tool ist einfach zu bedienen und macht seine Arbeit gut. Es könnte sehr gut das perfekte Tool für eine kleinere Organisation mit nur wenigen Windows-Computern sein.

3. Open Vulnerability Assessment System (OpenVAS)

Unser nächstes Tool heißt Open VulnerabilityAssessment System oder OpenVAS. Es ist ein Framework aus mehreren Diensten und Tools. Sie alle machen es zu einem umfassenden und leistungsstarken Tool zum Scannen von Sicherheitslücken. Das Framework hinter OpenVAS ist Teil der Vulnerability Management-Lösung von Greenbone Networks, mit deren Hilfe der Community seit etwa zehn Jahren Elemente zur Verfügung gestellt werden. Das System ist völlig kostenlos und die meisten seiner Komponenten sind Open Source, einige jedoch nicht. Der OpenVAS-Scanner wird mit über fünfzigtausend Netzwerkanfälligkeitstests ausgeliefert, die regelmäßig aktualisiert werden.

OpenVAS besteht aus zwei Hauptkomponenten. Die erste Komponente ist der OpenVAS-Scanner. Wie der Name schon sagt, ist er für das eigentliche Scannen der Zielcomputer verantwortlich. Die zweite Komponente ist der OpenVAS-Manager, der alles andere erledigt, wie das Steuern des Scanners, das Konsolidieren der Ergebnisse und das Speichern in einer zentralen SQL-Datenbank. Das System enthält sowohl browserbasierte als auch Befehlszeilen-Benutzeroberflächen. Eine weitere Komponente des Systems ist die Datenbank Network Vulnerability Tests. Diese Datenbank kann ihre Updates entweder über den kostenlosen Greenborne Community Feed oder den kostenpflichtigen Greenborne Security Feed beziehen.

4. Retina-Netzwerk-Community

Retina Network Community ist die kostenlose Version vonder Retina Network Security Scanner von AboveTrust, einem der bekanntesten Schwachstellenscanner. Dieser umfassende Schwachstellenscanner steckt voller Funktionen. Das Tool kann eine gründliche Schwachstellenanalyse fehlender Patches, Zero-Day-Schwachstellen und nicht sicherer Konfigurationen durchführen. Es verfügt auch über Benutzerprofile, die auf die Auftragsfunktionen abgestimmt sind, wodurch die Systembedienung vereinfacht wird. Dieses Produkt verfügt über eine intuitive Benutzeroberfläche im Metro-Stil, die eine optimierte Bedienung des Systems ermöglicht.

Die Retina Network Community verwendet dasselbeSchwachstellendatenbank als bezahltes Geschwister. Es handelt sich um eine umfangreiche Datenbank mit Netzwerkanfälligkeiten, Konfigurationsproblemen und fehlenden Patches, die automatisch aktualisiert wird und eine breite Palette von Betriebssystemen, Geräten, Anwendungen und virtuellen Umgebungen abdeckt. Zu diesem Thema bietet dieses Produkt vollständige Unterstützung für VMware-Umgebungen und umfasst Online- und Offline-Scans virtueller Images, Scans virtueller Anwendungen und die Integration in vCenter.

Die Netzhaut weist jedoch einen großen Nachteil aufNetzwerk-Community. Das Tool ist auf das Scannen von 256 IP-Adressen beschränkt. Dies sieht bei der Verwaltung eines großen Netzwerks möglicherweise nicht nach viel aus, ist jedoch für viele kleinere Unternehmen mehr als ausreichend. Wenn Ihre Umgebung größer ist, trifft alles, was wir gerade über dieses Produkt gesagt haben, auch auf seinen großen Bruder zu, den Retina Network Security Scanner, der in den Editionen Standard und Unlimited erhältlich ist. Jede Edition verfügt über dieselben erweiterten Funktionen wie der Retina Network Community-Scanner.

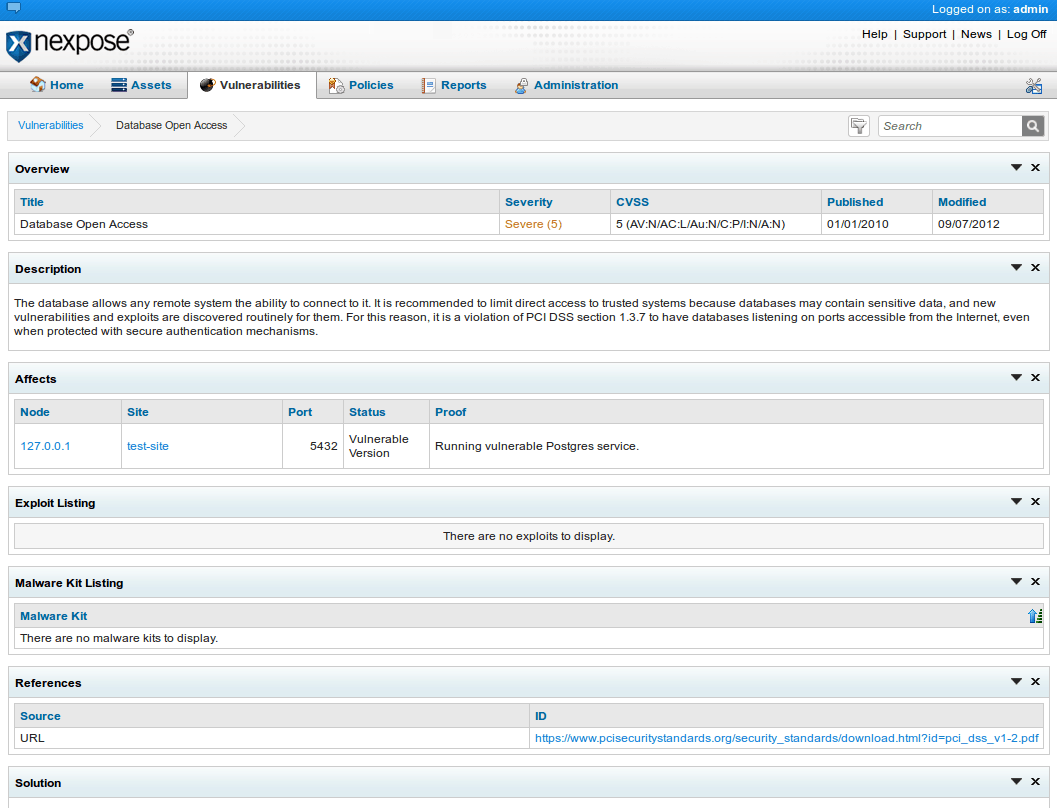

5. Nexpose Community Edition

Es ist vielleicht nicht ganz so beliebt wie Retina, aberNexpose von Rapid7 ist ein weiterer bekannter Schwachstellenscanner. Die Nexpose Community Edition ist eine leicht verkleinerte Version des umfassenden Sicherheitslückenscanners von Rapid7. Die Einschränkungen des Produkts sind jedoch wichtig. Sie können das Produkt beispielsweise nur zum Scannen von maximal 32 IP-Adressen verwenden. Dies macht es zu einer guten Option nur für das kleinste Netzwerk. Darüber hinaus kann das Produkt nur für ein Jahr verwendet werden. Wenn Sie mit dem Produkt leben können, ist es ausgezeichnet.

Die Nexpose Community Edition wird auf physischer Basis ausgeführtMaschinen mit Windows oder Linux. Es ist auch als virtuelle Appliance verfügbar. Die umfangreichen Scanfunktionen unterstützen Netzwerke, Betriebssysteme, Webanwendungen, Datenbanken und virtuelle Umgebungen. Nexpose Community Edition verwendet adaptive Sicherheit, mit der neue Geräte und neue Sicherheitslücken automatisch erkannt und bewertet werden können, sobald sie auf Ihr Netzwerk zugreifen. Diese Funktion funktioniert in Verbindung mit dynamischen Verbindungen zu VMware und AWS. Dieses Tool kann auch in das Sonar-Forschungsprojekt integriert werden, um eine echte Live-Überwachung zu ermöglichen. Nexpose Community Edition bietet integrierte Richtlinienüberprüfung, um die Einhaltung gängiger Standards wie CIS und NIST zu unterstützen. Last but not least enthalten die intuitiven Korrekturberichte des Tools schrittweise Anweisungen zu Korrekturmaßnahmen.

Bemerkungen