Das Verwalten von Benutzerzugriffsrechten ist ein wesentlicher Bestandteileines Netzwerkadministrators. Die Sicherstellung, dass jeder Benutzer nur Zugriff auf die von ihm benötigten Ressourcen hat, ist der elementarste Schritt bei der Sicherung eines Netzwerks. Früher gab es Zeiten, in denen Computer-Bedrohungen aus dem Internet stammten und über E-Mail oder schädliche Websites in Netzwerke gelangten. Während dies immer noch der Fall ist, geht das Risiko für wertvolle Unternehmensdaten von innen heraus immer weiter aus. Entweder durch böswillige Absichten oder durch dumme Ignoranz können Ihre Benutzer die Ursache für Datenlecks sein. Mithilfe von Tools zur Verwaltung von Zugriffsrechten können Sie sicherstellen, dass Benutzer nur auf das zugreifen können, was sie wirklich benötigen, und dass auf Ressourcen nur von Benutzern zugegriffen werden kann, die sie wirklich benötigen. Lesen Sie weiter, während wir einige der Die besten heute verfügbaren Tools zur Verwaltung von Zugriffsrechten.

Aber bevor wir uns das Beste genauer ansehenIn den verfügbaren Tools wird zunächst die Verwaltung von Zugriffsrechten erläutert. Wir werden erklären, warum dies ein so wichtiger Aspekt für die Sicherung Ihrer Daten ist und welchen Herausforderungen Netzwerkadministratoren ausgesetzt sind. Wir werden auch die Verwaltung von Zugriffsrechten aus ITIL-Sicht untersuchen. Schließlich ist Access Management einer der Grundprozesse des ITIL-Frameworks. Abschließend werden wir die Verwaltung von Zugriffsrechten unter Sicherheitsaspekten erörtern. Abschließend werden einige der besten Tools zur Verwaltung von Zugriffsrechten vorgestellt, die wir finden konnten.

Zugriffsrechteverwaltung

Jeder in der Informationstechnologie-Communityweiß, dass Datenschutzverletzungen ein weit verbreitetes und fast unvermeidbares Ereignis geworden sind. Wir sind vielleicht versucht zu glauben, dass dies nur von böswilligen Hackern und Kriminellen oder von Geheimdiensten zwielichtiger Länder getan wird, die beide Zugang zu hochentwickelter Technologie haben, die entwickelt wurde, um selbst in die sichersten Netzwerke einzudringen, aber dies ist leider alles andere als wahr. Während diese Angriffe von außen existieren, geht ein Teil des Risikos von innen aus. Und das innere Risiko könnte genauso hoch sein wie das äußere.

Dieses interne Risiko kann viele Formen annehmen. Auf der einen Seite könnten skrupellose Mitarbeiter nach einer Möglichkeit suchen, schnell Geld zu verdienen, indem sie vertrauliche Daten an Wettbewerber verkaufen. Es kann aber auch vorkommen, dass Datenverletzungen nicht nur von böswilligen Personen innerhalb eines Unternehmens verursacht werden, sondern auch versehentlich. Einige Mitarbeiter kennen beispielsweise die Sicherheitsrichtlinien nicht. Schlimmer noch, sie haben möglicherweise zu viel Zugriff auf Unternehmensdaten und andere Ressourcen.

CA Technologies Staaten in seiner Insider-Bedrohungsbericht 2018 (!pdf link), dass sich 90% der Organisationen für Insider-Angriffe anfällig fühlen. Darüber hinaus geht aus dem Bericht hervor, dass die Hauptursachen für Insider-Angriffe übermäßige Zugriffsrechte, die zunehmende Anzahl von Geräten mit Zugriff auf vertrauliche Daten und die insgesamt zunehmende Komplexität der Informationssysteme insgesamt sind. Dies zeigt, wie wichtig die Verwaltung von Zugriffsrechten ist. Die Beschränkung des Zugriffs von Benutzern auf Dateifreigaben, Active Directory und andere Ressourcen innerhalb eines Unternehmens auf der Grundlage des tatsächlichen Bedarfs ist eine der besten Möglichkeiten, um die Wahrscheinlichkeit von böswilligen und versehentlichen Angriffen sowie Datenverlusten und -verlusten zu verringern.

Das ist leider leichter gesagt als getan. Heutzutage verteilen sich Netzwerke häufig auf große geografische Gebiete und bestehen aus Tausenden von Geräten. Das Verwalten von Zugriffsrechten kann schnell zu einer riesigen Aufgabe werden, die voller Risiken und Gefahren aller Art ist. Hier können sich Tools zur Verwaltung von Zugriffsrechten als nützlich erweisen.

Zugriffsrechteverwaltung und ITIL

Die IT-Infrastrukturbibliothek oder ITIL ist eine Gruppevon Richtlinien und empfohlenen Prozessen für Informationstechnologieteams. Konkret besteht das Ziel von ITIL darin, effektive und effiziente Methoden für die Bereitstellung von IT-Diensten zu entwickeln, dh einen Katalog mit Best Practices für die IT-Organisation. Access Management ist einer dieser ITIL-Prozesse. Das Ziel des Prozesses wird sehr einfach als "Erteilen des Rechts zur Nutzung eines Dienstes durch autorisierte Benutzer unter Verhinderung des Zugriffs auf nicht autorisierte Benutzer" beschrieben.

Zugriffsrechteverwaltung als Sicherheitsmaßnahme

Während einige argumentieren, dass ZugriffsrechteManagement ist eine Komponente der Netzwerkadministration, andere werden sagen, dass es stattdessen Teil der IT-Sicherheit ist. In Wirklichkeit ist es wahrscheinlich ein bisschen von beidem. Dies ist jedoch nur in größeren Unternehmen von Bedeutung, die separate Teams für Netzwerkadministration und IT-Sicherheit haben. In kleineren Organisationen kümmern sich dieselben Teams häufig um Administration und Sicherheit, um die Frage effektiv zu beantworten.

Die besten Tools zur Verwaltung von Zugriffsrechten

Auffinden dedizierter Tools zur Verwaltung von Zugriffsrechtenerwies sich als schwieriger als erwartet. Dies ist wahrscheinlich auf die Tatsache zurückzuführen, dass viele Tools tatsächlich als Sicherheitstools oder als AD-Überwachungstools verkauft werden. Wir haben uns entschlossen, Tools in unsere Liste aufzunehmen, mit denen Administratoren sicherstellen können, dass Benutzer auf das zugreifen können, was sie benötigen, und auf nichts anderes. Einige sind Tools, die beim Zuweisen und Verwalten von Rechten helfen, während andere Auditing-Tools sind, mit denen Sie Ihr Netzwerk scannen und einen Bericht darüber erstellen können, wer auf was zugreifen kann.

1. SolarWinds Access Rights Manager (Kostenlose Testphase)

SolarWinds benötigt keine Einführung in das NetzwerkAdministratoren. Das seit Jahren bestehende Unternehmen ist dafür bekannt, einige der besten Tools für die Netzwerkadministration zu veröffentlichen. Das Flaggschiff unter dem Namen SolarWinds Network Performance Monitorzählt durchweg zu den besten netzwerkenÜberwachungstools. SolarWinds ist auch dafür bekannt, großartige kostenlose Tools zu entwickeln, die auf die spezifischen Bedürfnisse von Netzwerkadministratoren zugeschnitten sind. Unter diesen Tools zählen ein kostenloser Subnetzrechner und ein einfacher, aber nützlicher TFTP-Server zu den bekanntesten.

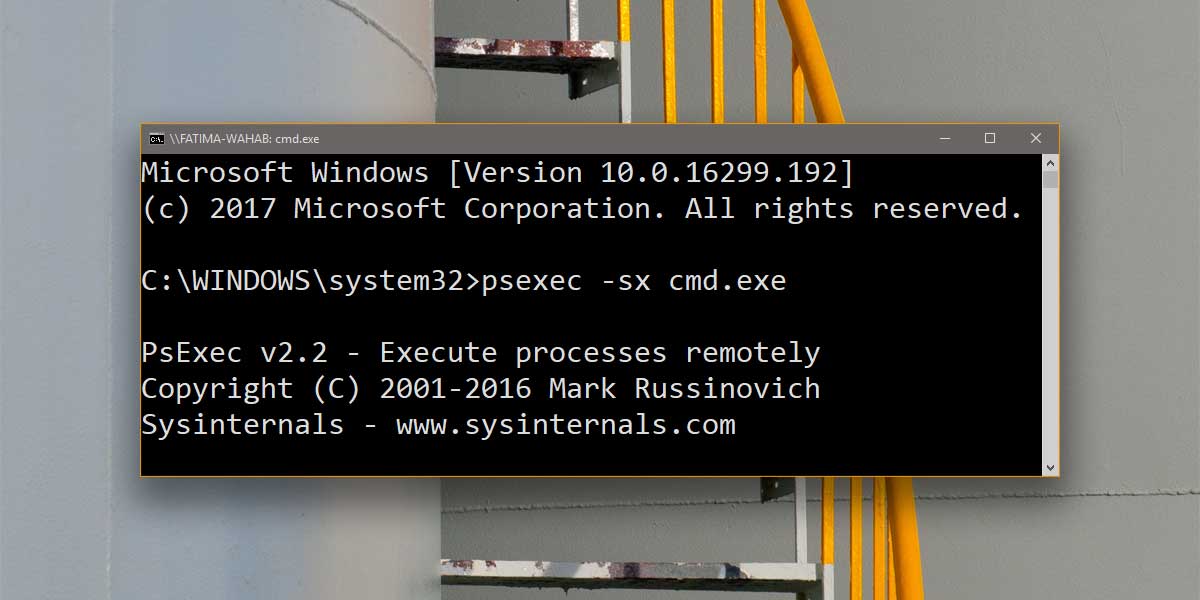

Das SolarWinds Access Rights Manager (was oft als. bezeichnet wird ARM) wurde mit dem Ziel erstellt, das Netzwerk zu unterstützenAdministratoren behalten den Überblick über Benutzerberechtigungen und Zugriffsberechtigungen. Dieses Tool verarbeitet Active Directory-basierte Netzwerke und soll das Bereitstellen und Aufheben der Bereitstellung sowie das Nachverfolgen und Überwachen von Benutzern vereinfachen. Und es kann natürlich dazu beitragen, das Risiko von Insiderangriffen zu minimieren, indem es eine einfache Möglichkeit zum Verwalten und Überwachen von Benutzerberechtigungen bietet und sicherstellt, dass keine unnötigen Berechtigungen erteilt werden.

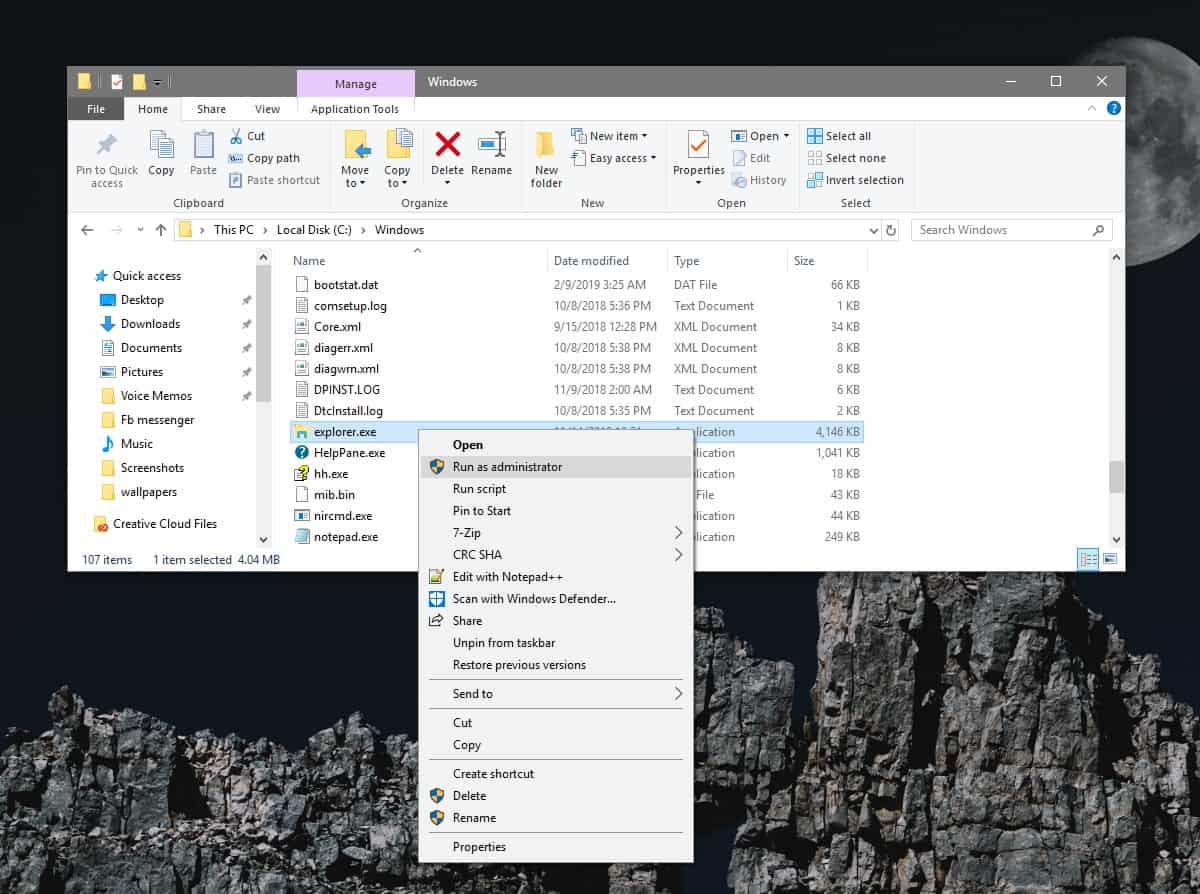

Eine Sache, die Ihnen wahrscheinlich auffallen wird, wenn Sie die verwenden SolarWinds Access Rights Manager ist das intuitive Dashboard zur Benutzerverwaltung, in demSie können Benutzerzugriffe auf verschiedene Dateien und Ordner erstellen, ändern, löschen, aktivieren und deaktivieren. Dieses Tool bietet auch rollenspezifische Vorlagen, mit denen Benutzer problemlos auf bestimmte Ressourcen in Ihrem Netzwerk zugreifen können. Mit dem Tool können Sie Benutzer mit nur wenigen Klicks erstellen und löschen. Und das ist erst der Anfang, der SolarWinds Access Rights Manager lässt nicht viele Funktionen hinter sich. Hier finden Sie eine Übersicht über einige der interessantesten Funktionen des Tools.

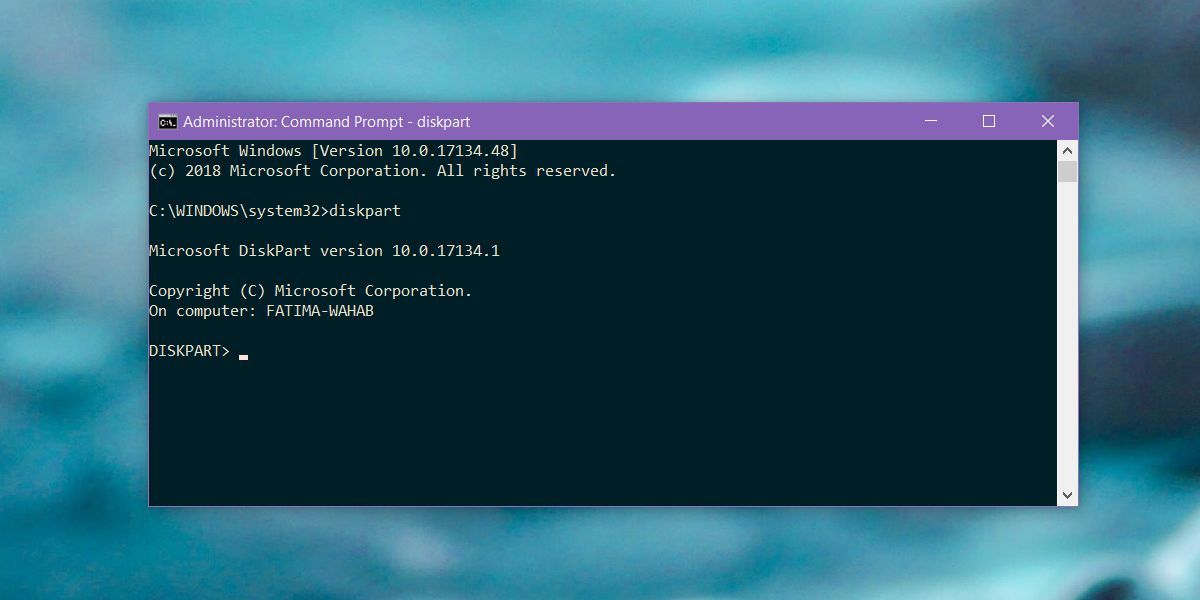

Dieses Tool kann zum Überwachen und Überwachen verwendet werdenÄnderungen an Active Directory und Gruppenrichtlinien. Netzwerkadministratoren können auf einfache Weise feststellen, wer welche Änderungen an den Gruppenrichtlinien- oder Active Directory-Einstellungen vorgenommen hat, sowie den Datums- und Zeitstempel dieser Änderungen. Diese Informationen machen es sicher leicht, nicht autorisierte Benutzer sowie böswillige oder ignorante Handlungen von jedermann zu erkennen. Dies ist einer der ersten Schritte, um sicherzustellen, dass Sie ein gewisses Maß an Kontrolle über Zugriffsrechte behalten und über potenzielle Probleme informiert sind, bevor sie sich nachteilig auswirken.

- KOSTENLOSE TESTPHASE: SOLARWINDS ACCESS RIGHTS MANAGER

- Offizielle Download Seite: https://www.solarwinds.com/access-rights-manager

Angriffe werden häufig bei Ordnern und / oderDer Zugriff auf ihre Inhalte erfolgt durch Benutzer, die nicht berechtigt sind oder sein sollten, auf sie zuzugreifen. Diese Art von Situation tritt häufig auf, wenn Benutzern umfassender Zugriff auf Ordner oder Dateien gewährt wird. Mit dem SolarWinds Access Rights Manager können Sie diese Art von Lecks und nicht autorisierten Änderungen an vertraulichen Daten und Dateien verhindern, indem Administratoren eine visuelle Darstellung der Berechtigungen für mehrere Dateiserver erhalten. Zusammenfassend können Sie mit dem Tool sehen, wer über welche Berechtigungen für welche Datei verfügt.

Das Überwachen von AD, Gruppenrichtlinienobjekten, Dateien und Ordnern ist eine Sache - und eine wichtige -, aber die SolarWinds Access Rights Manager geht noch viel weiter. Sie können damit nicht nur Benutzer verwalten, sondern auch analysieren, welche Benutzer auf welche Dienste und Ressourcen zugegriffen haben. Das Produkt bietet Ihnen eine beispiellose Übersicht über die Gruppenmitgliedschaften in Active Directory und auf den Dateiservern. Sie als Administrator sind damit in der besten Position, um Insiderangriffe zu verhindern.

Kein Tool ist vollständig, wenn es nicht darüber berichten kann, was es isttut und was es findet. Wenn Sie ein Tool benötigen, das Beweise für zukünftige Streitigkeiten oder eventuelle Rechtsstreitigkeiten liefert, ist dieses Tool genau das Richtige für Sie. Wenn Sie zu Prüfungszwecken detaillierte Berichte benötigen und die in den für Ihr Unternehmen geltenden gesetzlichen Bestimmungen einhalten möchten, finden Sie diese ebenfalls.

Das SolarWinds Access Rights Manager Mit diesem Tool können Sie ganz einfach großartige Berichte erstellendirekt auf die Anliegen der Prüfer und die Einhaltung der gesetzlichen Vorschriften eingehen. Sie können schnell und einfach mit wenigen Klicks erstellt werden. Die Berichte können alle Informationen enthalten, die Sie sich vorstellen können. Beispielsweise können Protokollaktivitäten in Active Directory und Dateiserverzugriffe in einen Bericht aufgenommen werden. Es liegt an Ihnen, sie so zusammenfassend oder detailliert wie nötig zu gestalten.

Das SolarWinds Active Rights Manager bietet Netzwerkadministratoren die Möglichkeit,Überlassen Sie die Zugriffsrechteverwaltung für ein bestimmtes Objekt der Person, die es erstellt hat. Beispielsweise kann ein Benutzer, der eine Datei erstellt hat, bestimmen, wer darauf zugreifen kann. Ein solches Selbstautorisierungssystem trägt dazu bei, den unbefugten Zugriff auf Informationen zu verhindern. Wer weiß, wer besser auf eine Ressource zugreifen sollte als derjenige, der sie erstellt? Dieser Prozess wird über ein webbasiertes Selbstberechtigungsportal durchgeführt, das es den Ressourcenbesitzern erleichtert, Zugriffsanforderungen zu bearbeiten und Berechtigungen festzulegen.

Das SolarWinds Access Rights Manager kann auch verwendet werden, um in Echtzeit und um zu schätzenzu jedem Zeitpunkt die Höhe des Risikos für Ihr Unternehmen. Dieser Prozentsatz der Risikokennzahl wird für jeden Benutzer basierend auf seiner Zugriffs- und Berechtigungsstufe berechnet. Mit dieser Funktion können Netzwerkadministratoren und / oder Mitglieder des IT-Sicherheitsteams die Benutzeraktivität und das von jedem Mitarbeiter ausgehende Risiko vollständig steuern. Wenn Sie wissen, welche Benutzer das höchste Risiko aufweisen, können Sie sie genauer beobachten.

Dieses Tool deckt nicht nur Active Directory abRechteverwaltung verwaltet auch Microsoft Exchange-Rechte. Das Produkt kann Ihnen dabei helfen, die Überwachung und Überwachung von Exchange zu vereinfachen und Datenverletzungen zu verhindern. Es kann Änderungen an Postfächern, Postfachordnern, Kalendern und öffentlichen Ordnern verfolgen.

Und genau wie Sie es mit Exchange verwenden können, können Sie auch dies verwenden SolarWinds Access Rights Manager neben SharePoint. Das ARM Das Benutzerverwaltungssystem zeigt SharePoint-Berechtigungen in einer Baumstruktur an und lässt Administratoren schnell erkennen, wer zum Zugriff auf eine bestimmte SharePoint-Ressource berechtigt ist.

So gut es auch ist, ein automatisiertes System zu habenUmso besser, wenn es die Möglichkeit bietet, Sie zu benachrichtigen, wenn etwas Ungewöhnliches entdeckt wird. Und genau das ist der Zweck, dem die SolarWinds Access Rights ManagerAlarmierungssystem. Das Subsystem informiert die Supportmitarbeiter über das Netzwerk, indem es Alarme für vordefinierte Ereignisse ausgibt. Zu den Ereignistypen, die Warnungen auslösen können, gehören Dateiänderungen und Berechtigungsänderungen. Diese Warnungen können dazu beitragen, Datenlecks zu verringern und zu verhindern.

Das SolarWinds Access Rights Manager wird basierend auf der Anzahl der aktivierten lizenziertBenutzer in Active Directory. Ein aktivierter Benutzer ist entweder ein aktives Benutzerkonto oder ein Dienstkonto. Die Preise für das Produkt beginnen bei 2 995 USD für bis zu 100 aktive Benutzer. Für mehr Benutzer (bis zu 10.000) erhalten Sie detaillierte Preisinformationen, indem Sie sich an den SolarWinds-Vertrieb wenden. Sie können jedoch davon ausgehen, dass für diese vielen Benutzer eine Zahlung von mehr als 130.000 US-Dollar anfällt. Wenn Sie das Tool lieber vor dem Kauf testen möchten, können Sie eine kostenlose, unbegrenzte 30-Tage-Testversion erwerben.

- KOSTENLOSE TESTPHASE: SOLARWINDS ACCESS RIGHTS MANAGER

- Offizielle Download Seite: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix ist eigentlich nicht wirklich ein zugriffsrechtManagement-Tool. Es ist nach eigenen Worten des Herausgebers eine „Sichtbarkeitsplattform für Nutzerverhaltensanalyse und Risikominderung“. Beeindruckend! Das ist ein ausgefallener Name, aber in Wirklichkeit Netwrix ist die Art von Werkzeug, mit dem Sie die gleichen Ziele erreichen können, die Sie bei der Verwendung haben.

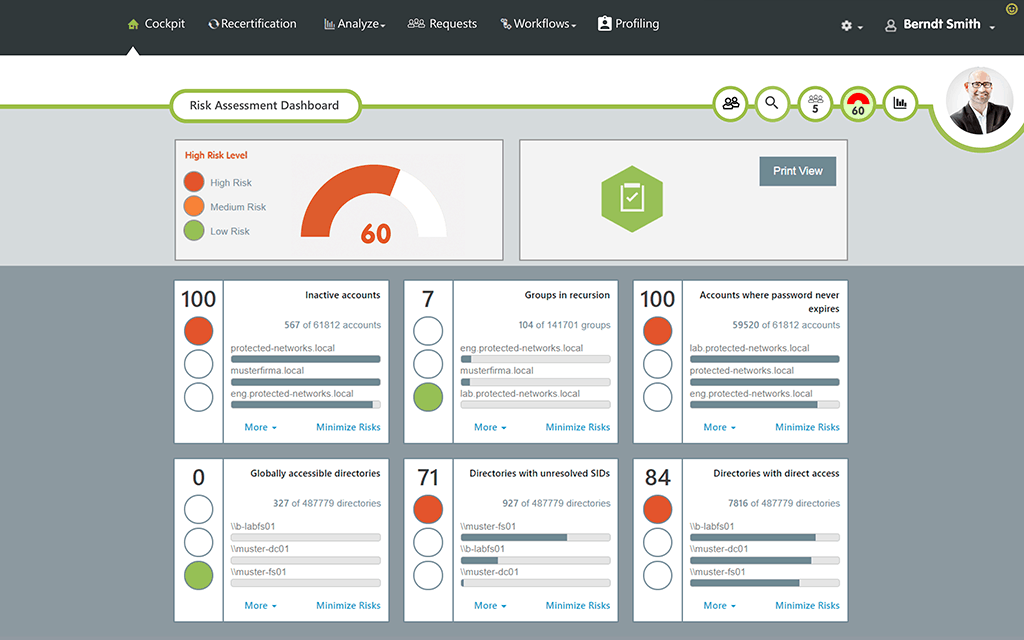

Konkret können Sie verwenden Netwrix Datensicherheitsrisiken und anomale Benutzer zu erkennenVerhalten, bevor sie zu einem Datenverstoß führen. Mit diesem Tool können Sie Ihre Sicherheitslage mit interaktiven Dashboards zur Risikobewertung aus der Vogelperspektive betrachten. Es kann Ihnen dabei helfen, schnell Ihre größten Sicherheitslücken zu identifizieren und mithilfe seiner integrierten, umsetzbaren Intelligenz die Fähigkeit von Eindringlingen und Insidern zu verringern, Schaden zu verursachen.

Das Produkt bietet auch Warnmeldungen, die verwendet werden könnenSie werden über nicht autorisierte Aktivitäten informiert, um Sicherheitsverletzungen besser verhindern zu können. Sie können beispielsweise festlegen, dass Sie benachrichtigt werden, wenn jemand zur Gruppe der Unternehmensadministratoren hinzugefügt wird oder wenn ein Benutzer in kurzer Zeit viele Dateien ändert, was ein Anzeichen für einen Ransomware-Angriff sein kann.

Preisinformationen für Netwrix Sie erhalten es, indem Sie sich direkt an den Verkäufer wenden. Und wenn Sie einen Vorgeschmack auf das Produkt erhalten möchten, steht eine kostenlose Testversion zur Verfügung, die jedoch nur 20 Tage dauert, während die meisten Testversionen 30 Tage dauern.

3. Varonis

Varonis ist ein Cyber-Sicherheitsunternehmen, dessen Hauptaufgabe es istschützt Ihre Daten vor Verlust. Trotz der Tatsache, dass kein Tool für die Verwaltung des direkten Benutzerzugriffs verfügbar ist, haben wir das Gefühl, dass es verdient, auf unserer Liste zu stehen. Ist das nicht das vorrangige Ziel eines Zugriffsrechts-Managementsystems?

VaronisDie branchenführende Plattform wurde zum SchutzIhre wertvollsten und anfälligsten Daten. Und um dies zu erreichen, beginnt es im Herzen: den Daten selbst. Über die Plattform können Benutzer ihre Daten sowohl von innen als auch von außen gegen Angriffe verteidigen. Das System eliminiert sich wiederholende manuelle Bereinigungsprozesse und automatisiert manuelle Datenschutzroutinen. Das Konzept ist insofern einzigartig, als es Sicherheit und Kosteneinsparungen vereint, was nicht allzu häufig vorkommt.

Das Varonis Plattform erkennt Insider-Bedrohungen und CyberAngriffe durch Analyse von Daten, Kontoaktivität und Benutzerverhalten. Es verhindert und begrenzt Katastrophen, indem es vertrauliche und veraltete Daten sperrt und Ihre Daten effizient und automatisch in einem sicheren Zustand hält.

4. STEALTHbits

STEALTHbits bietet eine Suite von Active DirectoryVerwaltungs- und Sicherheitslösungen, mit denen Unternehmen Active Directory inventarisieren und bereinigen, Berechtigungen überwachen und den Zugriff sowie das Rollback und die Wiederherstellung nach unerwünschten oder böswilligen Änderungen verwalten sowie Bedrohungen in Echtzeit überwachen und erkennen können. Es bietet einen umfassenden Schutz Ihrer Unternehmensdaten. Durch das Bereinigen und Regeln des Zugriffs kann Active Directory effektiv vor Angriffen von innen und von außen geschützt werden.

Die Hauptfunktion des Tools umfasst die AD-Überwachung. Es wird Active Directory inventarisieren, analysieren und Berichte erstellen, um es zu sichern und zu optimieren. STEALTHbits kann auch Active Directory-Änderungsprüfungen durchführen, um Sicherheit und Compliance durch Echtzeitberichte, Warnungen und Blockierungen von Änderungen zu erreichen. Eine weitere nützliche Funktion des Tools ist die Active Directory-Bereinigungsfunktion, mit der Sie veraltete AD-Objekte, toxische Zustände und Gruppenbesitzer bereinigen können.

Die Active Directory-Berechtigungsüberwachung des ToolsDie Berichterstellung kann zur Berichterstellung für die AD-Domäne, Organisationseinheit und Objektberechtigungen verwendet werden. Es gibt auch Active Directory-Rollback und -Wiederherstellung, um unerwünschte Active Directory-Änderungen und Domänenkonsolidierungen zu beheben, mit denen Sie die Kontrolle über Active Directory über einen einfachen Arbeitsablauf wiedererlangen können.

Bemerkungen