Sicherheit ist oft eines der Hauptanliegen vonNetzwerkadministratoren. Und genau wie es Tools gibt, die uns bei fast allen unseren täglichen Aufgaben unterstützen, gibt es Tools, die uns bei der Sicherung unserer Netzwerke und der Ausrüstung helfen, aus der sie bestehen. Und heute stellen wir Ihnen einige der besten Tools für die Netzwerksicherheit vor, die wir uns vorstellen können.

Unsere Liste ist noch lange nicht vollständigHunderte von Tools, die Ihnen bei der Sicherung Ihres Netzwerks helfen können. Davon ausgenommen ist auch Antivirensoftware, die, obwohl sie sicherheitsrelevant ist, in eine völlig andere Kategorie von Tools fällt. Wir haben auch Firewalls von unserer Liste ausgeschlossen. Diese sind auch in einer anderen Kategorie. Was wir aufgenommen haben, sind Tools und Scanner zur Schwachstellenbewertung, Verschlüsselungs-Tools, Port-Scanner usw. Tatsächlich hatten wir praktisch nur ein Kriterium für die Aufnahme in unsere Liste. Es mussten sich um sicherheitsrelevante Tools handeln. Mit diesen Tools können Sie die Sicherheit erhöhen oder sie testen und überprüfen.

Wir müssen so viele Tools überprüfen, dass wir dies nicht tunverbringe viel Zeit mit Theorie. Wir beginnen einfach mit einigen weiteren Details zu den verschiedenen Werkzeugkategorien und sehen uns die Werkzeuge selbst an.

Verschiedene Kategorien von Werkzeugen

Es gibt buchstäblich Hunderte von verschiedenen Werkzeugenin Bezug auf die Netzwerksicherheit. Um den Vergleich der verschiedenen Tools zu vereinfachen, kann es hilfreich sein, sie zu kategorisieren. Eine der Arten von Tools, die wir auf unserer Liste haben, sind Event-Manager. Dies sind Tools, die auf verschiedene Ereignisse in Ihrem Netzwerk reagieren. Sie erkennen diese Ereignisse häufig, indem sie die Protokolle Ihrer Geräte analysieren.

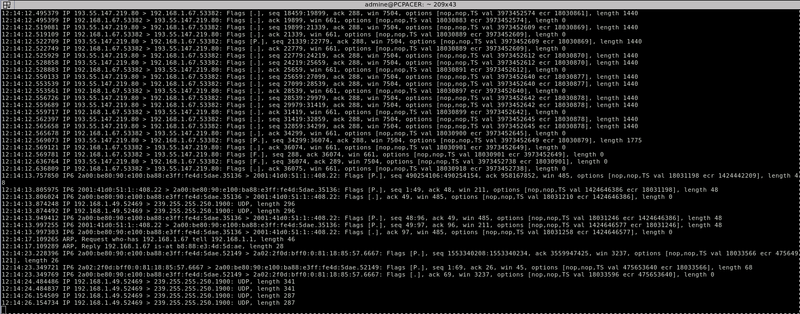

Ebenfalls nützlich sind Paket-Sniffer, mit denen Sie in den Datenverkehr eintauchen und Pakete entschlüsseln können, um die darin enthaltenen Nutzdaten anzuzeigen. Sie werden häufig zur weiteren Untersuchung von Sicherheitsereignissen verwendet.

Eine weitere wichtige Kategorie von Tools ist das EindringenErkennungs- und Präventionssysteme. Sie unterscheiden sich von Antiviren- oder Firewall-Software. Sie arbeiten an der Peripherie Ihres Netzwerks, um unbefugte Zugriffsversuche und / oder böswillige Aktivitäten zu erkennen.

Unsere Liste enthält auch einige seltsame Tools, die nicht wirklich in eine bestimmte Kategorie passen, die unserer Meinung nach jedoch aufgenommen werden sollten, da sie wirklich nützlich sind.

Die besten Tools für die Netzwerksicherheit

Bei der Präsentation einer so umfangreichen WerkzeuglisteEs ist schwierig, sie in beliebiger Reihenfolge aufzulisten. Alle hier besprochenen Tools sind sehr unterschiedlich und eines ist objektiv nicht besser als jedes andere. Wir haben uns daher entschlossen, sie in zufälliger Reihenfolge aufzulisten.

1. SolarWinds Log und Event Manager (KOSTENLOSE TESTPHASE)

Wenn Sie SolarWinds noch nicht kennen, das Unternehmenstellt seit Jahren einige der besten Tools für die Netzwerkadministration her. Der Network Performance Monitor oder der NetFlow Traffic Analyzer gehören zu den besten SNMP-Netzwerküberwachungs- und NetFlow Collector- und Analyzer-Paketen, die Sie finden können. SolarWinds stellt auch einige hervorragende kostenlose Tools zur Verfügung, die auf die spezifischen Anforderungen von Netzwerk- und Systemadministratoren zugeschnitten sind, z. B. einen hervorragenden Subnetzrechner und einen sehr guten TFTP-Server.

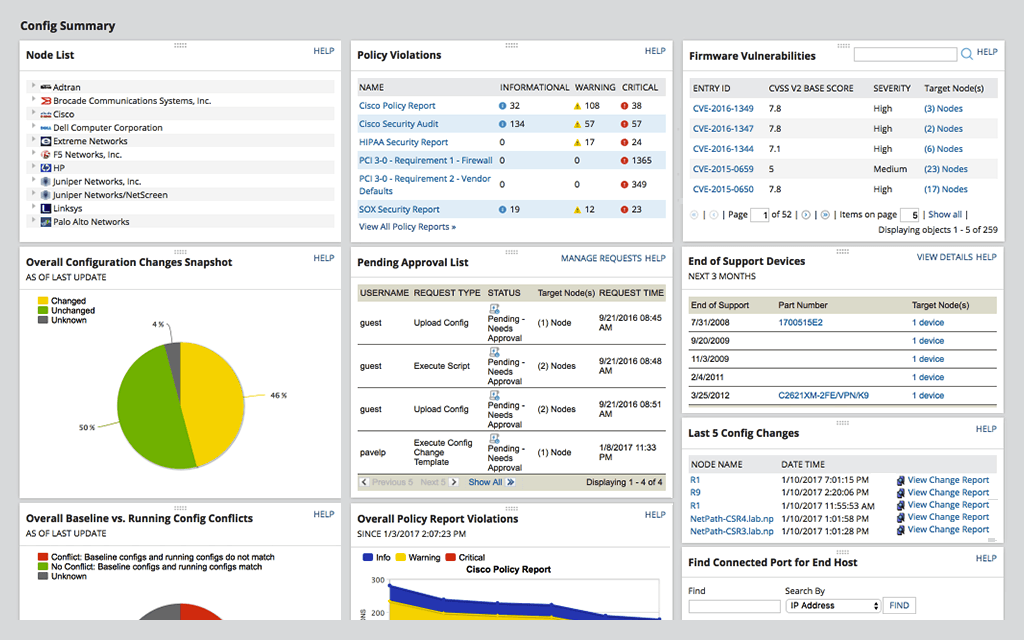

Wenn es um Netzwerksicherheitstools geht, hat SolarWinds einige gute Produkte für Sie. In erster Linie ist seine Protokoll- und Ereignismanager (LEM). Dieses Tool lässt sich am besten als Einstiegsmodell beschreibenSicherheitsinformations- und Ereignisverwaltungssystem (SIEM). Es ist möglicherweise eines der wettbewerbsfähigsten SIEM-Einstiegssysteme auf dem Markt. Das SolarWinds-Produkt bietet fast alles, was Sie von einem Basissystem erwarten können. Das Tool verfügt über eine hervorragende Protokollverwaltung und Korrelationsfunktionen sowie eine beeindruckende Berichts-Engine.

Der SolarWinds-Protokoll- und -Ereignis-Manager bietet ebenfalls FunktionenEinige hervorragende Funktionen für die Ereignisreaktion. Das Echtzeitsystem reagiert auf jede erkannte Bedrohung. Das Tool basiert eher auf Verhalten als auf Signatur und ist daher ideal zum Schutz vor Zero-Day-Exploits und unbekannten zukünftigen Bedrohungen geeignet, ohne dass das Tool ständig aktualisiert werden muss. Das SolarWinds LEM und verfügt über ein beeindruckendes Dashboard, das möglicherweise das beste Kapital darstellt. Das einfache Design macht es Ihnen leicht, Anomalien schnell zu erkennen.

Die Preise für den SolarWinds-Protokoll- und -Ereignis-Manager beginnen bei 4 585 US-Dollar. Wenn Sie es vor dem Kauf ausprobieren möchten, steht eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang zur Verfügung.

2. SolarWinds Network Configuration Manager (KOSTENLOSE TESTPHASE)

SolarWinds stellt auch einige andere Tools für die Netzwerksicherheit her. Zum Beispiel die SolarWinds Network Configuration Manager Damit können Sie sicherstellen, dass alle GeräteKonfigurationen sind standardisiert. Damit können Sie Bulk-Konfigurationsänderungen auf Tausende von Netzwerkgeräten übertragen. Unter Sicherheitsaspekten werden nicht autorisierte Änderungen erkannt, die ein Zeichen für böswillige Konfigurationsmanipulation sein können.

Das Tool kann Ihnen dabei helfen, sich schnell zu erholenAusfälle durch Wiederherstellung früherer Konfigurationen. Sie können auch die Änderungsverwaltungsfunktionen verwenden, um Änderungen in einer Konfigurationsdatei schnell zu identifizieren und die Änderungen hervorzuheben. Darüber hinaus können Sie mit diesem Tool die Einhaltung von Vorschriften nachweisen und behördliche Prüfungen bestehen, da es integrierte Berichte nach Branchenstandard enthält.

Preise für die SolarWinds Network Configuration Manager beginnt bei 2 895 USD und variiert je nach Anzahl der verwalteten Knoten. Eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang ist verfügbar.

3. SolarWinds User Device Tracker (KOSTENLOSE TESTPHASE)

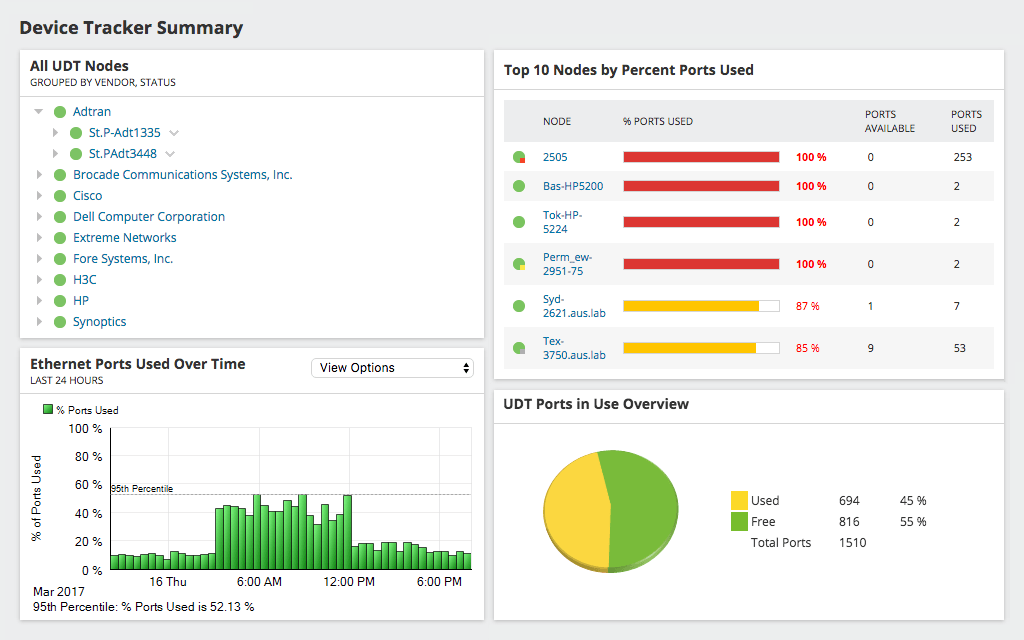

Das SolarWinds User Device Tracker ist ein weiteres unverzichtbares Netzwerksicherheitstool. Es kann Ihre IT-Sicherheit verbessern, indem es Benutzer und Endgeräte erkennt und nachverfolgt. Es erkennt, welche Switch-Ports verwendet werden und welche Ports in mehreren VLANs verfügbar sind.

Bei Verdacht auf böswillige Aktivitäten mit aMit dem Tool können Sie schnell den Standort des Geräts oder des Benutzers auf einem bestimmten Endpunkt oder einem bestimmten Benutzer lokalisieren. Suchen können auf Hostnamen, IP / MAC-Adressen oder Benutzernamen basieren. Die Suche kann sogar erweitert werden, indem frühere Verbindungsaktivitäten des verdächtigen Geräts oder Benutzers untersucht werden.

Das SolarWinds User Device Tracker Der Preis beginnt bei 1 895 USD und hängt von der Anzahl der zu verfolgenden Ports ab. Wie bei den meisten SolarWinds-Produkten ist eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang verfügbar.

4. Wireshark

Um das zu sagen Wireshark ist nur ein Netzwerksicherheitstool ist ein BruttoUntertreibung. Es ist bei weitem das beste Paket zur Erfassung und Analyse von Paketen, das wir derzeit finden können. Mit diesem Tool können Sie den Netzwerkverkehr eingehend analysieren. Sie können damit den Datenverkehr erfassen und jedes Paket dekodieren, um genau zu sehen, was es enthält.

Wireshark ist zum De-facto-Standard geworden, und die meisten anderen Tools emulieren ihn. Die Analysefunktionen dieses Tools sind so leistungsstark, dass viele Administratoren sie verwenden werden Wireshark um mit anderen Werkzeugen gemachte Aufnahmen zu analysieren. Tatsächlich ist dies so häufig, dass Sie beim Start aufgefordert werden, entweder eine vorhandene Erfassungsdatei zu öffnen oder mit der Erfassung des Datenverkehrs zu beginnen. Die größte Stärke dieses Tools sind jedoch die Filter. Mit ihnen können Sie ganz einfach genau die relevanten Daten ermitteln.

Trotz seiner steilen Lernkurve (ich habe einmal einen dreitägigen Kurs besucht, um zu lernen, wie man es benutzt) Wireshark ist es wert, gelernt zu werden. Es wird unzählige Male von unschätzbarem Wert sein. Dies ist ein kostenloses Open-Source-Tool, das auf nahezu jedes Betriebssystem portiert wurde. Es kann direkt von der Wireshark-Website heruntergeladen werden.

5. Nessus Professional

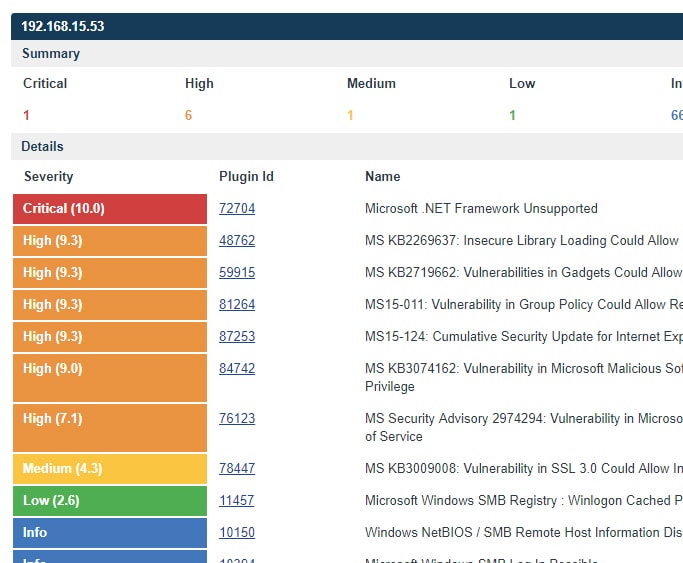

Nessus Professionel ist eine der am weitesten verbreiteten BranchenBewertungslösung zur Identifizierung von Sicherheitslücken, Konfigurationsproblemen und Malware, die Angreifer verwenden, um unbefugten Zugriff auf Netzwerke zu erhalten. Es wird von Millionen von Cybersicherheitsfachleuten verwendet und vermittelt ihnen einen Blick von außen auf ihre Netzwerksicherheit. Nessus Professionel bietet auch wichtige Anleitungen zur Verbesserung der Netzwerksicherheit.

Nessus Professionel hat eine der breitesten Abdeckung der Bedrohungsszene. Es verfügt über die neueste Intelligenz und eine benutzerfreundliche Oberfläche. Schnelle Updates sind auch eine der herausragenden Funktionen des Tools. Nessus Professionel bietet ein effektives und umfassendes Schwachstellen-Scan-Paket.

Nessus Professionel ist abonnementbasiert und kostet 2 190 USD pro Jahr. Wenn Sie das Produkt lieber vor dem Kauf eines Abonnements testen möchten, können Sie es kostenlos testen, obwohl es nur 7 Tage dauert.

6. Schnauben

Schnauben ist eines der bekanntesten Open-Source-Intrusion-Detection-Systeme (IDS). Es wurde 1998 erstellt und ist seit 2013 im Besitz von Cisco System. Im Jahr 2009 trat Snort ein Open Source Hall of Fame von InfoWorld als einer der "größte Open-Source-Software aller Zeiten“. So gut ist es.

Schnauben hat drei Betriebsarten: Sniffer, Packet Logger und Erkennung von Netzwerkeinbrüchen. Im Sniffer-Modus werden Netzwerkpakete gelesen und auf dem Bildschirm angezeigt. Der Paketprotokollierungsmodus ist ähnlich, die Pakete werden jedoch auf der Festplatte protokolliert. Der Intrusion Detection-Modus ist der interessanteste. Das Tool überwacht den Netzwerkverkehr und analysiert ihn anhand eines benutzerdefinierten Regelsatzes. Je nachdem, welche Bedrohung erkannt wurde, können verschiedene Aktionen ausgeführt werden.

Schnauben kann verwendet werden, um verschiedene Arten von Sonden zu erkennenoder Angriffe, einschließlich Betriebssystem-Fingerprinting-Versuche, semantische URL-Angriffe, Pufferüberläufe, Server-Message-Block-Tests und Stealth-Port-Scans. Schnauben kann von seiner eigenen Website heruntergeladen werden.

7. TCPdump

Tcpdump ist der ursprüngliche Paketschnüffler. Das 1987 erstmals veröffentlichte Produkt wurde seitdem gewartet und aktualisiert, bleibt jedoch im Wesentlichen unverändert, zumindest in der Art und Weise, wie es verwendet wird. Dieses Open-Source-Tool ist in fast allen * nix-Betriebssystemen vorinstalliert und hat sich zum Standard-Tool für eine schnelle Paketerfassung entwickelt. Es verwendet die libpcap-Bibliothek - auch Open Source - für die eigentliche Paketerfassung.

Standardmäßig. tcpdump erfasst den gesamten Datenverkehr auf der angegebenen Schnittstelleund "Dumps" es - daher der Name - auf dem Bildschirm. Dies ähnelt dem Sniffer-Modus von Snort. Der Speicherauszug kann auch an eine Erfassungsdatei weitergeleitet werden, die sich wie der Paketprotokollierungsmodus von Snort verhält, und später mit einem beliebigen verfügbaren Tool analysiert werden. Wireshark wird häufig für diesen Zweck verwendet.

TcpdumpDie Hauptstärke von grep ist die Möglichkeit, Capture-Filter anzuwenden und die Ausgabe an grep weiterzuleiten - ein weiteres gängiges Unix-Befehlszeilen-Dienstprogramm -, um noch mehr Filterung zu ermöglichen. Jemand mit guten Kenntnissen von tcpdump, grep und die Befehlsshell können problemlos genau den richtigen Datenverkehr für jede Debugging-Aufgabe erfassen.

8. Kismet

Kismet ist ein Netzwerkdetektor, Paket-Sniffer undIntrusion Detection System für WLANs. Es funktioniert mit jeder Wireless-Karte, die den Raw-Überwachungsmodus unterstützt und 802.11a, 802.11b, 802.11g und 802.11n-Datenverkehr aufspüren kann. Das Tool kann unter Linux, FreeBSD, NetBSD, OpenBSD und OS X ausgeführt werden. Leider wird Windows nur sehr eingeschränkt unterstützt, da nur ein Wireless-Netzwerkadapter für Windows den Überwachungsmodus unterstützt.

Diese kostenlose Software steht unter der Gnu GPLLizenz. Es unterscheidet sich von anderen drahtlosen Netzwerkdetektoren darin, dass es passiv arbeitet. Die Software kann das Vorhandensein von drahtlosen Zugriffspunkten und Clients erkennen, ohne dass ein protokollierbares Paket gesendet werden muss. Und es wird sie auch miteinander verbinden. Außerdem, Kismet ist das am weitesten verbreitete Open-Source-Tool zur drahtlosen Überwachung.

Kismet Enthält auch grundlegende Funktionen zur Erkennung von drahtlosen Angriffen und kann aktive drahtlose Schnüffelprogramme sowie eine Reihe von Angriffen auf drahtlose Netzwerke erkennen.

9 Nikto

Nikto ist ein Open-Source-Webserver-Scanner. Es wird eine umfassende Reihe von Tests mit Webservern durchführen und auf mehrere Elemente testen, darunter über 6700 potenziell gefährliche Dateien und Programme. Das Tool sucht nach veralteten Versionen von über 1250 Servern und identifiziert versionsspezifische Probleme auf über 270 Servern. Es kann auch Serverkonfigurationselemente wie das Vorhandensein mehrerer Indexdateien und HTTP-Serveroptionen überprüfen und versuchen, installierte Webserver und Software zu identifizieren.

Nikto ist eher auf Geschwindigkeit als auf Stealth ausgelegt. Es testet einen Webserver so schnell wie möglich, aber sein Durchgang wird in Protokolldateien angezeigt und von Intrusion Detection- und Prevention-Systemen erkannt.

Nikto wird unter der GNU GPL-Lizenz veröffentlicht und kann kostenlos von GitHub heruntergeladen werden.

10. OpenVAS

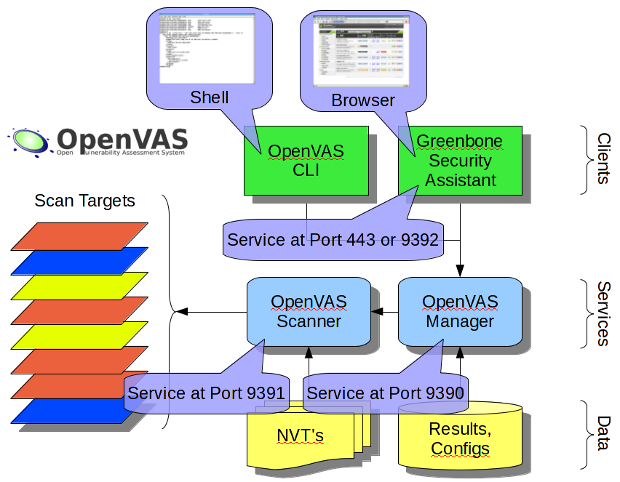

Das Open Vulnerability Assessment System oder OpenVASist ein Toolset, das umfassende Funktionen bietetSchwachstellenüberprüfung. Das zugrunde liegende Framework ist Teil der Vulnerability Management-Lösung von Greenbone Networks. Es ist völlig kostenlos und die meisten seiner Komponenten sind Open Source, obwohl einige proprietär sind. Das Produkt verfügt über mehr als fünfzigtausend Netzwerkanfälligkeitstests, die regelmäßig aktualisiert werden.

OpenVAS besteht aus zwei Hauptkomponenten. Erstens gibt es den Scanner, der das eigentliche Scannen von Zielcomputern übernimmt. Die andere Komponente ist der Manager. Es steuert den Scanner, konsolidiert die Ergebnisse und speichert sie in einer zentralen SQL-Datenbank. Die Konfigurationsparameter des Tools werden ebenfalls in dieser Datenbank gespeichert. Eine zusätzliche Komponente heißt Network Vulnerability Tests-Datenbank. Sie kann entweder über den gebührenpflichtigen Community-Feed von Greenborne oder den Sicherheits-Feed von Greenborne aktualisiert werden. Letzterer ist ein kostenpflichtiger Abonnementserver, während der Community-Feed kostenlos ist.

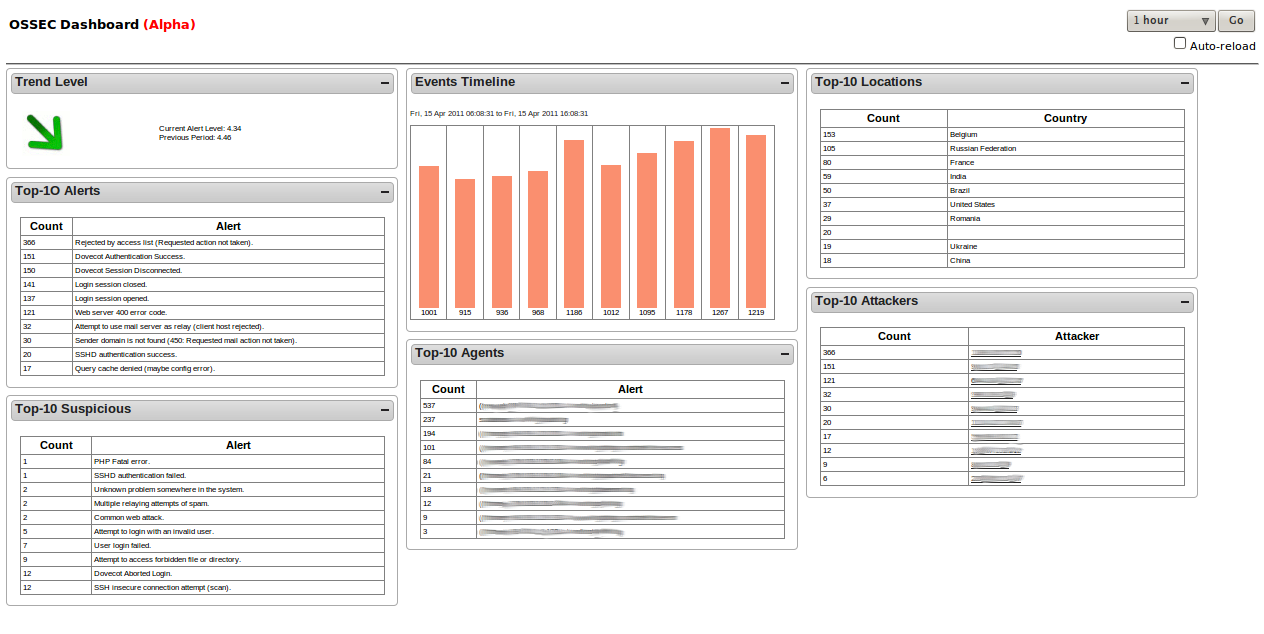

11. OSSEC

OSSEC, was für Open Source SECurity steht, ist einHost-basiertes Intrusion Detection-System. Im Gegensatz zu netzwerkbasiertem IDS wird dieses direkt auf den Hosts ausgeführt, die es schützt. Das Produkt gehört Trend Micro, einem vertrauenswürdigen Namen in der IT-Sicherheit.

Der Hauptfokus des Tools liegt auf Protokoll und KonfigurationDateien auf * nix Hosts. Unter Windows wird die Registrierung auf nicht autorisierte Änderungen und verdächtige Aktivitäten überwacht. Wenn etwas Ungewöhnliches entdeckt wird, werden Sie schnell über die Konsole des Tools oder per E-Mail benachrichtigt.

Der Hauptnachteil von OSSEC- oder jedes hostbasierte IDS - das muss es seinauf jedem Computer installiert, den Sie schützen möchten. Glücklicherweise wird diese Software Informationen von jedem geschützten Computer in einer zentralen Konsole konsolidieren, was die Verwaltung erheblich vereinfacht. OSSEC läuft nur auf * nix. Zum Schutz von Windows-Hosts steht jedoch ein Agent zur Verfügung.

OSSEC wird auch unter der GNU GPL-Lizenz vertrieben und kann von seiner eigenen Website heruntergeladen werden.

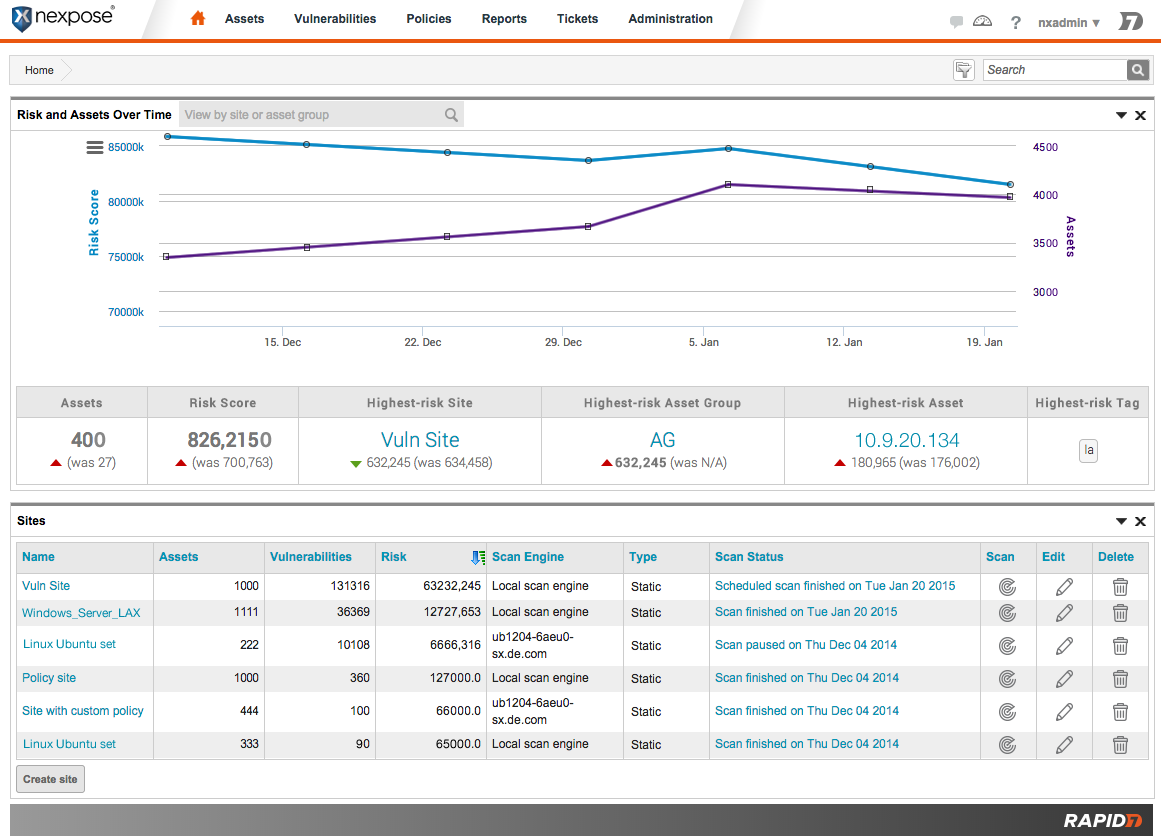

12. Nexpose

Nexpose von Rapid7 ist ein weiteres Top-RatingVulnerability Management Tool. Dies ist ein Schwachstellenscanner, der den gesamten Lebenszyklus des Schwachstellenmanagements unterstützt. Es wird die Ermittlung, Erkennung, Überprüfung, Risikoklassifizierung, Wirkungsanalyse, Berichterstattung und Schadensminderung übernehmen. Die Benutzerinteraktion erfolgt über eine webbasierte Oberfläche.

In Bezug auf die Funktionen ist dies ein sehr vollständiges Produkt. Zu den interessantesten Funktionen zählen das virtuelle Scannen nach VMware NSX und die dynamische Erkennung nach Amazon AWS. Das Produkt scannt die meisten Umgebungen und kann auf eine unbegrenzte Anzahl von IP-Adressen skaliert werden. Hinzu kommen die schnellen Bereitstellungsoptionen, und Sie haben ein ausgezeichnetes Produkt.

Das Produkt ist in einer kostenlosen Community erhältlichAusgabe mit reduziertem Funktionsumfang. Es gibt auch kommerzielle Versionen, die bei 2.000 USD pro Benutzer und Jahr beginnen. Für Downloads und weitere Informationen besuchen Sie die Nexpose-Homepage.

13. GFI LanGuard

GFI Languard behauptet, „die ultimative IT-Sicherheitslösung zu seinfür das Geschäft". Dies ist ein Tool, mit dem Sie Netzwerke auf Schwachstellen prüfen, Patches automatisieren und Compliance erreichen können. Die Software unterstützt nicht nur Desktop- und Server-Betriebssysteme, sondern auch Android oder iOS. GFI Languard führt sechzigtausend Schwachstellentests durch und stellt sicher, dass Ihre Geräte mit den neuesten Patches und Updates aktualisiert werden.

GFI LanguardDas intuitive Berichts-Dashboard wurde sehr gut erstelltEbenso das Update-Management für Virendefinitionen, das mit allen gängigen Antiviren-Anbietern funktioniert. Dieses Tool kann nicht nur Betriebssysteme, sondern auch Webbrowser und verschiedene andere Anwendungen von Drittanbietern patchen. Es hat auch eine sehr leistungsstarke Web-Reporting-Engine und eine hervorragende Skalierbarkeit. GFI Languard bewertet Sicherheitslücken in Computern, aber auch in einer Vielzahl von vernetzten Geräten wie Switches, Routern, Zugangspunkten und Druckern.

Die Preisstruktur für GFI Languard ist ziemlich komplex. Die Software basiert auf Abonnements und muss jährlich erneuert werden. Für Benutzer, die das Tool vor dem Kauf ausprobieren möchten, ist eine kostenlose Testversion verfügbar.

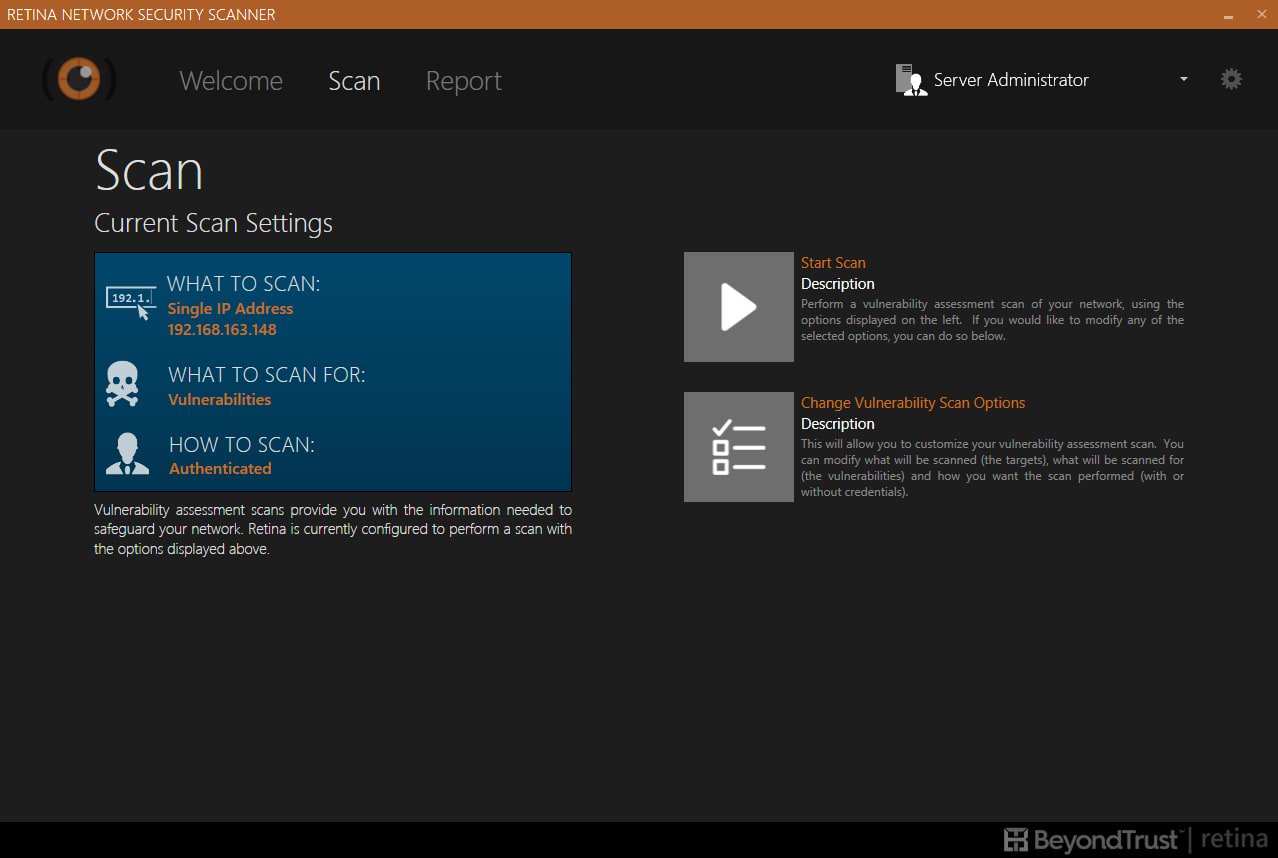

14. Retina

Das Retina Network Security Scanner von AboveTrust ist eine weitere der bekanntestenSchwachstellenscanner. Dies ist ein Produkt mit vollem Funktionsumfang, mit dem fehlende Patches, Zero-Day-Schwachstellen, nicht sichere Konfigurationen und andere Schwachstellen bewertet werden können. Das Tool verfügt über eine intuitive Benutzeroberfläche. Außerdem. Benutzerprofile, die verschiedenen Auftragsfunktionen entsprechen, vereinfachen die Bedienung des Systems.

Das Retina Scanner verwendet eine umfangreiche Datenbank von NetzwerkSicherheitslücken, Konfigurationsprobleme und fehlende Patches. Die Datenbank wird automatisch aktualisiert und deckt eine Vielzahl von Betriebssystemen, Geräten, Anwendungen und virtuellen Umgebungen ab. Das gesamte Produktangebot von VMware-Umgebungen umfasst Online- und Offline-Scans virtueller Images, Scans virtueller Anwendungen und die Integration in vCenter.

Das Retina Der Scanner ist nur als Abonnement zum Preis von 1.870 USD pro Jahr für eine unbegrenzte Anzahl von IP-Adressen erhältlich. Eine kostenlose 30-Tage-Testversion ist ebenfalls erhältlich.

Bemerkungen