Wir alle - oder zumindest alle - vernetzen unsAdministratoren - wünschten, die Band wäre unbegrenzt und würde nichts kosten. Leider ist nichts weiter von der Wahrheit entfernt. Die Bandbreite ist sowohl teuer als auch begrenzt. Infolgedessen bestellen wir in der Regel gerade genug Bandbreite für unsere Anforderungen. Dies hat wiederum eine weitere Konsequenz: Wir müssen die Bandbreitennutzung im Auge behalten. Nur so können wir feststellen, wann die Bandbreite kritische Schwellenwerte erreicht - wo die Leistung beeinträchtigt wird - und so reagieren.

Der beste Weg, die Bandbreite im Auge zu behaltenist es, eine Art Werkzeug zu verwenden, das für diesen Zweck entwickelt wurde. Und es gibt viele dieser Tools. Bei einigen handelt es sich jedoch um komplexe Tools, die in der Regel viele Ressourcen erfordern und viel Geld kosten. Daher haben wir den Markt nach Open-Source-Tools zur Überwachung der Netzwerkbandbreite durchsucht. Wir waren angenehm überrascht, dass es einige davon gibt.

Bevor wir die besten Tools herausfinden, werden wirBesprechen Sie zunächst die Bandbreitenüberwachung. Wir werden lernen, was es ist und wie es gemacht werden kann. Das Simple Network Management-Protokoll ist eine der am häufigsten verwendeten Technologien für die Überwachung der Netzwerkbandbreite. Wir werden es uns also ansehen und sehen, wie es funktioniert. Zuletzt werden die besten Open-Source-Tools zur Überwachung der Netzwerkbandbreite vorgestellt, die wir finden konnten. Für jeden werden die wichtigsten Funktionen und Vorteile kurz vorgestellt.

Informationen zum Überwachen der Netzwerkbandbreite

Die Überwachung der Netzwerkbandbreite ist sehr spezifischArt der Überwachung. Dabei wird die Menge des Datenverkehrs gemessen, der einen bestimmten Punkt in einem Netzwerk passiert. Normalerweise handelt es sich bei dem Messpunkt um eine Router- oder Switch-Schnittstelle. Es ist jedoch nicht ungewöhnlich, die Bandbreitennutzung der LAN-Schnittstelle eines Servers zu überwachen. Wichtig hierbei ist, dass Sie wissen, dass wir nur die Verkehrsmenge messen. Die Bandbreitenüberwachung gibt Ihnen keine Informationen darüber, was dieser Datenverkehr ist, sondern nur darüber, wie viel davon vorhanden ist.

Es gibt mehrere Gründe, um überwachen zu wollenAuslastung der Netzwerkbandbreite. In erster Linie kann es Ihnen dabei helfen, Konfliktbereiche genau zu bestimmen. Mit zunehmender Auslastung eines Netzwerkschaltkreises nimmt dessen Leistung ab. Das ist eine Tatsache des Lebens. Je mehr Sie sich der maximalen Kapazität nähern, desto stärker wirkt sich dies auf die Leistung aus. Durch die Möglichkeit, die Netzwerkauslastung im Auge zu behalten, können Sie mit Bandbreitenüberwachungstools eine hohe Auslastung erkennen und beheben, bevor sie von Benutzern bemerkt wird.

Kapazitätsplanung ist ein weiterer großer Vorteil vonTools zur Netzwerküberwachung. Netzwerkverbindungen - insbesondere WAN-Fernverbindungen - sind teuer und haben häufig nur die Bandbreite, die bei der Erstinstallation erforderlich war. Während diese Menge an Bandbreite damals in Ordnung gewesen sein könnte, muss sie schließlich erhöht werden. Indem Sie die Entwicklung der Bandbreitennutzung Ihrer Netzwerkschaltungen überwachen, können Sie sehen, welche zu welchem Zeitpunkt aktualisiert werden müssen.

Tools zur Bandbreitenüberwachung können auch nützlich sein fürFehlerbehebung bei schlechter Anwendungsleistung. Wenn sich ein Benutzer beschwert, dass eine Remoteanwendung langsamer geworden ist, kann ein Blick auf die Netzwerkbandbreitennutzung eine gute Vorstellung davon geben, ob das Problem durch eine Netzwerküberlastung verursacht wird oder nicht. Wenn Sie eine geringe Netzwerkauslastung feststellen, können Sie sich wahrscheinlich auf die Problembehandlung an anderer Stelle konzentrieren.

SNMP-Überwachung auf den Punkt gebracht

Die meisten Tools zur Überwachung der Netzwerkbandbreite basieren aufdas Simple Network Management Protocol (SNMP), um ihre Magie zu entfalten. Die meisten Netzwerkgeräte verfügen über eine integrierte SNMP-Funktion und können in regelmäßigen Abständen von Überwachungstools abgefragt werden. Trotz seines irreführenden Namens ist SNMP eigentlich recht komplex. Aber keine Sorge, Sie müssen kein Experte sein und alles darüber wissen, um es zu verwenden. Es ist so, als müsste man kein Automechaniker sein, um Auto zu fahren. Es ist jedoch vorzuziehen, zumindest eine Vorstellung davon zu haben, wie es funktioniert, also werfen wir einen Blick darauf.

SNMP ist als Basis ein KommunikationsprotokollHiermit wird festgelegt, wie ein SNMP-Verwaltungssystem Betriebsparameter in Remote-Geräten lesen und schreiben kann. Die Parameter werden als Objektkennungen oder OIDs bezeichnet. Unter dem Gesichtspunkt der Überwachung sind einige der interessanten OIDs diejenigen, die wichtige Gerätemetriken enthalten, z. B. die CPU- und Speicherauslastung oder die Datenträgernutzung. Bei der Überwachung der Netzwerkbandbreitennutzung sind jedoch zwei OIDs von besonderem Interesse. Sie sind die Bytes out und die Bytes in den Zählern, die jeder Schnittstelle zugeordnet sind. Sie werden von den Netzwerkgeräten automatisch erhöht, wenn Daten ausgegeben oder eingegeben werden.

VERBUNDENE LESUNG: 10 Beste Virtualisierungs-Management-Tools

Es geht auf eine Zeit zurück, in der die IT-Sicherheit keine Rolle spielteProblem, SNMP hat nur minimale Sicherheit. Ein SNMP-Manager, der eine Verbindung zu einem SNMP-fähigen Gerät herstellt, sendet mit seiner Anfrage eine „Community-Zeichenfolge“. Wenn die Zeichenfolge mit der im Gerät konfigurierten übereinstimmt, wird die Anforderung ausgeführt. Auf Geräten sind normalerweise zwei Community-Zeichenfolgen konfiguriert, eine für schreibgeschützte OIDs und eine für änderbare. Die Kommunikation ist nicht verschlüsselt und jeder, der sie abfängt, würde die Community-Zeichenfolgen im Klartext sehen. Aus diesem Grund wird SNMP nur in privaten, sicheren Netzwerken verwendet.

Wie wäre es mit einem Beispiel?

So verwenden die meisten Überwachungssysteme SNMPBandbreitennutzung überwachen. Sie lesen in regelmäßigen Abständen die Bytes der Schnittstellen eines Netzwerkgeräts ein und aus. Fünf Minuten sind ein typischer Intervallwert, aber kürzere Zeiten können für eine feinere Auflösung verwendet werden. Sie speichern dann die abgefragten Werte in einer Art Datenbank oder Datei.

Der Rest des Prozesses ist einfache Mathematik. Das Überwachungssystem subtrahiert den vorherigen Zählerwert vom aktuellen, um die Anzahl der während des Abfrageintervalls gesendeten oder empfangenen Bytes zu erhalten. Diese Zahl kann dann mit acht multipliziert werden, um die Anzahl der Bits zu erhalten, und durch die Anzahl der Sekunden im Intervall dividiert werden, um die Anzahl der Bits pro Sekunde zu erhalten. Diese Informationen werden normalerweise in einem Diagramm aufgezeichnet, das die zeitliche Entwicklung zeigt, und in einer Datenbank gespeichert.

VERBUNDENE LESUNG: Was ist der Durchsatz? 6 Die besten Tools zum Messen des Durchsatzes

Es ist wichtig zu beachten, dass das, was Sie erhalten, einSchätzung der durchschnittlichen Auslastung über das Abfrageintervall, nicht die tatsächliche Bandbreitennutzung. Nehmen wir beispielsweise an, dass eine Leitung während der Hälfte des Abfrageintervalls mit maximaler Kapazität verwendet wird und während der anderen Hälfte keinen Verkehr führt. Es würde sich herausstellen, dass es mit 50% seiner Kapazität ausgelastet ist, obwohl es über einen längeren Zeitraum ausgelastet war. Kürzere Abfrageintervalle verringern diese Verzerrung. Beachten Sie jedoch, dass diese Systeme nur Durchschnittswerte liefern.

Die besten Open-Source-Tools zur Überwachung der Netzwerkbandbreite

Wir haben im Internet nach den besten gesuchtOpen-Source-Tools zur Bandbreitenüberwachung. Es hat uns sehr gefreut zu entdecken, dass es einige hervorragende Tools gibt. Einige der Tools auf unseren Listen stammen aus mehreren Jahren, sind aber heute noch weit verbreitet. Immerhin hat es einen gewissen Reiz, frei und Open Source zu sein. Alle Tools in unserer Liste bieten SNMP-Bandbreitenüberwachung und verfügen über eine zentrale Konsole, über die Sie das Tool konfigurieren und eine visuelle Darstellung des aktuellen Status Ihres Netzwerks erhalten können.

1. Zabbix

Zabbix ist ein freies und Open-Source-Produkt, das sein kannverwendet, um etwas zu überwachen. Die Tools können auf einer Handvoll Linux-Distributionen ausgeführt werden - einschließlich Rapsbian, der Raspberry Pi-Version unter Linux - und überwachen die Netzwerkbandbreite, Server, Anwendungen und Dienste sowie cloudbasierte Umgebungen. Es zeichnet sich durch ein hochprofessionelles Erscheinungsbild aus. Dieses Produkt zeichnet sich außerdem durch ein breites Funktionsspektrum, uneingeschränkte Skalierbarkeit, verteilte Überwachung, hohe Sicherheit und hohe Verfügbarkeit aus. Obwohl es kostenlos ist, handelt es sich um ein echtes Unternehmensprodukt.

Zabbix verwendet eine Kombination von Überwachungstechnologien. Es unterstützt die SNMP-Überwachung sowie die Intelligent Platform Monitoring Interface (IMPI). Es kann auch eine agentenbasierte Überwachung mit Agenten durchführen, die für die meisten Plattformen verfügbar sind. Für eine einfache Einrichtung gibt es für viele Geräte eine automatische Erkennung sowie vorgefertigte Vorlagen. Die webbasierte Benutzeroberfläche des Tools verfügt über mehrere erweiterte Funktionen wie Widget-basierte Dashboards, Diagramme, Netzwerkkarten, Diashows und Drilldown-Berichte.

Zabbix bietet auch eine hochgradig anpassbare WarnmeldungSystem, das nicht nur detaillierte Benachrichtigungsnachrichten sendet, sondern das auch basierend auf der Rolle des Empfängers angepasst werden kann. Es kann auch zu einer Eskalation von Problemen aufgrund flexibler benutzerdefinierter Service-Levels kommen.

2. Nagios

Es gibt zwei Versionen von Nagios verfügbar. Es gibt die kostenlose und Open-Source-Version Nagios Core und dann ist da noch der bezahlte Nagios XI. Beide haben die gleiche zugrunde liegende Engine, aber die Ähnlichkeit hört hier auf. Nagios Core ist ein Open-Source-Überwachungssystem, auf dem ausgeführt wirdLinux. Das System ist vollständig modular aufgebaut, wobei die eigentliche Überwachungs-Engine im Mittelpunkt steht. Die Engine wird durch Dutzende von verfügbaren Plugins ergänzt, die heruntergeladen werden können, um dem System Funktionen hinzuzufügen. Jedes Plugin fügt dem Core einige Funktionen hinzu.

Unter Beibehaltung des modularen Ansatzes sind auch die Frontends des Tools modular und es stehen verschiedene von der Community entwickelte Optionen zum Download zur Verfügung. Das Nagios CoreDie Plugins und das Front-End bilden zusammen ein ziemlich vollständiges Überwachungssystem. Diese Modularität hat jedoch einen Nachteil. Das Einrichten von Nagios Core kann sich als herausfordernde Aufgabe erweisen.

Nagios XI ist ein kommerzielles Produkt auf der Basis von Nagios Core Motor, aber es ist eine komplette in sich geschlossene Überwachungslösung. Das Produkt richtet sich an ein breites Publikum von kleinen Unternehmen bis hin zu großen Unternehmen. Es ist viel einfacher zu installieren und zu konfigurieren als Nagios Core, dank seines Konfigurationsassistenten undAuto-Discovery-Engine. Diese einfache Einrichtung und Konfiguration hat natürlich auch einen Preis. Sie können damit rechnen, dass Sie für eine 100-Knoten-Lizenz etwa 2.000 US-Dollar und für eine unbegrenzte Lizenz etwa das Zehnfache zahlen.

3. Zenoss Core

Zenoss Core ist vielleicht nicht so beliebt wie die anderenÜberwachungstools auf dieser Liste, aber es verdient wirklich, hier zu sein, aufgrund seiner Funktionen und seines professionellen Aussehens. Das Tool kann viele Dinge überwachen, z. B. die Bandbreitennutzung, den Verkehrsfluss oder Dienste wie HTTP und FTP. Es hat eine saubere und einfache Benutzeroberfläche und ein hervorragendes Warnsystem. Eine erwähnenswerte Sache ist das einzigartige Mehrfachwarnsystem. Damit kann eine zweite Person alarmiert werden, wenn die erste Person nicht innerhalb einer vordefinierten Verzögerung antwortet.

Auf der Unterseite, Zenoss Core ist eines der kompliziertesten Überwachungssystemezu installieren und einzurichten. Die Installation erfolgt vollständig über die Befehlszeile. Die heutigen Netzwerkadministratoren sind an GUI-Installer, Konfigurationsassistenten und Auto-Discovery-Engines gewöhnt. Dies könnte die Installation des Produkts etwas archaisch erscheinen lassen. Dies entspricht der Linux-Welt. Es stehen umfangreiche Installations- und Konfigurationsdokumentationen zur Verfügung, und das Endergebnis ist die Mühe wert.

4. Icinga

Icinga ist eine weitere Open-Source-Monitoring-Plattform. Es hat eine einfache und übersichtliche Benutzeroberfläche und vor allem einen Funktionsumfang, der mit einigen kommerziellen Produkten mithalten kann. Wie die meisten Bandbreitenüberwachungssysteme verwendet dieses SNMP, um Bandbreitennutzungsdaten von Netzwerkgeräten zu erfassen. Einer der Bereiche, in denen sich Icinga besonders hervorhebt, ist die Verwendung von Plugins. Es gibt Tausende von Plugins, die von der Community entwickelt wurden und verschiedene Überwachungsaufgaben ausführen können, wodurch die Funktionalität des Produkts erweitert wird. Und in dem unwahrscheinlichen Fall, dass Sie nicht das richtige Plugin für Ihre Bedürfnisse finden, können Sie selbst eines schreiben und es der Community zur Verfügung stellen.

Alarmierung und Benachrichtigung auch unter IcingaIst großartig. Warnungen können vollständig in Bezug darauf konfiguriert werden, was sie auslöst und wie sie übertragen werden. Das Tool bietet auch eine so genannte segmentierte Warnung. Mit dieser Funktion können Sie einige Warnungen an eine Benutzergruppe und andere Warnungen an verschiedene Personen senden. Dies ist hilfreich, wenn Sie verschiedene Systeme überwachen, die von verschiedenen Teams verwaltet werden. Sie kann sicherstellen, dass Warnungen nur an die richtige Gruppe gesendet werden, um sie zu adressieren.

5. LibreNMS

LibreNMS ist ein Open-Source-Port von Observium, eine beliebte kommerzielle NetzwerküberwachungPlattform. Es ist ein voll ausgestattetes Netzwerküberwachungssystem, das eine Fülle von Funktionen und Geräteunterstützung bietet. Zu den besten Funktionen gehört die Auto-Discovery-Engine. Es ist nicht nur auf SNMP angewiesen, um Geräte zu erkennen. Es kann Ihr gesamtes Netzwerk mithilfe von CDP, FDP, LLDP, OSPF, BGP, SNMP und ARP automatisch erkennen. Was die Automatisierungsfunktionen des Tools anbelangt, verfügt es auch über automatische Updates, damit es immer auf dem neuesten Stand ist.

Ein weiteres wichtiges Merkmal des Produkts ist seinehochgradig anpassbares Alarmierungsmodul. Es ist sehr flexibel und kann Alarmbenachrichtigungen mithilfe verschiedener Technologien wie E-Mail, wie die meisten seiner Konkurrenten, aber auch IRC, Slack und mehr, senden. Wenn Sie ein Dienstanbieter oder eine Organisation sind, die jeder Abteilung die Nutzung des Netzwerks in Rechnung stellt, werden Sie die Abrechnungsfunktion des Tools zu schätzen wissen. Es kann Bandbreitenrechnungen für Segmente eines Netzwerks basierend auf Nutzung oder Übertragung generieren.

Für größere Netzwerke und für verteilte Organisationen sind die verteilten Abruffunktionen von LibreNMS Lassen Sie die horizontale Skalierung mit Ihrem Bild wachsenNetzwerk. Eine vollständige API ist ebenfalls enthalten, mit der Daten aus ihrer Installation verwaltet, grafisch dargestellt und abgerufen werden können. Schließlich sind mobile Apps für iPhone und Android verfügbar, eine ziemlich einzigartige Funktion mit Open-Source-Tools.

6. Kakteen

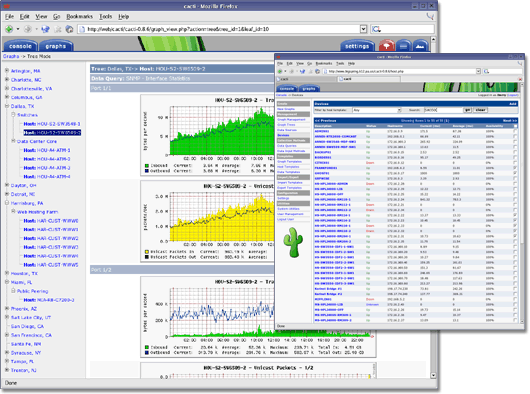

Wir mussten einbeziehen Kakteen auf dieser Liste. Immerhin ist es mit 17 Jahren eine der ältesten kostenlosen und quelloffenen Überwachungsplattformen. Und es ist bis heute sehr beliebt und wird immer noch aktiv weiterentwickelt. Die neueste Version wurde erst Ende Januar veröffentlicht. Während Kakteen ist möglicherweise nicht so funktionsreich wie andereProdukte, es ist immer noch ein hervorragendes Werkzeug. Die webbasierte Benutzeroberfläche erinnert an ein klassisches Design, ist jedoch übersichtlich und leicht zu verstehen und zu verwenden. Kakteen besteht aus einem schnellen Poller, erweiterte grafische DarstellungVorlagen und mehrere Erfassungsmethoden. Während sich das Tool hauptsächlich auf SNMP-Abfragen stützt, können benutzerdefinierte Skripts entwickelt werden, um Daten aus praktisch jeder Quelle abzurufen.

Die Hauptstärke dieses Tools liegt in Abfragegerätenum ihre Metriken abzurufen - wie z. B. die Bandbreitennutzung - und die gesammelten Daten auf Webseiten grafisch darzustellen. Es leistet hervorragende Arbeit, aber das ist alles, was es tun wird. Wenn Sie keine Warnmeldungen, ausgefallenen Berichte oder andere Extras benötigen, ist die Einfachheit des Produkts möglicherweise genau das, was Sie brauchen. Und wenn Sie mehr Funktionalität benötigen, Kakteen ist Open-Source und vollständig in PHP geschrieben, wodurch es hochgradig anpassbar ist und Sie fehlende Funktionen hinzufügen können, die Sie benötigen.

Kakteen macht ausgiebigen Gebrauch von Vorlagen, die Kontofür eine einfachere Konfiguration. Es gibt Gerätevorlagen für viele gängige Gerätetypen sowie Diagrammvorlagen. Es gibt auch eine riesige Online-Community von Benutzern, die benutzerdefinierte Vorlagen aller Art schreiben und der Community zur Verfügung stellen. Viele Gerätehersteller bieten diese auch zum Herunterladen an Kakteen Vorlagen.

7. MRTG

Das Multi Router Traffic Grapher, oder MRTG, ist der Urvater aller NetzwerkbandbreiteÜberwachungssysteme. Während das Open-Source-Projekt bereits seit 1995 besteht, ist es immer noch weit verbreitet, obwohl die neueste Version bereits fünf Jahre alt ist. Es ist für Linux und Windows verfügbar. Die erstmalige Einrichtung und Konfiguration ist etwas komplizierter als bei anderen Überwachungssystemen, es steht jedoch eine hervorragende Dokumentation zur Verfügung.

Installieren MRTG ist ein mehrstufiger Prozess und Sie müssen die Installationsanweisungen sorgfältig befolgen. Nach der Installation konfigurieren Sie die Software, indem Sie die Konfigurationsdatei bearbeiten. Was MRTG es mangelt an Benutzerfreundlichkeit, es gewinnt anFlexibilität. Meistens in Perl geschrieben, kann es leicht modifiziert und an die genauen Bedürfnisse angepasst werden. Und die Tatsache, dass es das erste Überwachungssystem ist und es immer noch gibt, ist ein Beweis für seinen Wert.

Bemerkungen