Alla vill hålla inkräktare utanför derashus. På samma sätt — och av liknande skäl strävar nätverksadministratörer att hålla inkräktare utanför de nätverk de hanterar. En av de viktigaste tillgångarna i många av dagens organisationer är deras data. Det är så viktigt att många personer med dåligt avsikt kommer att göra mycket för att stjäla dessa data. De gör det genom att använda en mängd olika tekniker för att få obehörig åtkomst till nätverk och system. Antalet sådana attacker verkar ha exponentiellt ökat nyligen och som reaktion införs system för att förhindra dem. Dessa system kallas Intrusion Prevention Systems, eller IPS. Idag tittar vi på de allra bästa system för förebyggande av intrång som vi kunde hitta.

Vi börjar med att försöka definiera bättre vadInbrottsförebyggande är. Detta innebär naturligtvis att vi också definierar vad intrång är. Vi kommer sedan att utforska de olika upptäckningsmetoderna som vanligtvis används och vilka saneringsåtgärder som vidtas vid upptäckt Sedan pratar vi kort om passiv förebyggande av intrång. Det är statiska åtgärder som kan vidtas som drastiskt kan minska antalet intrångsförsök. Du kanske blir förvånad över att få reda på att några av dem inte har något att göra med datorer. Först då, med oss alla på samma sida, kan vi äntligen granska några av de bästa system för förebyggande av intrång som vi kunde hitta.

Förebyggande av intrång - Vad handlar det här om?

För år sedan var virus ganska mycket det endabekymmer från systemadministratörer. Virus kom till en punkt där de var så vanliga att industrin reagerade genom att utveckla virusskyddsverktyg. I dag skulle ingen seriös användare i sitt rätta sinne tänka på att köra en dator utan virusskydd. Även om vi inte hör mycket av virus längre, är intrång - eller obehörig åtkomst till dina data av skadliga användare - det nya hotet. Eftersom data ofta är en organisations viktigaste tillgång har företagsnätverk blivit målet för hackare som inte är avsiktliga, vilket kommer att göra mycket för att få tillgång till data. Precis som virusskyddsprogram var svaret på spridning av virus, är intrångsförhindringssystem svaret på intrångsattacker.

System för förebyggande av intrång gör i huvudsak tvåsaker. Först upptäcker de intrångsförsök och när de upptäcker misstänkta aktiviteter använder de olika metoder för att stoppa eller blockera det. Det finns två olika sätt att intrångsförsök kan upptäckas. Signaturbaserad detektion fungerar genom att analysera nätverkstrafik och data och leta efter specifika mönster associerade med intrångsförsök. Detta liknar traditionella virusskyddssystem som bygger på virusdefinitioner. Signaturbaserad intrångsdetektering förlitar sig på intrångsignaturer eller -mönster. Den största nackdelen med denna detekteringsmetod är att den behöver rätt signaturer för att laddas in i programvaran. Och när en ny attackmetod finns det vanligtvis en fördröjning innan attackunderskrifter uppdateras. Vissa leverantörer är mycket snabba på att tillhandahålla uppdaterade attackunderskrifter medan andra är mycket långsammare. Hur ofta och hur snabba signaturer uppdateras är en viktig faktor att tänka på när du väljer en leverantör.

Anomali-baserad detektion erbjuder bättre skyddmot nolldagarsattacker har de som händer innan detektionsunderskrifter haft en chans att uppdateras. Processen letar efter avvikelser istället för att försöka känna igen kända intrångsmönster. Till exempel skulle det utlöses om någon försökte komma åt ett system med fel lösenord flera gånger i rad, ett vanligt tecken på en attack för brute force. Detta är bara ett exempel och det finns vanligtvis hundratals olika misstänkta aktiviteter som kan utlösa dessa system. Båda detektionsmetoderna har sina fördelar och nackdelar. De bästa verktygen är de som använder en kombination av signatur och beteendeanalys för bästa skydd.

Att upptäcka intrångsförsök är den första delenatt förhindra dem. När det har upptäckts fungerar intrångsförebyggande system aktivt för att stoppa de upptäckta aktiviteterna. Flera olika avhjälpande åtgärder kan genomföras av dessa system. De kan till exempel stänga av eller på annat sätt inaktivera användarkonton. En annan typisk åtgärd är att blockera källens IP-adress för attacken eller ändra brandväggsregler. Om den skadliga aktiviteten kommer från en specifik process, kan det förebyggande systemet döda processen. Att starta en viss skyddsprocess är ytterligare en vanlig reaktion och i värsta fall kan hela system stängas av för att begränsa möjliga skador. En annan viktig uppgift för Intrusion Prevention Systems är att varna administratörer, spela in händelsen och rapportera misstänkta aktiviteter.

Passiva förebyggande åtgärder

Medan inbrottsförebyggande system kan skyddadu mot många typer av attacker, ingenting slår bra, gammaldags passiva förebyggande åtgärder. Till exempel är mandat med starka lösenord ett utmärkt sätt att skydda mot många intrång. En annan enkel skyddsåtgärd är att ändra standardlösenord för utrustning. Även om det är mindre ofta i företagsnätverk - även om det inte är okänt - har jag bara sett alltför ofta Internet-gateways som fortfarande hade sitt standardadministrationslösenord. Även om det är fråga om lösenord är åldrande av lösenord ytterligare ett konkret steg som kan vidtas för att minska intrångsförsök. Alla lösenord, även det bästa, kan så småningom knäckas, tillräckligt med tid. Åldrande av lösenord garanterar att lösenord ändras innan de har knäckts.

Det fanns bara exempel på vad som kan göras förpassivt förhindra intrång. Vi kan skriva ett helt inlägg om vilka passiva åtgärder som kan vidtas, men det är inte vårt mål idag. Vårt mål är istället att presentera några av de bästa aktiva förebyggande systemen.

De bästa systemen för förebyggande av intrång

Vår lista innehåller en blandning av olika verktyg som kananvänds för att skydda mot intrångsförsök. De flesta av de verktyg som ingår är riktiga system för förebyggande av intrång men vi inkluderar också verktyg som, även om de inte marknadsförs som sådana, kan användas för att förhindra intrång. Vårt första inträde är ett sådant exempel. Kom ihåg att mer än någonting ditt val av vilket verktyg du ska använda bör styras av dina specifika behov. Så låt oss se vad vart och ett av våra bästa verktyg har att erbjuda.

1. SolarWinds Log & Event Manager (GRATIS PRÖVNING)

SolarWinds är ett välkänt namn i nätverketadministrering. Det har ett gott rykte för att göra några av de bästa verktygen för nätverks- och systemadministration. Dess flaggskeppsprodukt, Network Performance Monitor poängterar konsekvent bland de bästa verktygen för bandbreddövervakning. SolarWinds är också känt för sina många gratisverktyg, var och en svarar mot ett specifikt behov av nätverksadministratörer. Kiwi Syslog Server eller SolarWinds TFTP-server är två utmärkta exempel på dessa gratisverktyg.

Låt inte det SolarWinds Log & Event ManagerNamn lurar dig. Det finns mycket mer än att träffa ögat. Vissa av de avancerade funktionerna i denna produkt kvalificerar den som ett intrångsdetekterings- och förebyggande system medan andra sätter den i säkerhetsinformation och händelseshantering (SIEM). Verktyget har till exempel korrelation i realtid och korrigering i realtid.

- GRATIS PRÖVNING: SolarWinds Log & Event Manager

- Officiell nedladdningslänk: https://www.solarwinds.com/log-event-manager-software/registration

De SolarWinds Log & Event Manager kan skryta med omedelbar upptäckt av misstänktaktivitet (en funktion för intrångsdetektering) och automatiserade svar (en funktion för förebyggande av intrång). Detta verktyg kan också användas för att utföra utredningar av säkerhetshändelser och kriminaltekniker. Det kan användas för att minska och följa efterlevnaden. Verktyget har revisionsprövad rapportering som också kan användas för att visa överensstämmelse med olika regelverk som HIPAA, PCI-DSS och SOX. Verktyget har också övervakning av filintegritet och övervakning av USB-enheter. Alla avancerade funktioner i programvaran gör det mer till en integrerad säkerhetsplattform än bara logg- och händelseshanteringssystemet som dess namn skulle få dig att tro.

Funktioner för förebyggande av intrång i SolarWinds Log & Event Manager fungerar genom att implementera åtgärder som kallas AktivSvar närhelst hot upptäcks. Olika svar kan kopplas till specifika varningar. Till exempel kan systemet skriva till brandväggstabeller för att blockera nätverkets åtkomst till en käll-IP-adress som har identifierats som utför misstänkta aktiviteter. Verktyget kan också stänga av användarkonton, stoppa eller starta processer och stänga av system. Du kommer ihåg hur det här är exakt de åtgärdsåtgärder vi identifierade tidigare.

Prissättning för SolarWinds Log & Event Manager varierar beroende på antalet övervakade noder. Priserna börjar på $ 4585 för upp till 30 övervakade noder och licenser för upp till 2500 noder kan köpas vilket gör produkten mycket skalbar. Om du vill ta produkten för en testkörning och själv se om den är rätt för dig, finns en gratis full-featured 30-dagars testversion tillgänglig.

2. Splunk

Splunk är troligtvis ett av de mest populära systemen för förebyggande av intrång. Det finns i flera olika utgåvor med olika funktioner. Splunk Enterprise Security-eller Splunk ES, som det ofta kallas - är vad du behöver för verklig förebyggande av intrång. Programvaran övervakar ditt systems data i realtid och letar efter sårbarheter och tecken på onormal aktivitet.

Säkerhetssvar är en av produktens starkapassar och vad som gör det till ett system för förebyggande av intrång. Den använder det som säljaren kallar Adaptive Response Framework (ARF). Den integreras med utrustning från mer än 55 säkerhetsleverantörer och kan utföra automatiskt svar och påskynda manuella uppgifter. Denna kombination om automatiserad sanering och manuell intervention kan ge dig de bästa chanserna att snabbt få överhanden. Verktyget har ett enkelt och oklart användargränssnitt, vilket skapar en vinnande lösning. Andra intressanta skyddsfunktioner inkluderar funktionen "Notables" som visar användaranpassningsbara varningar och "Asset Investigator" för att flagga skadliga aktiviteter och förhindra ytterligare problem.

Splunk Enterprise SecurityPrisinformation är inte lätt tillgänglig. Du måste kontakta Splunks försäljning för att få en detaljerad offert. Detta är en utmärkt produkt som en gratis testversion är tillgänglig för.

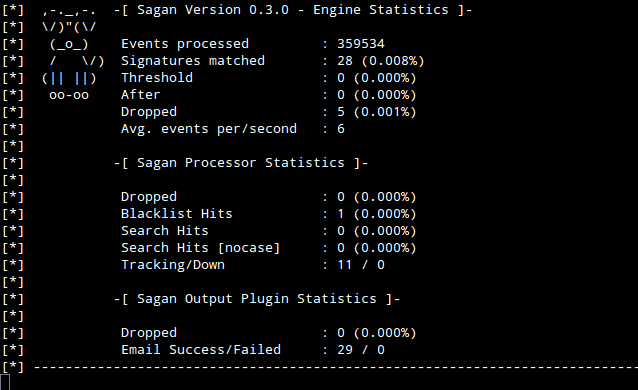

3. Sagan

Sagan är i grunden ett gratis intrångsdetekteringssystem. Verktyget som har skriptkörningsfunktioner som kan placera det i kategorin Intrusion Prevention Systems. Sagan upptäcker intrångsförsök genom övervakning av loggfiler. Du kan också kombinera Sagan med Snort som kan mata sin utgång till Sagan ger verktyget vissa nätverksbaserade intrångsdetekteringsfunktioner. Faktiskt, Sagan kan ta emot input från många andra verktyg som Bro eller Suricata, och kombinerar kapaciteten hos flera verktyg för bästa möjliga skydd.

Det finns en fångst till SaganMen skriptkörningskapaciteter. Du måste skriva saneringsskript. Även om det här verktyget kanske inte bäst används som ditt enda försvar mot intrång, kan det vara en nyckelkomponent i ett system som innehåller flera verktyg genom att korrelera händelser från olika källor, vilket ger dig det bästa av många produkter.

Medan Sagan kan bara installeras på Linux, Unix och Mac OS,det kan ansluta till Windows-system för att få sina händelser. Andra intressanta funktioner i Sagan inkluderar IP-adressplatsspårning och distribuerad behandling.

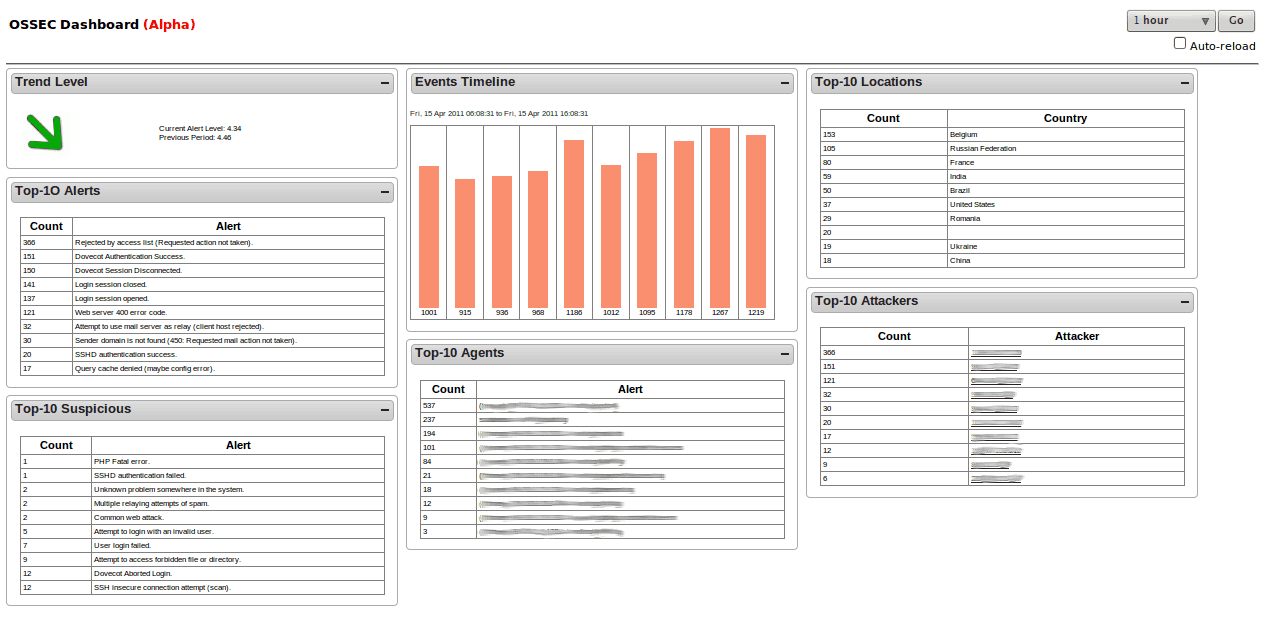

4. OSSEC

Öppen källkodssäkerhet, eller OSSEC, är en av de ledande open-source värdbaseradeIntrusion Detection System. Vi inkluderar den på vår lista av två skäl. Dess popularitet är sådan att vi var tvungna att inkludera det, särskilt med tanke på att verktyget låter dig specificera åtgärder som utförs automatiskt när specifika varningar utlöses, vilket ger det några kapaciteter för att förebygga intrång. OSSEC ägs av Trend Micro, ett av de ledande namnen inom IT-säkerhet och tillverkare av en av de bästa virusskyddssviterna.

När det installeras på Unix-liknande operativsystem,programvarans detekteringsmotor fokuserar främst på logg- och konfigurationsfiler. Det skapar kontrollsumma av viktiga filer och verifierar dem regelbundet, varnar dig eller utlöser en åtgärd när något konstigt händer. Det kommer också att övervaka och varna för alla onormala försök att få root-åtkomst. I Windows håller systemet också ett öga för obehöriga registerändringar, eftersom de kan vara ett tecken på skadlig aktivitet. Varje upptäckt utlöser en varning som kommer att visas på den centraliserade konsolen medan meddelanden också skickas via e-post.

OSSEC är ett värdbaserat intrångsskyddssystem. Som sådan måste den installeras på varje dator du vill skydda. En centraliserad konsol konsoliderar dock information från varje skyddad dator för enklare hantering. De OSSEC konsolen körs endast på Unix-liknande operativsystem men en agent är tillgänglig för att skydda Windows-värdar. Alternativt kan andra verktyg som Kibana eller Graylog användas som verktygets frontend.

5. Öppna WIPS-NG

Vi var inte så säker på om vi borde inkludera Öppna WIPS NG på vår lista. Mer om det på ett ögonblick. Det gjorde det främst för att det är en av de enda produkterna som specifikt riktar sig till trådlösa nätverk. Öppna WIPS NG– Där WIPS står för trådlös intrångPrevention System - är ett öppen källkodsverktyg som består av tre huvudkomponenter. Först finns sensorn. Detta är en dum process som helt enkelt fångar trådlös trafik och skickar den till servern för analys. Som du antagligen har gissat är nästa komponent servern. Den samlar data från alla sensorer, analyserar insamlade data och svarar på attacker. Denna komponent är hjärtat i systemet. Sist men inte minst är gränssnittskomponenten som är GUI som du använder för att hantera servern och visa information om hot som finns i ditt trådlösa nätverk.

Det främsta skälet till att vi tvekade innan vi inkluderade Öppna WIPS NG på vår lista är det så bra som det inte äralla gillar produktens utvecklare. Det är från samma utvecklare som Aircrack NG en trådlös paketfäktare och lösenordscracker som ingår i varje WiFi-hacker's verktygssats. Detta öppnar debatten om utvecklarens etik och det gör att vissa användare är försiktiga. Å andra sidan kan utvecklarens bakgrund ses som ett bevis på hans djupa kunskap om Wi-Fi-säkerhet.

6. fail2ban

fail2ban är ett relativt populärt intresse för gratis värddetekteringssystem med funktioner för förebyggande av intrång. Programvaran fungerar genom att övervaka systemloggfiler för misstänkta händelser som misslyckade inloggningsförsök eller utnyttjar sökningar. När systemet upptäcker något misstänkt reagerar det genom att automatiskt uppdatera de lokala brandväggsreglerna för att blockera käll-IP-adressen för det skadliga beteendet. Detta innebär naturligtvis att någon brandväggsprocess körs på den lokala maskinen. Detta är verktygets främsta nackdel. Emellertid kan alla andra godtyckliga åtgärder - som exekvering av något korrigerande skript eller skicka e-postmeddelanden - konfigureras.

fail2ban levereras med flera förbyggda upptäckterutlöser kallade filter, som täcker några av de vanligaste tjänsterna som Apache, Courrier, SSH, FTP, Postfix och många fler. Som sagt utförs korrigeringsåtgärder genom att modifiera värdens brandväggstabeller. fail2ban stöder Netfilter, IPtables eller hosts.deny-tabellen i TCP Wrapper. Varje filter kan associeras med en eller många åtgärder. Tillsammans kallas filter och handlingar som ett fängelse.

7. Bro Network Security Monitor

De Bro Network Security Monitor är en annan gratis intrångsdetektering av nätverksystem med IPS-liknande funktionalitet. Det fungerar i två faser, det först loggar trafik och sedan analyserar det. Detta verktyg fungerar på flera lager upp till applikationsskiktet vilket står för bättre upptäckt av splittringsintrångsförsök. Produktens analysmodul består av två element. Det första elementet kallas Event Engine och dess syfte är att spåra utlösande händelser som TCP-anslutningar eller HTTP-förfrågningar. Händelserna analyseras sedan med Policy Scripts, det andra elementet. Policy Scripts jobb är att bestämma om man ska utlösa ett larm, starta en åtgärd eller ignorera händelsen. Det är möjligheten att starta en åtgärd som ger Bro Network Security Monitor dess IPS-funktionalitet.

De Bro Network Security Monitor har några begränsningar. Den spårar bara HTTP-, DNS- och FTP-aktivitet och den övervakar också SNMP-trafik. Detta är dock bra eftersom SNMP ofta används för nätverksövervakning trots sina allvarliga säkerhetsbrister. SNMP har knappt någon inbyggd säkerhet och använder okrypterad trafik. Och eftersom protokollet kan användas för att ändra konfigurationer kan det lätt utnyttjas av skadliga användare. Produkten kommer också att hålla koll på ändringar av enhetskonfiguration och SNMP-fällor. Det kan installeras på Unix, Linux och OS X men det är inte tillgängligt för Windows, vilket kanske är dess största nackdel. Annars är detta ett mycket intressant verktyg som är väl värt att prova.

kommentarer