Jag skulle inte vilja låta för paranoid, även om jagförmodligen gör det, men cyberkriminalitet finns överallt. Varje organisation kan bli målet för hackare som försöker få åtkomst till deras data. Det är därför primordialt att hålla ett öga på saker och se till att vi inte blir offer för dessa dåligt avsedda individer. Den allra första försvarslinjen är en Intrusion Detection System. Värdbaserad system tillämpar deras upptäckt på värdnivå och kommer vanligtvis att upptäcka de flesta intrångsförsök snabbt och meddela dig omedelbart så att du kan avhjälpa situationen. Med så många värdbaserade intrångsdetekteringartillgängliga system, att välja det bästa för din specifika situation kan tyckas vara en utmaning. För att hjälpa dig att se tydligt har vi sammanställt en lista över några av de bästa värdbaserade intrångsdetekteringssystemen.

Innan vi avslöjar de bästa verktygen kommer vi att spårakort och titta på de olika typerna av intrångsdetekteringssystem. Vissa är värdbaserade medan andra är nätverksbaserade. Vi förklarar skillnaderna. Vi diskuterar sedan de olika metoderna för detektering av intrång. Vissa verktyg har ett signaturbaserat tillvägagångssätt medan andra letar efter misstänkta beteenden. De bästa använder en kombination av båda. Innan vi fortsätter kommer vi att förklara skillnaderna mellan intrångsdetekteringssystem och förebyggande av intrångssystem eftersom det är viktigt att förstå vad vi tittar på. Vi är då redo för essensen i det här inlägget, de bästa värdbaserade intrångsdetekteringssystemen.

Två typer av intrångsdetekteringssystem

Det finns i huvudsak två typer av intrångDetektionssystem. Även om deras mål är identiska - att snabbt upptäcka ett intrångsförsök eller misstänkt aktivitet med kan leda till ett intrångsförsök, skiljer de sig på var den här upptäckten utförs. Detta är ett koncept som ofta kallas verkställighetspunkten. Varje typ har fördelar och nackdelar och generellt sett finns det inget samförstånd om vilken man föredrar. Faktum är att den bästa lösningen - eller den säkraste - förmodligen är en som kombinerar båda.

Host Intrusion Detection Systems (HIDS)

Den första typen av intrångsdetekteringssystem,en vi är intresserad av idag, fungerar på värdnivå. Du kanske har gissat det från dess namn. HIDS kontrollerar till exempel olika loggfiler och tidskrifter för tecken på misstänkt aktivitet. Ett annat sätt de upptäcker intrångsförsök är genom att kontrollera viktiga konfigurationsfiler för obehöriga ändringar. De kan också undersöka samma konfigurationsfiler för specifika kända intrångsmönster. Till exempel kan en viss intrångsmetod vara känd för att fungera genom att lägga till en viss parameter till en specifik konfigurationsfil. Ett bra värdbaserat intrångsdetekteringssystem skulle fånga det.

För det mesta installeras HIDS direkt påenheterna de är tänkta att skydda. Du måste installera dem på alla dina datorer. Andra kommer bara att kräva installation av en lokal agent. Vissa gör till och med allt sitt arbete på distans. Oavsett hur de fungerar har bra HIDS en centraliserad konsol där du kan kontrollera applikationen och se dess resultat.

Nätverk för intrångsdetekteringssystem (NIDS)

En annan typ av intrångsdetekteringssystem kallasNätverk för intrångsdetekteringssystem, eller NIDS, arbetar vid nätverkets gräns för att verkställa upptäckten. De använder liknande metoder som värdintrångsdetekteringssystem, som att upptäcka misstänkta aktiviteter och leta efter kända intrångsmönster. Men istället för att titta på loggar och konfigurationsfiler tittar de på nätverkstrafik och undersöker alla anslutningsförfrågningar. Vissa intrångsmetoder utnyttjar kända sårbarheter genom att skicka avsiktligt missbildade paket till värdar, vilket får dem att reagera på ett visst sätt som gör att de kan brytas. Ett nätverkets intrångsdetekteringssystem skulle lätt kunna upptäcka den här typen av försök.

Vissa hävdar att NIDS är bättre än HIDS som deupptäcka attacker innan de ens kommer till dina system. Vissa föredrar dem eftersom de inte kräver något att installeras på varje värd för att effektivt skydda dem. Å andra sidan ger de lite skydd mot insiderattacker som tyvärr inte alls är ovanliga. För att detekteras måste en angripare använda en väg som passerar genom NIDS. Av dessa skäl kommer det bästa skyddet förmodligen från att använda en kombination av båda typerna av verktyg.

Metoder för detektion av intrång

Precis som det finns två typer av intrångdetekteringsverktyg, det finns huvudsakligen två olika metoder som används för att upptäcka intrångsförsök. Upptäckt kan vara signaturbaserat eller det kan vara anomalibaserat. Signaturbaserad intrångsdetektering fungerar genom att analysera data för specifika mönster som har förknippats med intrångsförsök. Detta liknar traditionella virusskyddssystem som bygger på virusdefinitioner. På samma sätt förlitar sig signaturbaserad intrångsdetektering på intrångsignaturer eller -mönster. De jämför data med intrångssignaturer för att identifiera försök. Deras största nackdel är att de inte fungerar förrän rätt signaturer laddas upp i programvaran. Tyvärr sker detta vanligtvis först efter att ett visst antal maskiner har attackerats och utgivare av intrångsunderskrifter har haft tid att publicera nya uppdateringspaket. Vissa leverantörer är ganska snabba medan andra bara kunde reagera några dagar senare.

Anomali-baserad intrångsdetektion, den andrametod, ger bättre skydd mot nolldagars attacker, de som händer innan någon program för intrångsdetektering har haft en chans att skaffa rätt signaturfil. Dessa system letar efter avvikelser istället för att försöka känna igen kända intrångsmönster. Till exempel kan de utlösas om någon försökte komma åt ett system med fel lösenord flera gånger i rad, ett vanligt tecken på en attack för brute force. Alla misstänkta beteenden kan snabbt upptäckas. Varje detekteringsmetod har sina fördelar och nackdelar. Precis som med verktygstyperna är de bästa verktygen de som använder en kombination av signatur och beteendeanalys för bästa skydd.

Upptäckt mot förebyggande - en viktig skillnad

Vi har diskuterat system för detektion av intrångmen många av er kanske har hört talas om system för förebyggande av intrång. Är de två begreppen identiska? Det enkla svaret är nej eftersom de två typerna av verktyg tjänar ett annat syfte. Det finns dock en viss överlappning mellan dem. Som namnet antyder upptäcker intrångsdetekteringssystemet intrångsförsök och misstänkta aktiviteter. När det upptäcker något utlöser det vanligtvis någon form av varning eller avisering. Administratörer måste sedan vidta nödvändiga åtgärder för att stoppa eller blockera intrångsförsöket.

Intrusion Prevention Systems (IPS) är gjorda förstoppa intrång från att hända helt och hållet. Aktiv IPS inkluderar en detekteringskomponent som automatiskt utlöser viss åtgärd när ett intrångsförsök upptäcks. Inbrottsförebyggande kan också vara passivt. Termen kan användas för att hänvisa till allt som görs eller införs som ett sätt att förhindra intrång. Lösenordshårdning kan till exempel betraktas som en åtgärd för förebyggande av intrång.

De bästa verktygen för att upptäcka värd

Vi har sökt på marknaden efter de bästa värdbaseradeintrångsdetekteringssystem. Det vi har för dig är en blandning av äkta HIDS och annan programvara som, även om de inte kallar sig intrångsdetekteringssystem, har en komponent för detektering av intrång eller kan användas för att upptäcka intrångsförsök. Låt oss granska våra bästa val och titta på de bästa funktionerna.

1. SolarWinds Log & Event Manager (Gratis prövning)

Vår första post är från SolarWinds, ett vanligt namninom området nätverksadministrationsverktyg. Företaget har funnits i cirka 20 år och har gett oss några av de bästa verktygen för nätverks- och systemadministration. Det är också välkänt sina många gratisverktyg som tillgodoser vissa specifika behov hos nätverksadministratörer. Två fantastiska exempel på dessa gratisverktyg är Kiwi Syslog Server och Advanced Subnet Calculator.

Låt inte det SolarWinds Log & Event ManagerNamn lurar dig. Det är mycket mer än bara ett logg- och eventhanteringssystem. Många av de avancerade funktionerna i denna produkt lägger den i säkerhetsinformation och evenemangshantering (SIEM). Andra funktioner kvalificerar det som ett intrångsdetekteringssystem och till och med, till en viss grad, som ett system för förebyggande av intrång. Detta verktyg har till exempel korrelering i realtid och korrigering i realtid.

- GRATIS PRÖVNING: SolarWinds Log & Event Manager

- Officiell nedladdningslänk: https://www.solarwinds.com/log-event-manager-software/registration

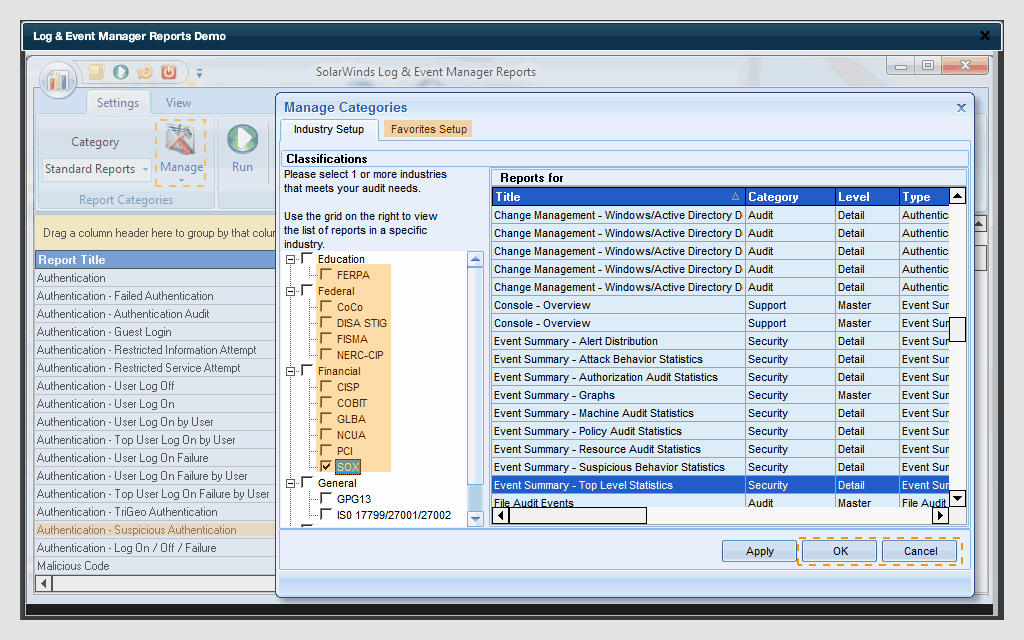

De SolarWinds Log & Event Manager har omedelbar upptäckt av misstänktaktivitet (en IDS-liknande funktionalitet) och automatiserade svar (en IPS-liknande funktionalitet). Det kan också utföra utredningar av säkerhetshändelser och kriminaltekniker för både begränsning och efterlevnad. Tack vare revisionsprövad rapportering kan verktyget också användas för att visa överensstämmelse med bland annat HIPAA, PCI-DSS och SOX. Verktyget har också övervakning av filintegritet och övervakning av USB-enheter, vilket gör det mycket mer till en integrerad säkerhetsplattform än bara ett logg- och eventhanteringssystem.

Prissättning för SolarWinds Log & Event Manager börjar på $ 4585 för upp till 30 övervakade noder. Licenser för upp till 2500 noder kan köpas vilket gör produkten mycket skalbar. Om du vill ta produkten för en testkörning och själv se om den är rätt för dig, finns en gratis full-featured 30-dagars testversion tillgänglig.

2. OSSEC

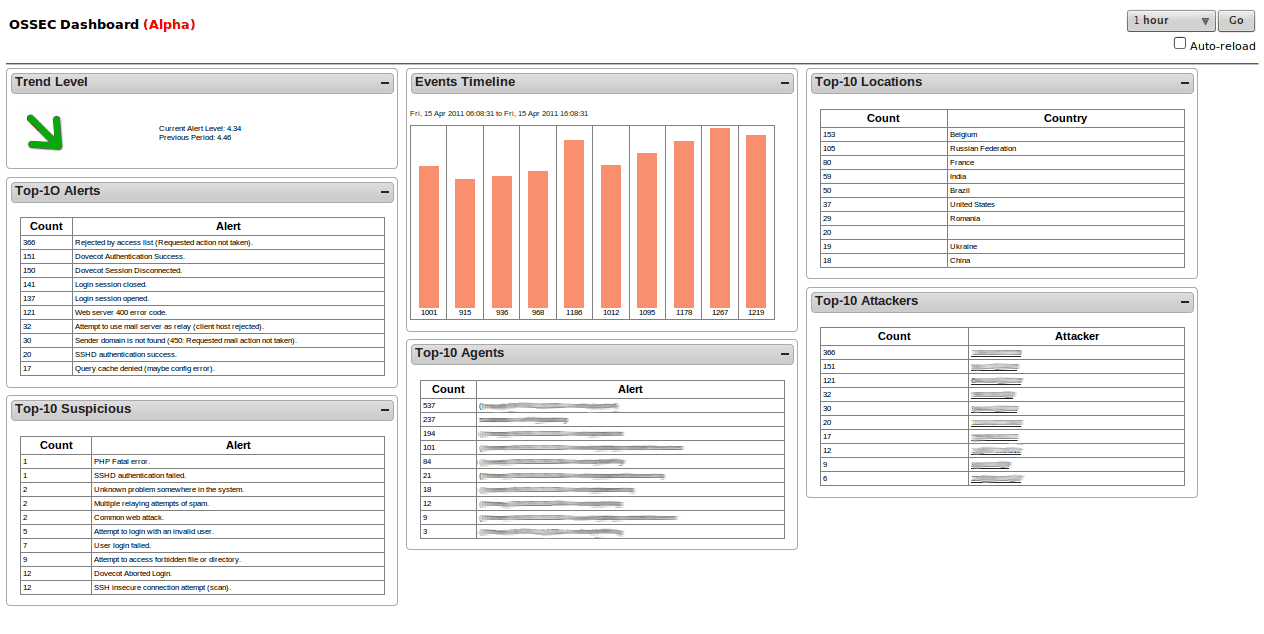

Öppen källkodssäkerhet, eller OSSEC, är överlägset den ledande open-source värdbaseradeintrångsdetekteringssystem. Produkten ägs av Trend Micro, ett av de ledande namnen inom IT-säkerhet och tillverkare av en av de bästa virusskyddssviterna. När den installeras på Unix-liknande operativsystem fokuserar programvaran främst på logg- och konfigurationsfiler. Det skapar kontrollsumma av viktiga filer och validerar dem regelbundet, varnar dig när något udda händer. Det kommer också att övervaka och varna för alla onormala försök att få root-åtkomst. På Windows-värdar håller systemet också ett öga för obehöriga registerändringar som kan vara ett berättande tecken på skadlig aktivitet.

Genom att vara ett värdbaserat intrångsdetekteringssystem, OSSEC måste installeras på varje dator du vill skydda. En centraliserad konsol konsoliderar dock information från varje skyddad dator för enklare hantering. Medan OSSEC konsolen körs bara på Unix-liknande operativsystem,en agent är tillgänglig för att skydda Windows-värdar. Varje upptäckt utlöser en varning som kommer att visas på den centraliserade konsolen medan meddelanden också skickas via e-post.

3. Samhain

Samhain är en annan välkänd fri värdintrusiondetekteringssystem. Dess huvudfunktioner, från en IDS-synvinkel, är filintegritetskontroll och övervakning / analys av loggfil. Men det gör mer än så. Produkten kommer att utföra rootkit-upptäckt, portövervakning, upptäckt av falska SUID-körbara filer och dolda processer. Verktyget var utformat för att övervaka flera värdar som kör olika operativsystem samtidigt som det ger centraliserad loggning och underhåll. I alla fall, Samhain kan också användas som en fristående applikation påen enda dator. Programvaran körs främst på POSIX-system som Unix, Linux eller OS X. Den kan också köras på Windows under Cygwin, ett paket som gör det möjligt att köra POSIX-applikationer på Windows, även om endast övervakningsagentet har testats i den konfigurationen.

En av SamhainDen mest unika funktionen är dess stealth-läge vilketlåter den köras utan att upptäckas av potentiella angripare. Intränare har varit kända för att snabbt döda detekteringsprocesser som de känner igen så snart de kommer in i ett system innan de upptäcks, vilket tillåter dem att bli obemärkt. Samhain använder steganografiska tekniker för att dölja sina processer för andra. Det skyddar dess centrala loggfiler och konfigurationssäkerhetskopior med en PGP-nyckel för att förhindra manipulation.

4. fail2ban

fail2ban är en kostnadsfri och öppen källkodsintrångdetekteringssystem som också har vissa kapaciteter för förebyggande av intrång. Programvaruverktyget övervakar loggfiler för misstänkta aktiviteter och händelser som misslyckade inloggningsförsök, utvärderingssökning osv. Verktygets standardåtgärd, när det upptäcker något misstänkt, är att automatiskt uppdatera de lokala brandväggsreglerna för att blockera IP-adressen till källan skadligt beteende. I verkligheten är detta inte riktigt förebyggande av intrång utan snarare ett system för detektering av intrång med auto-saneringsfunktioner. Det vi just beskrev är verktygets standardåtgärd men alla andra godtyckliga åtgärder - till exempel att skicka e-postmeddelanden - kan också konfigureras, vilket gör att det beter sig som ett mer "klassiskt" intrångsdetekteringssystem.

fail2ban erbjuds med olika förbyggda filter förnågra av de vanligaste tjänsterna som Apache, SSH, FTP, Postfix och många fler. Som vi förklarade förekommer förebyggande genom att modifiera värdens brandväggstabeller. Verktyget kan fungera med Netfilter, IPtables eller hosts.deny-tabellen i TCP Wrapper. Varje filter kan associeras med en eller många åtgärder.

5. MEDHJÄLPARE

De Avancerad intrångsdetekteringsmiljö, eller MEDHJÄLPARE, är ett annat gratis värdintrångsdetekteringssystemDen här fokuserar huvudsakligen på rootkit-detektering och jämförelser av filsignaturer. När du initialt installerar det kommer verktyget att sammanställa en sorts databas med administraturdata från systemets konfigurationsfiler. Denna databas kan sedan användas som en baslinje mot vilken eventuell förändring kan jämföras och så småningom rullas tillbaka om det behövs.

MEDHJÄLPARE använder både signaturbaserad ochanomali-baserade detekteringsscheman. Detta är ett verktyg som körs på begäran och inte planeras eller kontinuerligt körs. I själva verket är detta produktens största nackdel. Men eftersom det är ett kommandoradsverktyg snarare än att vara GUI-baserat, kan ett cron-jobb skapas för att köra det med regelbundna intervall. Om du väljer att köra verktyget ofta - som en gång varje minut - kommer du nästan att få realtidsdata och du har tid att reagera innan något intrångsförsök har gått för långt och orsakat mycket skada.

I sin kärna MEDHJÄLPARE är bara ett datajämförelsesverktyg men med hjälpav några externa schemalagda skript kan det förvandlas till ett riktigt HIDS. Tänk på att detta i huvudsak är ett lokalt verktyg. Det har ingen centraliserad hantering och inga snygga GUI.

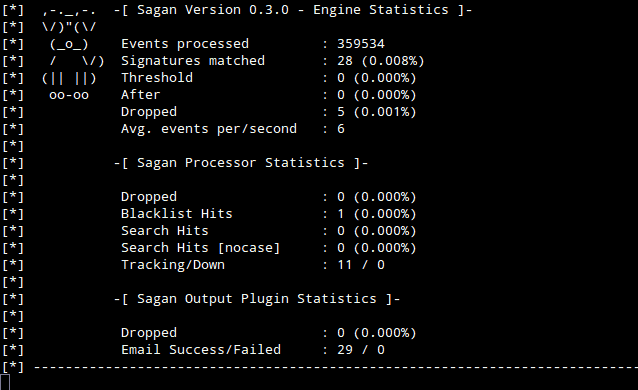

6. Sagan

Senast på vår lista är Sagan, som faktiskt är mer av ett logganalyssystemän ett sant IDS. Det har dock några IDS-liknande funktioner, varför det förtjänar en plats på vår lista. Verktyget tittar lokalt på loggfilerna för systemet där det är installerat, men det kan också interagera med andra verktyg. Det skulle till exempel kunna analysera Snorts loggar och effektivt lägga till Snorts NIDS-funktionalitet till det som i huvudsak är ett HIDS. Det kommer inte bara att interagera med Snort. Sagan kan också interagera med Suricata och det är kompatibelt med flera regelbyggande verktyg som Oinkmaster eller Pulled Pork.

Sagan har också skriptutförande som kangör det till ett system för förebyggande av grovt intrång, förutsatt att du utvecklar några saneringsskript. Även om det här verktyget kanske inte kommer att användas som ditt enda försvar mot intrång, kan det vara en stor del av ett system som kan inkludera många verktyg genom att korrelera händelser från olika källor.

kommentarer