Packet Sniffer, також званий Packet Analyzer абоNetwork Analyzer - це спеціальне програмне забезпечення, яке перехоплює, аналізує та реєструє трафік, що проходить через мережу. У Вікіпедії є краще пояснення того, як працюють сніфери: "Коли потоки даних протікають по мережі, sniffer захоплює кожен пакет і врешті-решт розшифровує та аналізує його вміст відповідно до відповідних RFC або інших специфікацій."

Там багато нюхачів, але WireSharkвважається інструментом аналізу або контролю за мережевою мережею. Це крос-платформний інструмент, розроблений за допомогою сотень мережевих експертів з усього світу. Ви можете використовувати його для усунення несправностей у мережі, розробки програмного забезпечення, моніторингу мережі або просто для навчальних цілей.

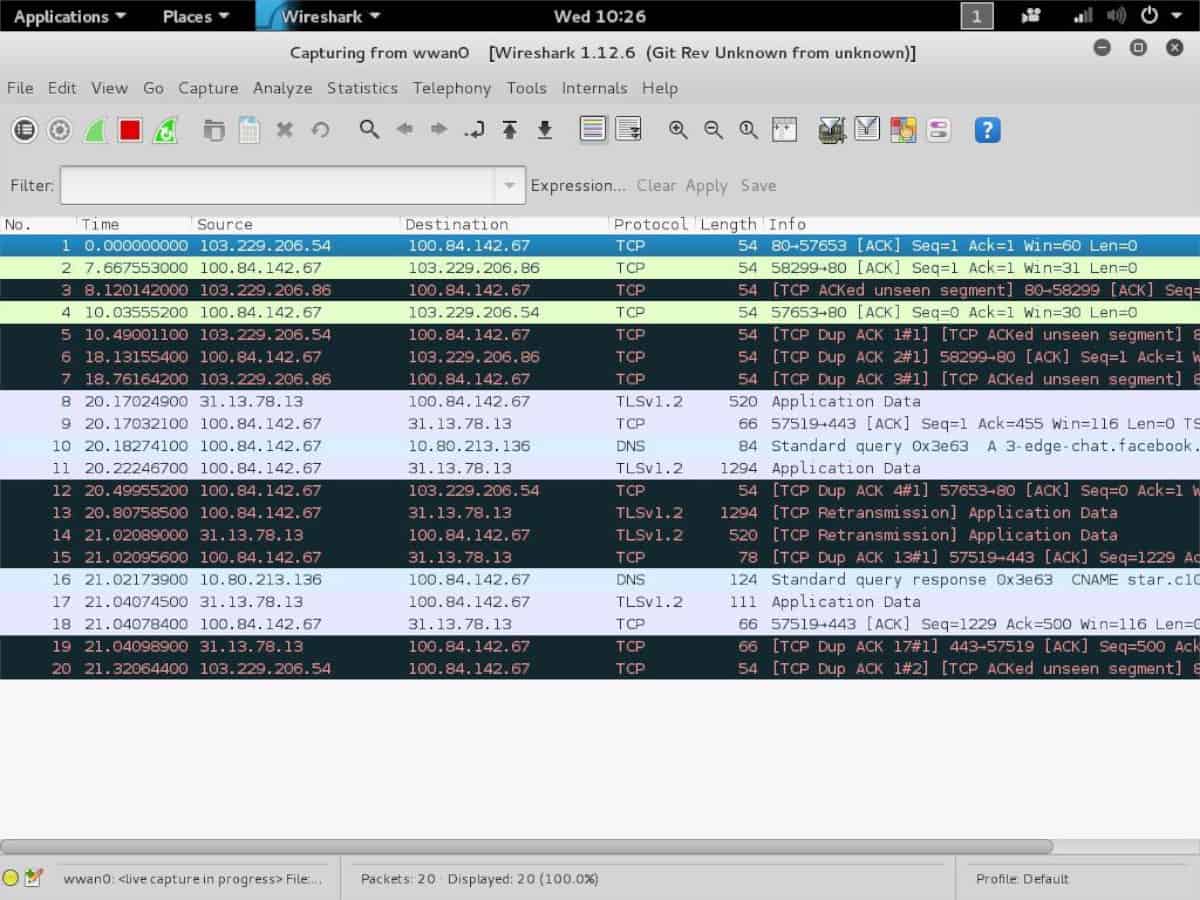

Нижче наводиться приклад WireShark, який працює на Ubuntu Linux.

Клацніть зображення вище, щоб збільшити.

Повний набір функцій включає:

- Глибокий огляд сотень протоколів, а весь час додається більше

- Зйомка в реальному часі та офлайн-аналіз

- Стандартний трипанельний браузер пакетів

- Мультиплатформа: працює в ОС Windows, Linux, OS X, Solaris, FreeBSD, NetBSD та багатьох інших

- Захоплені мережеві дані можна переглядати через GUI або через утиліту TShark у режимі TTY

- Найпотужніші фільтри дисплея в галузі

- Багатий аналіз VoIP

- Читання / запис багатьох різних форматів захоплення файлів: tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (стиснутий і нестиснений), Sniffer® Pro та NetXray®, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN / Аналізатор локальної мережі, Shomiti / Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek / TokenPeek / AiroPeek та багато інших

- Файли захоплення, стиснуті за допомогою gzip, можуть бути декомпресовані під час руху

- Живі дані можна читати з Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI та інших (залежно від вашої платформи)

- Підтримка дешифрування для багатьох протоколів, включаючи IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP та WPA / WPA2

- Правила фарбування можна застосувати до списку пакетів для швидкого, інтуїтивного аналізу

- Вихід може бути експортований у XML, PostScript®, CSV або звичайний текст

Насолоджуйтесь!

Коментарі