Wireshark, який раніше був відомий як Етеровий, існує вже 20 років. Якщо не найкраще, це, безумовно, найпопулярніший інструмент для нюхання мережі. Щоразу, коли виникає потреба в аналізі пакетів, це найчастіше інструмент "перехід до" більшості адміністраторів. Однак, як добре Wireshark може бути, існує багато альтернативних варіантів. Хтось із вас може задатися питанням, у чому справа Wireshark це могло б виправдати його заміну. Якщо чесно, то тут нічого поганого немає Wireshark а якщо ви вже щасливий користувач, я не бачупричина, чому вам потрібно змінити. З іншого боку, якщо ви не новачок на сцені, може бути корисною ознайомитись із наявними, перш ніж вибрати рішення. Щоб допомогти вам, ми зібрали цей список найкращих Wireshark альтернативи.

Ми розпочнемо наше дослідження, ознайомившись Wireshark. Зрештою, якщо ми хочемо запропонувати альтернативи,ми можемо хоч трохи познайомитися з продуктом. Потім ми коротко обговоримо, що таке нюхачі пакетів або мережеві аналізатори, як їх часто називають. Оскільки нюхаючі пакети можуть бути досить складними, ми потім витрачатимемо деякий час на обговорення способів їх використання. Це аж ніяк не повний підручник, але він повинен дати вам достатню довідкову інформацію, щоб краще оцінити майбутні відгуки про товар. Якщо говорити про відгуки про продукцію, то це наступне: Ми визначили кілька продуктів дуже різних типів, які можуть стати хорошою альтернативою Wireshark, і ми представимо найкращі характеристики кожного з них.

Про Wireshark

До цього Wireshark, на ринку був, по суті, один нюховий пакет, який влучно називали Sniffer. Це був чудовий продукт, який постраждав відодин головний недолік, його ціна. Ще в кінці 90-х продукт коштував близько 1500 доларів, що більше, ніж багато хто міг собі дозволити. Це спонукало до розвитку Етеровий як безкоштовний sniffer пакету з відкритим кодом випускника UMKC імені Джеральд Гребінець хто досі є основним обслуговуючим персоналом Wireshark двадцять років потому Поговоріть про серйозні зобов'язання.

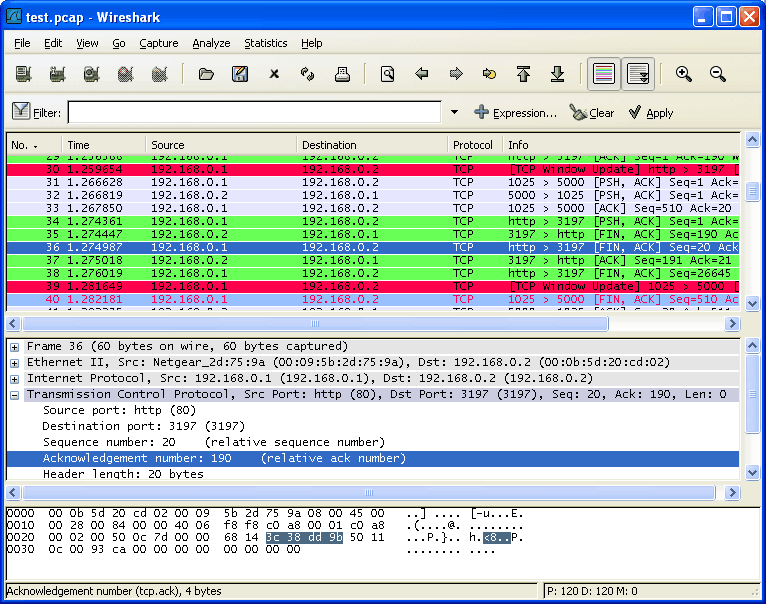

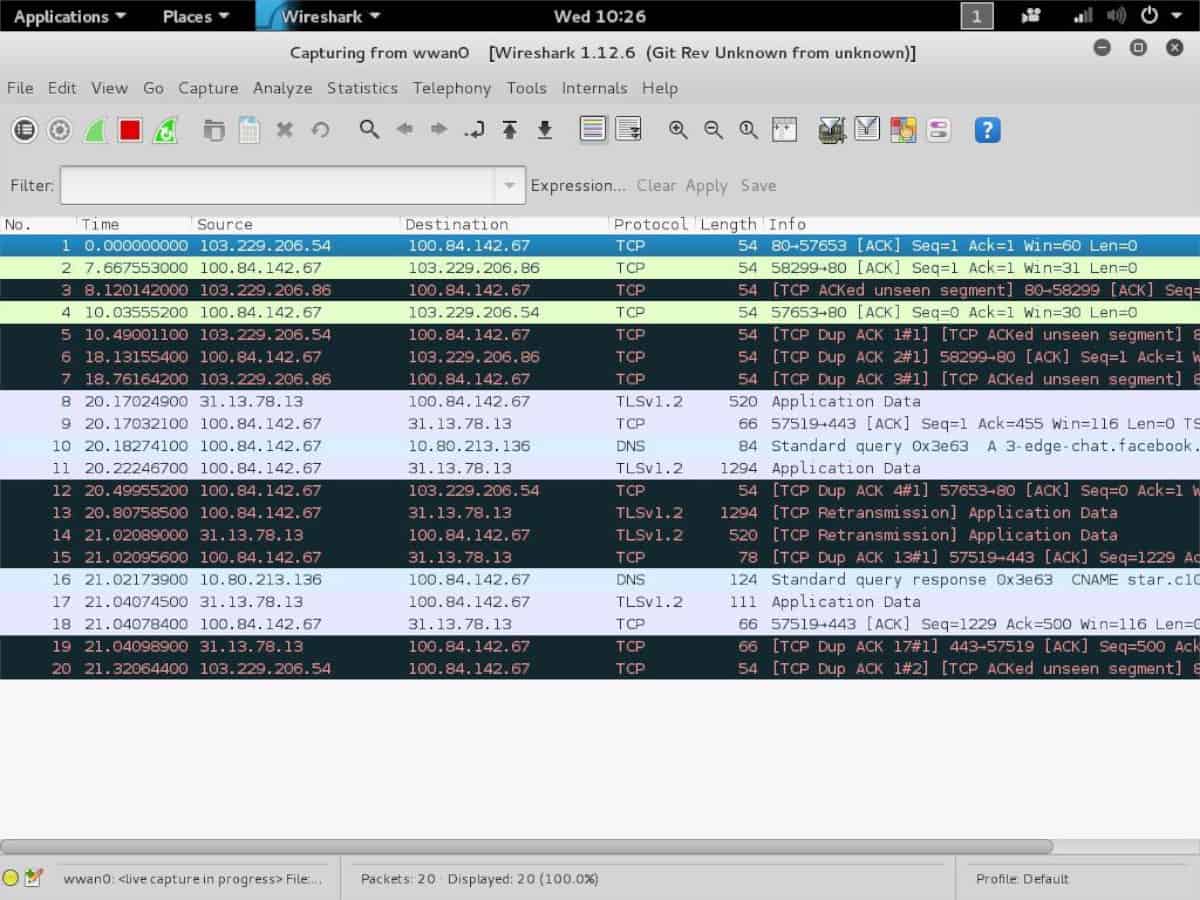

Сьогодні Wireshark стала ПОСИМАННЯМИ у сніфтерах пакетів. Це стандарт де-факто, і більшість інших інструментів, як правило, його наслідують. Wireshark по суті робить дві речі. По-перше, він фіксує весь трафік, який він бачить на своєму інтерфейсі. Але це на цьому не зупиняється, продукт також має досить потужні можливості аналізу. Можливості аналізу інструменту настільки хороші, що не рідкість користувачі використовують інші інструменти для збору пакетів і роблять аналіз за допомогою Wireshark. Це такий поширений спосіб використання Wireshark що після запуску вам буде запропоновано або відкрити існуючий файл захоплення, або почати захоплення трафіку. Ще одна сила Wireshark - це всі фільтри, до яких він входить, які дозволяють зробити нуль саме тим, хто вас цікавить.

Про інструменти мережевого аналізу

Хоча питання було відкрите для обговореннядеякий час, заради цієї статті, ми будемо вважати, що терміни "sniffer пакетів" та "мережевий аналізатор" є одними і тими ж. Деякі будуть стверджувати, що це дві різні концепції, і, хоча вони можуть бути правильними, ми розглянемо їх разом, хоча б заради простоти. Зрештою, незважаючи на те, що вони можуть діяти по-різному, але чи дійсно вони? - вони служать подібній меті.

Пакетні снайпери по суті роблять три речі. По-перше, вони захоплюють усі пакети даних під час входу або виходу з мережевого інтерфейсу. По-друге, вони необов'язково застосовують фільтри, щоб ігнорувати деякі пакети та зберігати інші на диску. Потім вони виконують певну форму аналізу захоплених даних. Саме в цій останній функції є більшість відмінностей між продуктами.

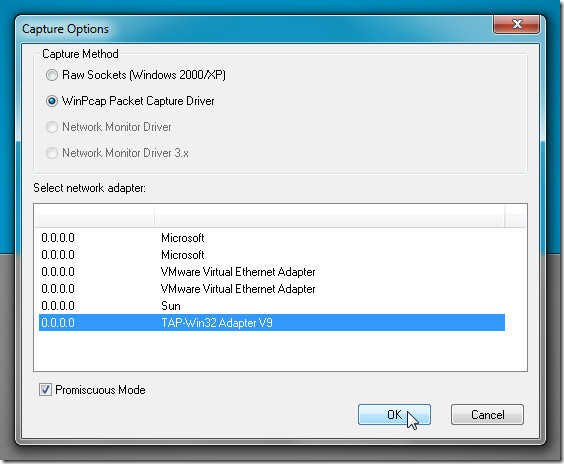

Більшість sniffers пакетів покладаються на зовнішній модульдля фактичного захоплення пакетів даних. Найпоширенішими є libpcap в системах Unix / Linux та Winpcap в Windows. Тим не менше, вам не доведеться встановлювати ці інструменти, оскільки вони, як правило, встановлюються встановниками пакета sniffer.

Ще одна важлива річ, яку потрібно знати, - це як добреі корисні, як вони, Packet Sniffers не зроблять все за вас. Вони просто інструменти. Ви можете вважати їх молотком, який просто не заведе цвяха сам по собі. Вам потрібно переконатися, що ви навчитесь найкращим чином використовувати кожен інструмент. Снайпер пакету дозволить вам проаналізувати трафік, який він фіксує, але саме ви переконаєтесь, що він фіксує потрібні дані та використовувати їх на вашу користь. Там було написано цілі книги про використання інструментів захоплення пакетів. Я одного разу пройшов триденний курс з цього питання.

Використання Pani Sniffer

Як ми нещодавно заявили, сніффер для пакетів будезахоплення та аналіз трафіку. Тому, якщо ви намагаєтеся вирішити певну проблему - типовий спосіб використання такого інструменту, перше, що вам потрібно зробити, це переконатися, що трафік, який ви захоплюєте, є правильним трафіком. Уявіть випадок, коли кожен користувач даної програми скаржиться, що це повільно. У такій ситуації найкращим варіантом може стати захоплення трафіку на мережевому інтерфейсі сервера додатків, оскільки, схоже, це впливає на кожного користувача. Тоді ви можете зрозуміти, що запити надходять зазвичай на сервер, але для надсилання відповіді потрібен тривалий час. Це вказуватиме на затримку на сервері, а не на мережеві проблеми.

З іншого боку, якщо ви бачите серверсвоєчасно реагуючи на запити, це може означати, що проблема знаходиться десь у мережі між клієнтом та сервером. Потім ви перенесіть ваш сніпфер пакетів одним стрибком ближче до клієнта і побачите, чи відповіді затримуються. Якщо ні, то ви переходите більше хоп ближче до клієнта тощо, і так далі. Ви зрештою дістанетесь до місця, де трапляються затримки. І як тільки ви визначили місце проблеми, ви ще один великий крок ближче до її вирішення.

Давайте подивимось, як нам вдається захопити пакети наконкретна точка мережі. Один з простих способів досягнення цього - скористатися функцією більшості мережевих комутаторів, що називається дзеркальним відображенням або реплікацією. Цей параметр конфігурації буде реплікувати весь трафік у конкретному порту комутатора і на інший порт того ж комутатора. Наприклад, якщо ваш сервер підключений до порту 15 комутатора і доступний порт 23 цього ж комутатора. Ви підключаєте ваш sniffer пакетів до порту 23 і налаштовуєте комутатор для реплікації всього трафіку на порт і з порта 15 на порт 23.

Найкращі альтернативи Wireshark

Тепер, коли ви краще зрозумієте, що Wireshark та інші сніфери пакетів та мережеві аналізаториє, давайте подивимося, які існують альтернативні продукти У нашому списку входить поєднання інструментів командного рядка та графічного інтерфейсу, а також інструментів, що працюють на різних операційних системах.

1. Інструмент глибокого огляду та аналізу SolarWinds з глибоким пакетом (БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД)

Сонячні вітри добре відомий своїми сучасними інструментами управління мережею. Компанія існує близько 20 років і принесла нам кілька чудових інструментів. Її флагманський продукт називався Монітор продуктивності мережі SolarWinds більшість визнається одним з найкращих інструментів контролю пропускної здатності мережі. Сонячні вітри також відомий тим, що створює кілька чудових безкоштовних інструментів, кожен з яких відповідає конкретним потребам мережевих адміністраторів. Два приклади цих інструментів - це SolarWinds TFTP-сервер і Розширений калькулятор підмережі.

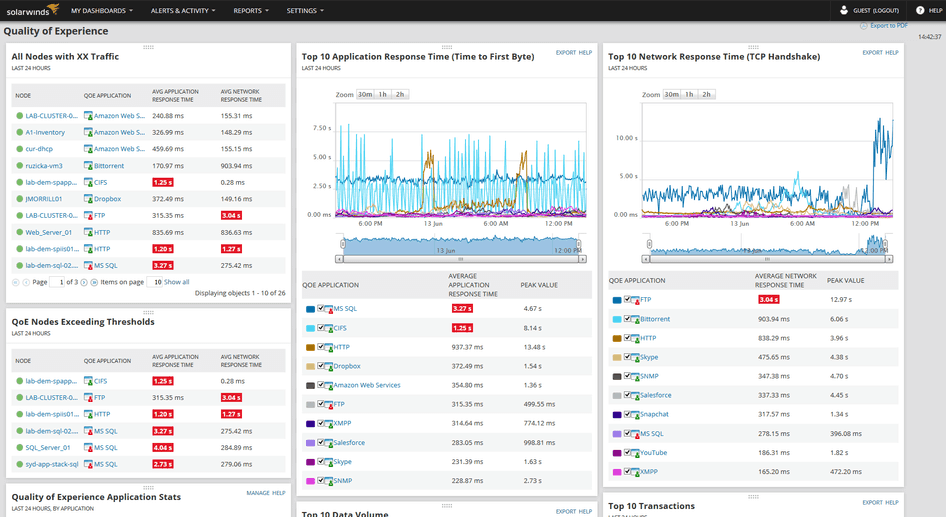

Як потенційна альтернатива Wireshark- і, можливо, найкраща альтернатива, оскільки це такий інший інструмент -Сонячні вітри пропонує Інструмент глибокого огляду та аналізу пакетів. Він поставляється як складова частини Монітор продуктивності мережі SolarWinds. Його функція сильно відрізняється від більш "традиційних" пакетних нюхачів, хоча і служить подібній меті.

- Безкоштовний пробний період: Монітор продуктивності мережі SolarWinds

- Офіційне посилання для завантаження: https://www.solarwinds.com/network-performance-monitor/registration

The Інструмент глибокого огляду та аналізу пакетів не є ні сніфером пакетів, ні мережеюАналізатор, але він допоможе вам знайти та усунути причину затримок у мережі, визначити пошкоджені програми та визначити, чи спричинена повільність мережею чи програмою. Оскільки він виконує аналогічну ціль, як і Wireshark, ми вважали, що заслуговує на те, щоб бути у цьому списку. Інструмент використовуватиме методи глибокого огляду пакетів для обчислення часу відгуку для понад дванадцяти сотень застосувань. Він також класифікує мережевий трафік за категоріями (наприклад, бізнес проти соціальних) та рівнем ризику. Це може допомогти визначити некомерційний трафік, який може бути корисним від фільтрації чи якимось чином контролюється чи усувається.

The Інструмент глибокого огляду та аналізу пакетів є невід'ємною складовою Мережевий монітор виконання або НПМ як його часто називають, що саме по собі євражаючий фрагмент програмного забезпечення з такою кількістю компонентів, що про нього можна було написати цілу статтю. Це повне рішення щодо моніторингу мережі, що поєднує в собі деякі найкращі технології, такі як SNMP та глибока перевірка пакетів, щоб надати якомога більше інформації про стан вашої мережі.

Ціни на Монітор продуктивності мережі SolarWinds який включає Інструмент глибокого огляду та аналізу пакетів починати з $ 2 955 для до 100 елементів, що відстежуютьсяі збільшується відповідно до кількості контрольованих елементів. Інструмент має 30-денну безкоштовну пробну версію, щоб ви могли переконатися, що він справді відповідає вашим потребам, перш ніж взяти на себе його придбання.

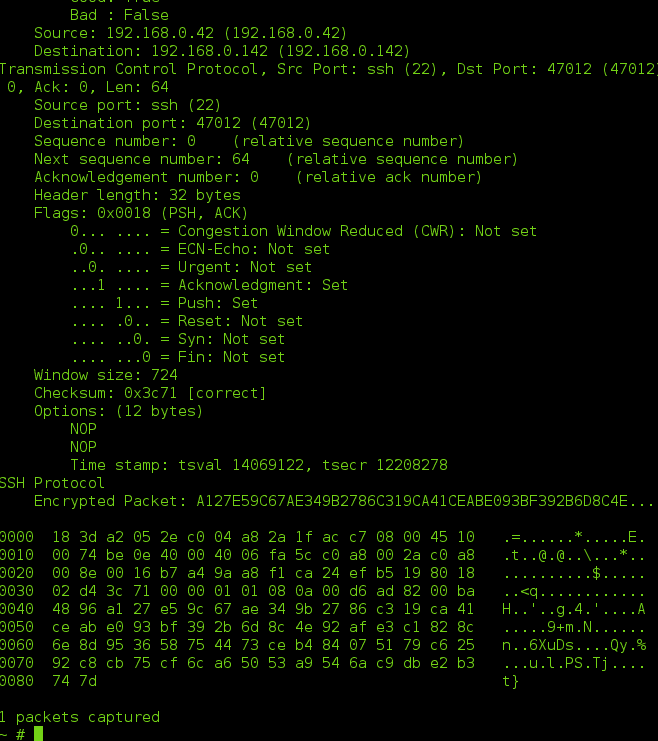

2. tcpdump

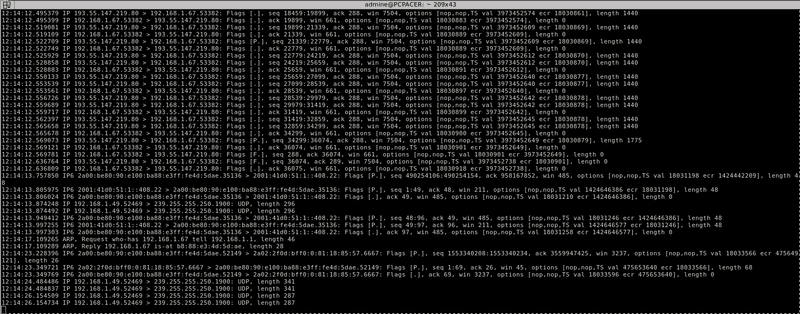

Tcpdump це, мабуть, оригінальний sniffer пакетів. Він був створений ще в 1987 році. Це було більше десяти років Wireshark і навіть перед Снайфером. З часу свого первинного випуску інструмент підтримувався та вдосконалювався, але він залишається незмінним. Спосіб використання інструменту не змінився сильно за допомогою його еволюції. Він доступний для установки практично на будь-якій операційній системі, схожій на Unix, і став фактичним стандартом для швидкого інструменту для збору пакетів. Як і більшість подібних продуктів на * nix платформах, tcpdump використовує бібліотеку libpcap для фактичного захоплення пакету.

Операція за замовчуванням для tcpdump порівняно просто. Він фіксує весь трафік на заданому інтерфейсі і «скидає» його - звідси і його назву - на екран. Будучи стандартним інструментом * nix, ви можете передавати висновок у файл захоплення, який потрібно проаналізувати пізніше, використовуючи вибраний вами інструмент аналізу. Насправді, не рідкість у користувачів трапляється трафік за допомогою tcpdump для подальшого аналізу в Wireshark. Один з ключів до tcpdumpСила та корисність - це можливістьзастосуйте фільтри та / або передайте його вихід у програму grep - ще одна поширена утиліта командного рядка * nix - для подальшої фільтрації. Хтось, що освоює tcpdump, grep та командну оболонку, може отримати його для того, щоб точно захопити правильний трафік для будь-якої задачі налагодження.

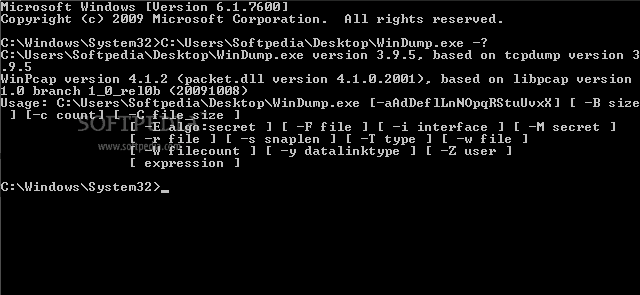

3. Windump

Коротко, Windump є портом tcpdump на платформу Windows. Як такий, він поводиться приблизно так само. Це означає, що вона приносить значну частину функціональності tcpdump для комп'ютерів під керуванням Windows. Windump може бути додатком для Windows, але не очікуйте привабливого графічного інтерфейсу. Це дійсно tcpdump в Windows, і як таке, це лише утиліта командного рядка.

Використання Windump в основному те саме, що використовувати його * nix аналог. Параметри командного рядка приблизно однакові, а результати також майже однакові. Як і tcpdump, вихід з Windump також можна зберегти у файл для подальшого аналізу за допомогою стороннього інструменту. Однак grep зазвичай не доступний на комп'ютері Windows, тим самим обмежуючи фільтруючі можливості інструменту.

Ще одна важлива відмінність tcpdump від Windump це те, що легко доступне в сховищі пакетів операційної системи. Вам доведеться завантажити програмне забезпечення з Windump веб-сайт. Він поставляється як виконуваний файл і не потребує встановлення. Таким чином, це портативний інструмент, який можна запустити з USB-ключа. Однак так само, як tcpdump використовує бібліотеку libpcap, Windump використовує Winpcap, який потрібно окремо завантажити та встановити.

4. Цхарк

Ви можете придумати Цхарк як перехрестя між tcpdump та Wireshark але насправді це, більш-менш, версія командного рядка Wireshark. Це від того самого розробника, що і Wireshark. Цхарк має схожість з tcpdump тим, що це інструмент лише командного рядка. Але це також як Wireshark оскільки він не буде просто захоплювати трафік. Він також має такі ж потужні можливості аналізу, як і Wireshark і використовує однотипний тип фільтрації. Тому він може швидко ізолювати точний трафік, який потрібно проаналізувати.

Цхарк одначе викликає одне питання. Чому хтось хоче версію командного рядка Wireshark? Чому б не просто використовувати Wireshark? Більшість адміністраторів - насправді, більшість людейпогоджуєтесь, що загалом кажучи, інструменти з графічним інтерфейсом користувача часто простіші у використанні та навчанні та більш інтуїтивні та зручні для користувачів. Зрештою, чи не тому графічні операційні системи стали настільки популярними? Основна причина, чому хтось обрав би Цхарк над Wireshark це коли вони просто хочуть зробити швидке захопленнябезпосередньо на сервері для усунення несправностей. І якщо ви підозрюєте про проблеми з продуктивністю на сервері, можливо, ви хочете скористатися інструментом, що не є графічним інтерфейсом, оскільки це може зменшити податок на ресурси.

5. Мережний майнер

Мережний майнер - це більше криміналістичний інструмент, ніж снайпер пакетуабо мережевий аналізатор. Цей інструмент слід за потоком TCP і може відновити всю розмову. Це справді потужний інструмент для глибокого аналізу трафіку, хоч і той, який важко освоїти. Інструмент може працювати в автономному режимі, куди можна імпортувати файл захоплення - можливо, створений за допомогою одного з інших інструментів, що переглядаються - і дозволити Мережний майнер спрацюй свою магію. Зважаючи на те, що програмне забезпечення працює лише в Windows, можливість роботи з файлами захоплення, безумовно, є плюсом. Наприклад, ви можете використовувати tcpdump в Linux, щоб захопити деякий трафік і Network Miner в Windows для його аналізу.

Мережний майнер доступний у безкоштовній версії, але для більшогорозширені функції, такі як геолокація на основі IP-адреси та сценарії, вам потрібно буде придбати професійну ліцензію, яка коштуватиме вам 900 доларів. Ще одна вдосконалена функція професійної версії - можливість декодування та відтворення VoIP-дзвінків.

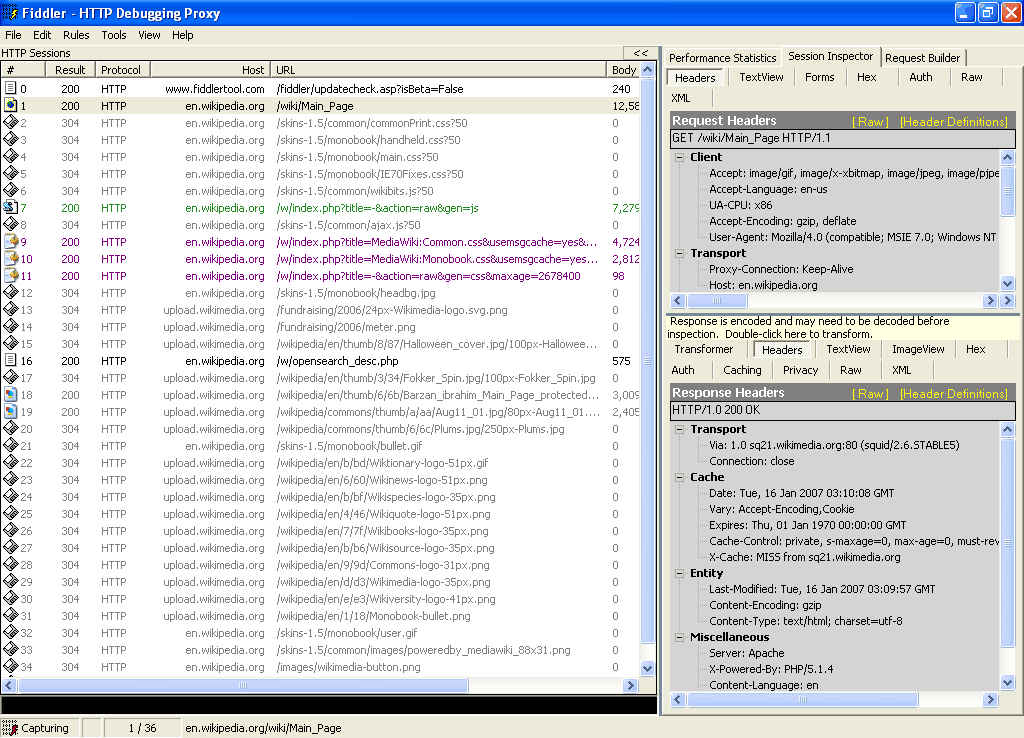

6. Фіддлер

Деякі наші читачі - зокрема, більш обізнані - спробують це стверджувати Фіддлер, наш останній запис, не є ні нюхачем пакетів, німережевий аналізатор. Якщо чесно, вони можуть бути правильними, але все-таки ми вважаємо, що слід включити цей інструмент до нашого списку, оскільки він може бути дуже корисним у кількох різних ситуаціях.

Перш за все, давайте розберемо все, Фіддлер насправді буде захоплювати трафік. Однак він не забирає жодного трафіку. Він працюватиме лише з трафіком HTTP. Незважаючи на це обмеження, якщо врахувати, що сьогодні багато програм застосовано на веб-основі або використовують протокол HTTP у фоновому режимі, легко зрозуміти, наскільки цінним може бути такий інструмент. Оскільки інструмент залучає не лише трафік браузера, але й майже будь-який HTTP, він може бути дуже корисним для усунення неполадок різних типів додатків.

Основна перевага подібного інструменту Фіддлер над "справжнім" сніфером пакетів, як Wireshark, єщо він був побудований для «розуміння» трафіку HTTP. Наприклад, ви знайдете файли cookie та сертифікати. Він також знайде фактичні дані, що надходять із додатків на основі HTTP. Фіддлер безкоштовна і доступна лише для Windows. Однак бета-версії для OS X та Linux (використовуючи рамки Mono) можна завантажити.

Коментарі