Усі хочуть утримати зловмисників поза своїмибудинок. Так само - і з подібних причин адміністратори мережі прагнуть уникнути зловмисників поза мережами, якими вони керують. Одним з найважливіших активів багатьох сьогоднішніх організацій є їх дані. Настільки важливо, що багато недоброзичливців намагаються вкрасти ці дані. Вони роблять це, використовуючи широкий набір методів отримання несанкціонованого доступу до мереж і систем. Кількість таких атак, здається, останнім часом експоненціально зросла, і, як реакція, вводяться системи для їх запобігання. Ці системи називаються системами запобігання вторгнень або IPS. Сьогодні ми переглядаємо найкращі системи запобігання вторгнень, які ми могли знайти.

Почнемо ми, намагаючись краще визначити, щоПрофілактика вторгнень є. Звичайно, це означає, що ми також визначимо, що таке вторгнення. Потім ми вивчимо різні методи виявлення, які зазвичай використовуються, і які заходи з виправлення вживаються після виявлення. Потім ми коротко поговоримо про пасивну профілактику вторгнень. Це статичні заходи, які можуть бути застосовані, які можуть різко зменшити кількість спроб вторгнення. Ви можете бути здивовані, дізнавшись, що деякі з них не мають нічого спільного з комп'ютерами. Тільки тоді ми, зі всіма нами на одній сторінці, зможемо нарешті переглянути деякі найкращі системи запобігання вторгнень.

Профілактика вторгнень - що це все?

Роки тому віруси були майже єдинимипроблеми системних адміністраторів. Віруси дійшли до того, що вони були настільки поширені, що галузь відреагувала, розробивши засоби захисту від вірусів. Сьогодні жоден серйозний користувач з розумом не подумає запустити комп'ютер без захисту від вірусів. Хоча ми більше не чуємо багато вірусів, новою загрозою є вторгнення - або несанкціонований доступ до ваших даних зловмисними користувачами. Оскільки дані часто є найважливішим активом організації, корпоративні мережі стали об'єктом ненавмисних хакерів, які будуть надто довго отримувати доступ до даних. Так само, як програмне забезпечення для захисту від вірусів було відповіддю на розповсюдження вірусів, Система запобігання вторгнень - це відповідь на напади зловмисників.

Системи запобігання вторгненням по суті роблять дваречі. По-перше, вони виявляють спроби вторгнення, а коли виявляють будь-які підозрілі дії, використовують різні методи, щоб зупинити або заблокувати його. Є два різні способи виявлення спроб вторгнення. Визначення на основі підписів працює за допомогою аналізу мережевого трафіку та даних та пошуку конкретних зразків, пов’язаних із спробами вторгнення. Це схоже на традиційні системи захисту від вірусів, які спираються на визначення вірусів. Визначення вторгнення на основі підпису покладається на підписи або шаблони вторгнення. Основним недоліком цього способу виявлення є те, що для його завантаження в програмне забезпечення потрібні відповідні підписи. А при новому методі атаки зазвичай виникає затримка перед оновленням підписів атаки. Деякі постачальники дуже швидко надають оновлені підписи атаки, а інші набагато повільніше. Як часто і як швидко підписуються підписи, важливий фактор, який слід враховувати при виборі постачальника.

Виявлення на основі аномалії забезпечує кращий захистпроти атак з нульовим днем, ті, що трапляються перед підписами виявлення, мали шанс бути оновленими. Процес шукає аномалії замість спроб розпізнати відомі схеми вторгнення. Наприклад, це може спрацювати, якби хтось кілька разів поспіль намагався отримати доступ до системи з неправильним паролем, що є загальною ознакою нападу грубої сили. Це лише приклад, і зазвичай є сотні різних підозрілих дій, які можуть викликати ці системи. Обидва способи виявлення мають свої переваги та недоліки. Найкращі інструменти - це ті, які використовують комбінацію аналізу підписів та поведінки для найкращого захисту.

Виявлення спроби вторгнення є першою частиноюзапобігання їм. Після виявлення систем запобігання вторгнень активно працюють над припиненням виявленої діяльності. Цими системами можна вжити декількох різних заходів з виправлення. Наприклад, вони можуть призупинити або іншим чином дезактивувати облікові записи користувачів. Ще одна типова дія - блокування вихідної IP-адреси атаки або зміна правил брандмауера. Якщо зловмисна діяльність походить від конкретного процесу, система запобігання може вбити процес. Запуск певного процесу захисту - це ще одна поширена реакція, і, в гірших випадках, цілі системи можуть бути вимкнені, щоб обмежити потенційні пошкодження. Ще одне важливе завдання системи запобігання вторгнень - попереджати адміністраторів, записувати події та повідомляти про підозрілі дії.

Заходи щодо запобігання пасивному вторгненню

У той час як системи запобігання вторгнень можуть захищативи проти численних видів нападів, нічого не перемагає хороших, старомодних пасивних заходів профілактики вторгнень. Наприклад, встановлення надійних паролів - це відмінний спосіб захисту від багатьох вторгнень. Ще одним простим заходом захисту є зміна паролів обладнання за замовчуванням. Хоча він і зустрічається рідше в корпоративних мережах, хоча це не чутно, я бачив лише занадто часто Інтернет-шлюзи, які все ще мали свій адміністративний пароль за замовчуванням. Щодо теми паролів, старіння пароля - це ще один конкретний крок, який можна зробити для зменшення спроб вторгнення. Будь-який пароль, навіть найкращий, врешті-решт може бути зламаний з урахуванням достатнього часу. Старіння пароля гарантує, що паролі будуть змінені, перш ніж вони були зламані.

Були лише приклади того, що можна зробитипасивно запобігати вторгненням. Ми могли б написати цілий пост про те, які пасивні заходи можна вжити, але це не є нашою метою сьогодні. Наша мета - замість цього представити деякі найкращі активні системи запобігання вторгнень.

Кращі системи запобігання вторгнень

Наш список містить сукупність різних інструментів, які можнавикористовувати для захисту від спроб вторгнення. Більшість включених інструментів - це справжні системи запобігання вторгнень, але ми також включаємо інструменти, які, хоча і не продаються як такі, можуть бути використані для запобігання вторгненням. Наш перший запис - один із таких прикладів. Пам’ятайте, що, більш ніж що-небудь, ваш вибір того, який інструмент використовувати, повинен орієнтуватися на ваші конкретні потреби. Отже, давайте подивимося, що може запропонувати кожен із наших найпопулярніших інструментів.

1. Журнал SolarWinds & Менеджер подій (БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД)

SolarWinds - відоме ім’я в мережіадміністрація. Він користується надійною репутацією в створенні одних з найкращих інструментів мережевого та системного адміністрування. Своїм флагманським продуктом мережевий монітор ефективності стабільно забиває серед найкращих доступних інструментів контролю пропускної здатності мережі. SolarWinds також славиться багатьма безкоштовними інструментами, кожен з яких відповідає конкретним потребам мережевих адміністраторів. Сервер Kiwi Syslog або TFTP-сервер SolarWinds - це два чудових приклади цих безкоштовних інструментів.

Не пускайте Журнал SolarWinds & Менеджер подійЗвати тебе дурнем. На це набагато більше, ніж на очі. Деякі вдосконалені функції цього продукту відносять його до системи виявлення та запобігання вторгнень, інші ж відносять його до діапазону інформації про безпеку та управління подіями (SIEM). Наприклад, інструмент містить кореляцію подій у реальному часі та виправлення в реальному часі.

- БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД: Журнал SolarWinds & Менеджер подій

- Офіційне посилання для завантаження: https://www.solarwinds.com/log-event-manager-software/registration

The Журнал SolarWinds & Менеджер подій може похвалитися миттєвим виявленням підозрілихактивність (функція виявлення вторгнень) та автоматизовані реакції (функція запобігання вторгнень). Цей інструмент також може використовуватися для розслідування подій безпеки та криміналістики. Його можна використовувати для пом'якшення та дотримання норм. Інструмент містить перевірену аудитом звітність, яка також може бути використана для демонстрації відповідності різним регуляторним структурам, таким як HIPAA, PCI-DSS та SOX. Інструмент також має моніторинг цілісності файлів та моніторинг USB-пристроїв. Усі вдосконалені функції програмного забезпечення роблять його більш інтегрованою платформою безпеки, а не просто системою управління журналом та подіями, що її ім’я призведе до того, що ви повірите.

Особливості запобігання вторгнень Журнал SolarWinds & Менеджер подій працює, реалізуючи дії під назвою АктивніВідповіді, коли виявляються загрози. Різні відповіді можуть бути пов'язані з конкретними сповіщеннями. Наприклад, система може записувати в таблиці брандмауера, щоб блокувати мережевий доступ до вихідної ІР-адреси, яка була визначена як підозріла діяльність. Інструмент також може призупиняти облікові записи користувачів, зупиняти або запускати процеси та закривати системи. Ви згадаєте, як саме такі дії з виправлення ми визначали раніше.

Ціноутворення на Журнал SolarWinds & Менеджер подій змінюється залежно від кількості контрольованих вузлів. Ціни починаються від 4585 доларів за до 30 моніторизованих вузлів, а ліцензії на до 2500 вузлів можна придбати, що робить продукт високомасштабним. Якщо ви хочете взяти продукт на пробний пробіг і переконатися, чи правильно він для вас, доступна безкоштовна повнофункціональна 30-денна пробна версія.

2. Сплин

Сплин ймовірно, одна з найпопулярніших систем запобігання вторгнень. Він доступний у кількох різних виданнях із різними наборами функцій. Splunk Enterprise Security–Або Splunk ES, як його часто називають - це те, що потрібно для справжньої профілактики вторгнень. Програмне забезпечення в режимі реального часу відстежує дані вашої системи, шукаючи вразливості та ознаки аномальної активності.

Відповідь безпеки є одним із сильних продуктівпідходить і що робить його системою запобігання вторгнень. Він використовує те, що виробник називає рамкою адаптивного реагування (ARF). Він інтегрується з обладнанням понад 55 постачальників безпеки і може виконувати автоматизовану відповідь, прискорюючи ручні завдання. Ця комбінація, якщо автоматичне відновлення та ручне втручання можуть дати вам найкращі шанси на швидке отримання переваги. Інструмент має простий і незайманий користувальницький інтерфейс, завдяки чому вигідне рішення. Інші цікаві функції захисту включають в себе функцію "Notables", яка показує налаштовані користувачем сповіщення, та "Слідчий майновий актив" для позначення шкідливих дій та запобігання подальшим проблемам.

Splunk Enterprise SecurityІнформація про ціни недоступна. Вам потрібно буде зв’язатися з продажами Splunk, щоб отримати детальну пропозицію. Це чудовий продукт, для якого доступна безкоштовна пробна версія.

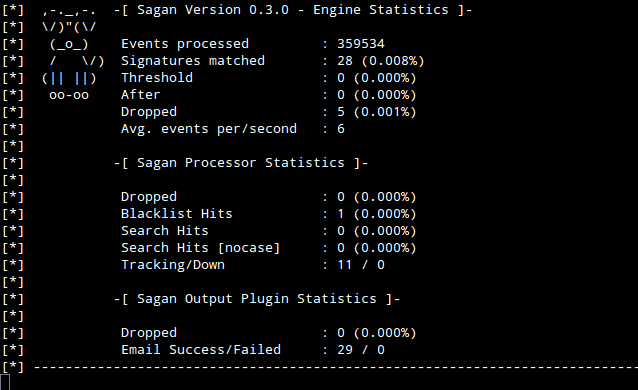

3. Саган

Саган це в основному безкоштовна система виявлення вторгнень. Однак інструмент, який має можливості виконання скриптів, дозволяє розмістити його в категорії «Системи запобігання вторгнень». Саган виявляє спроби вторгнення через моніторинг файлів журналів. Можна також комбінувати Саган з Snort, який може живити свій вихід Саган надання інструменту деяких мережевих можливостей виявлення вторгнень. Фактично, Саган Ви можете отримувати дані від багатьох інших інструментів, таких як Bro чи Suricata, поєднуючи можливості декількох інструментів для найкращого захисту.

Є улов СаганХоча можливості виконання сценарію. Ви повинні написати сценарії відновлення. Хоча цей інструмент не найкраще використовувати як єдину захист від вторгнення, він може бути ключовим компонентом системи, яка включає в себе кілька інструментів, співставляючи події з різних джерел, даючи вам найкраще з багатьох продуктів.

Поки Саган можна встановити лише в Linux, Unix та Mac OS,він може підключитися до систем Windows, щоб отримати їх події. Інші цікаві функції Sagan включають відстеження місцезнаходження IP-адреси та розподілену обробку.

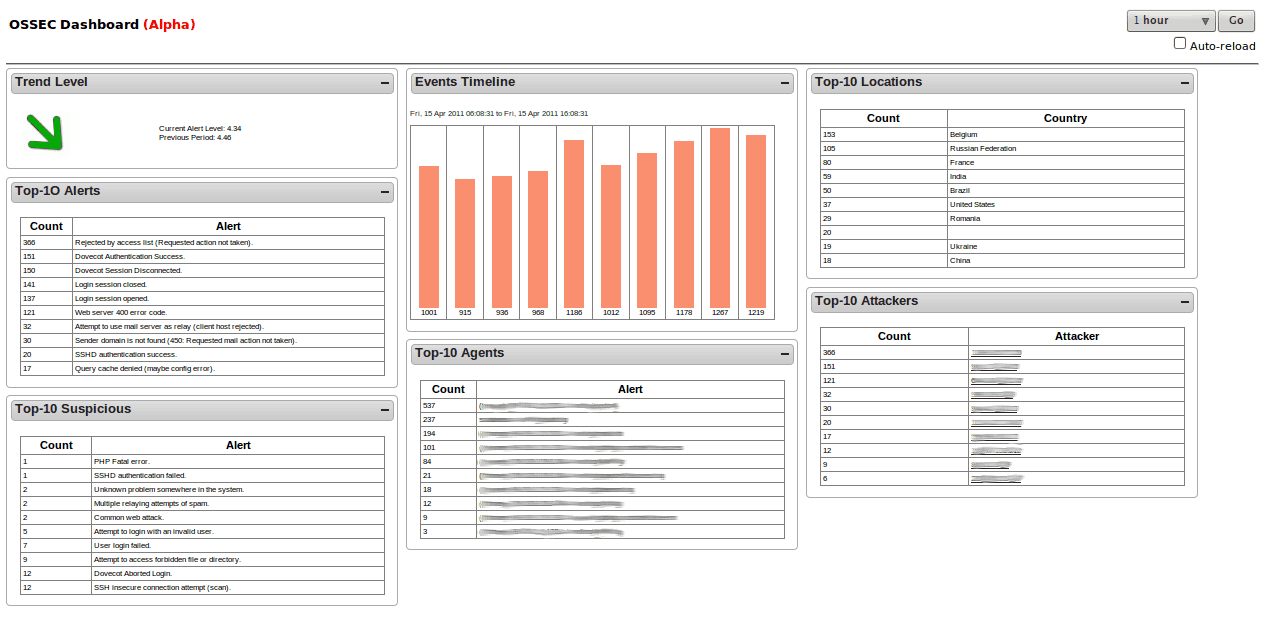

4. OSSEC

Безпека з відкритим кодом, або OSSEC, є одним з провідних хост-серверів з відкритим кодомСистема виявлення вторгнень. Ми включаємо його до нашого списку з двох причин. Його популярність така, що нам довелося включити її, особливо враховуючи, що інструмент дозволяє задавати дії, які виконуються автоматично, коли спрацьовують конкретні сповіщення, надаючи їй деякі можливості запобігання вторгнень. OSSEC належить Trend Micro, одному з провідних імен в галузі ІТ-безпеки та виробнику одного з найкращих пакетів захисту від вірусів.

При встановленні в операційних системах, подібних Unix,механізм виявлення програмного забезпечення в основному зосереджується на журналах та файлах конфігурації. Він створює контрольні суми важливих файлів і періодично перевіряє їх, попереджаючи вас або запускаючи виправні дії, коли трапляється щось дивне. Він також буде стежити і повідомляти про будь-які ненормальні спроби отримати кореневий доступ. У Windows система також слідкує за несанкціонованими змінами реєстру, оскільки вони можуть бути ознакою зловмисної активності. Будь-яке виявлення призведе до сповіщення, яке відображатиметься на централізованій консолі, а сповіщення також надсилатимуться електронною поштою.

OSSEC є хост-системою захисту від вторгнень. Таким чином, його потрібно встановити на кожному комп’ютері, який ви хочете захистити. Однак централізована консоль консолідує інформацію з кожного захищеного комп'ютера для легшого управління. The OSSEC консоль працює лише в операційних системах Unix-Like, але для захисту хостів Windows доступний агент. Крім того, інші інструменти, такі як Kibana або Graylog, можуть використовуватися в якості передньої частини інструменту.

5. Відкрийте WIPS-NG

Ми не були занадто впевнені, чи варто включити їх Відкрийте WIPS NG у нашому списку. Більше про це за мить. Це зроблено головним чином тому, що це єдиний продукт, який спеціально орієнтований на бездротові мережі. Відкрийте WIPS NG- де WIPS означає бездротове вторгненняСистема профілактики - це інструмент з відкритим кодом, який складається з трьох основних компонентів. По-перше, є датчик. Це німий процес, який просто фіксує бездротовий трафік і відправляє його на сервер для аналізу. Як ви, напевно, здогадалися, наступним компонентом є сервер. Він агрегує дані з усіх датчиків, аналізує зібрані дані та реагує на атаки. Цей компонент є серцем системи. І останнє, але не менш важливе - це компонент інтерфейсу, який є графічним інтерфейсом, який ви використовуєте для управління сервером та відображення інформації про загрози, виявлені у вашій бездротовій мережі.

Основна причина, чому ми вагалися перед включенням Відкрийте WIPS NG у нашому списку це, що, як добре, як нівсім подобається розробник продукту. Це той самий розробник, що і Aircrack NG, бездротовий нюхальник пакетів та злом паролів, який є частиною інструментарію кожного хакера WiFi. Це відкриває дискусію щодо етики розробника, і це змушує деяких користувачів насторожитися. З іншого боку, досвід розробника може розглядатися як свідчення його глибокого знання безпеки Wi-Fi.

6. Fail2Ban

Fail2Ban є відносно популярним вторгненням безкоштовного хостасистема виявлення з функціями запобігання вторгнень. Програмне забезпечення працює за допомогою моніторингу файлів системного журналу на предмет підозрілих подій, таких як невдалі спроби входу або пошуку пошукових запитів. Коли система виявляє щось підозріле, воно реагує автоматично оновляючи правила локального брандмауера, щоб блокувати вихідну IP-адресу шкідливого поведінки. Звичайно, це означає, що певний процес брандмауера працює на локальній машині. Це головний недолік інструменту. Однак будь-які інші довільні дії, такі як виконання певного виправного сценарію або надсилання сповіщень електронною поштою, можуть бути налаштовані.

Fail2Ban поставляється з декількома попередньо вбудованими детекторамитригери називаються фільтрами, що охоплюють деякі найпоширеніші сервіси, такі як Apache, Courrier, SSH, FTP, Postfix та багато інших. Як ми вже говорили, дії з виправлення здійснюються шляхом зміни таблиць брандмауера хоста. Fail2Ban підтримує Netfilter, IPtables або таблицю hosts.deny TCP Wrapper. Кожен фільтр може бути пов’язаний з однією чи багатьма діями. Разом фільтри та дії називають тюрмою.

7. Монітор безпеки мережі Bro

The Монітор безпеки мережі Bro - це ще одна безкоштовна мережа виявлення вторгненьсистема з IPS-подібним функціоналом. Він працює у дві фази, спочатку записує трафік, а потім аналізує його. Цей інструмент працює на декількох шарах аж до рівня додатків, що пояснює краще виявлення спроб розбиття спліт. Модуль аналізу продукту складається з двох елементів. Перший елемент називається Event Engine, його мета - відстеження запуску подій, таких як TCP-з'єднання або HTTP-запити. Потім події аналізуються сценаріями політики, другим елементом. Завдання сценаріїв політики полягає у вирішенні питання про те, викликати тривогу, розпочати дію чи ігнорувати подію. Це можливість розпочати дію, яка дає Монітор безпеки мережі Bro його функціональність IPS.

The Монітор безпеки мережі Bro має деякі обмеження. Він буде відстежувати лише активність HTTP, DNS та FTP, а також контролюватиме трафік SNMP. Це дуже добре, адже SNMP часто використовується для моніторингу мережі, незважаючи на серйозні вади безпеки. SNMP майже не має вбудованої безпеки і використовує незашифрований трафік. А оскільки протокол може використовуватися для зміни конфігурацій, він може легко використовуватись зловмисними користувачами. Продукт також буде стежити за зміною конфігурації пристрою та SNMP-пастками. Він може бути встановлений на Unix, Linux та OS X, але він недоступний для Windows, що, мабуть, є його головним недоліком. Інакше це дуже цікавий інструмент, який варто спробувати.

Коментарі