Я б не хотів звучати занадто паранояльно, хоча такпевно, так, але кіберзлочинність є скрізь. Кожна організація може стати об'єктом хакерів, які намагаються отримати доступ до своїх даних. Тому споконвічно слідкувати за речами і гарантувати, що ми не стаємо жертвою цих недоброзичливих людей. Найперша лінія оборони - це Система виявлення вторгнень. На основі господаря системи застосовують їх виявлення на рівні хоста і, як правило, швидко виявляють більшість спроб вторгнення та негайно повідомляють вас, щоб ви могли виправити ситуацію. З такою кількістю хостів на основі виявлення вторгненьнаявні системи, вибір найкращого для вашої конкретної ситуації може виявитися проблемою. Щоб зрозуміти чітко, ми зібрали список найкращих систем виявлення вторгнень на основі хоста.

Перш ніж ми розкриємо найкращі інструменти, ми пройдемо в сторонукоротко та ознайомтеся з різними типами систем виявлення вторгнень. Деякі є на базі хостів, а інші - на основі мережі. Ми пояснимо відмінності. Потім ми обговоримо різні методи виявлення вторгнень. Деякі інструменти мають підхід, заснований на підписах, а інші шукають підозрілої поведінки. Найкращі використовують комбінацію обох. Перш ніж продовжувати, ми пояснимо відмінності між системами виявлення вторгнень та системами запобігання вторгнень, оскільки важливо зрозуміти, на що ми дивимося. Тоді ми будемо готові до суті цієї публікації, найкращої системи виявлення вторгнень на основі хоста.

Два типи систем виявлення вторгнень

По суті є два типи інтрузіїСистеми виявлення. Хоча їх мета однакова - швидке виявлення будь-якої спроби вторгнення або підозрілої активності може призвести до спроби вторгнення, вони відрізняються за місцем, де проводиться таке виявлення. Це поняття, яке часто називають точкою примусового виконання. Кожен тип має переваги та недоліки, і, взагалі кажучи, немає єдиної думки щодо того, який із них є кращим. Насправді найкраще рішення чи найбезпечніше - це, мабуть, таке, що поєднує в собі обоє.

Системи виявлення вторгнень в хост (HIDS)

Перший тип системи виявлення вторгненьтой, який нас сьогодні цікавить, працює на рівні приймаючих. Можливо, ви здогадалися про це з його назви. HIDS перевіряє, наприклад, різні файли журналів та журнали на наявність ознак підозрілої активності. Інший спосіб виявлення спроб вторгнення - перевірка важливих файлів конфігурації на наявність несанкціонованих змін. Вони також можуть вивчити ті самі файли конфігурації для конкретних відомих шаблонів вторгнення. Наприклад, певний метод вторгнення може бути відомий для роботи, додаючи певний параметр до певного файлу конфігурації. Гарна система виявлення вторгнень, заснована на хості, вирішила б це.

Більшість часу HIDS встановлюється безпосередньо напристрої, які вони мають захищати. Вам потрібно буде встановити їх на всіх своїх комп’ютерах. Іншим буде потрібно лише встановити локальний агент. Деякі навіть роблять всю свою роботу віддалено. Незалежно від того, як вони працюють, хороші HIDS мають централізовану консоль, де ви можете керувати програмою та переглядати її результати.

Мережеві системи виявлення вторгнень (NIDS)

Інший тип системи виявлення вторгнень називаєтьсяСистеми виявлення вторгнень у мережу або NIDS працюють на кордоні мережі, щоб забезпечити виявлення. Вони використовують аналогічні методи, як системи виявлення вторгнень в хост, такі як виявлення підозрілих дій та пошук відомих схем вторгнення. Але замість того, щоб переглядати журнали та файли конфігурації, вони переглядають мережевий трафік та вивчають усі запити на з'єднання. Деякі методи вторгнення використовують відомі вразливості, надсилаючи навмисно неправильно сформовані пакети хостам, змушуючи їх реагувати певним чином, що дозволяє їм бути порушеними. Мережева система виявлення вторгнень легко виявить подібну спробу.

Деякі стверджують, що СНІД краще, ніж СНІДвиявляти атаки ще до того, як вони навіть потраплять у ваші системи. Деякі віддають перевагу їм, оскільки для їх ефективного захисту не потрібно нічого встановлювати на кожному хості. З іншого боку, вони забезпечують невеликий захист від інсайдерських атак, які, на жаль, зовсім не рідкість. Щоб його виявити, зловмисник повинен використовувати шлях, який проходить через СНІД. З цих причин найкращий захист, ймовірно, виникає завдяки використанню комбінації обох типів інструментів.

Методи виявлення вторгнень

Так само, як є два типи вторгненняінструменти виявлення, в основному є два різні методи, які використовуються для виявлення спроб вторгнення. Виявлення може бути на основі підпису або на основі аномалії. Визначення вторгнень на основі підпису працює за допомогою аналізу даних для конкретних шаблонів, які були пов'язані з спробами вторгнення. Це схоже на традиційні системи захисту від вірусів, які спираються на визначення вірусів. Аналогічно, виявлення вторгнення на основі підпису покладається на підписи або шаблони вторгнення. Вони порівнюють дані з підписами проникнення для виявлення спроб. Основним їх недоліком є те, що вони не працюють, поки належні підписи не будуть завантажені в програмне забезпечення. На жаль, це трапляється лише після нападу певної кількості машин і видавців підписів про вторгнення встигли опублікувати нові пакети оновлення. Деякі постачальники проходять досить швидко, тоді як інші могли реагувати лише через кілька днів.

Виявлення вторгнення на основі аномалії, іншеметод забезпечує кращий захист від атак з нульовим днем, тих, що трапляються до того, як будь-яке програмне забезпечення для виявлення вторгнень отримало шанс придбати належний файл підпису. Ці системи шукають аномалії, а не намагаються розпізнати відомі схеми вторгнення. Наприклад, вони могли бути спровоковані, якщо хтось кілька разів поспіль намагався отримати доступ до системи з неправильним паролем, що є загальною ознакою нападу грубої сили. Будь-яка підозріла поведінка може бути швидко виявлена. Кожен метод виявлення має свої переваги та недоліки. Як і для типів інструментів, найкращі інструменти - це ті, які використовують комбінацію аналізу підписів та поведінки для найкращого захисту.

Виявлення проти запобігання - важливе розрізнення

Ми обговорювали системи виявлення вторгненьале багато хто з вас, можливо, чули про системи запобігання вторгнень. Чи однакові два поняття? Проста відповідь - ні, оскільки два типи інструментів служать різному призначенню. Однак є деякі перекриття між ними. Як випливає з назви, система виявлення вторгнень виявляє спроби вторгнення та підозрілі дії. Коли він щось виявляє, він зазвичай запускає певну форму попередження чи сповіщення. Потім адміністратори повинні вжити необхідних заходів для зупинки або блокування спроби вторгнення.

Системи запобігання вторгнень (IPS) створені дляприпинити вторгнення взагалі. Активний IPS включає компонент виявлення, який автоматично запускатиме певні виправні дії, коли буде виявлена спроба вторгнення. Профілактика вторгнень також може бути пасивною. Термін може бути використаний для позначення всього, що робиться чи встановлюється як спосіб запобігання вторгненням. Затвердження паролем, наприклад, може розглядатися як захід запобігання вторгнень.

Найкращі засоби виявлення вторгнень в хост

Ми шукали ринок найкращого хостингусистеми виявлення вторгнень Ми маємо для вас поєднання справжнього HIDS та іншого програмного забезпечення, яке, хоча вони і не називають себе системами виявлення вторгнень, має компонент виявлення вторгнень або може використовуватися для виявлення спроб вторгнення. Давайте розглянемо наші найкращі вибори та подивимося їх найкращі функції.

1. Журнал SolarWinds & Менеджер подій (Безкоштовний пробний період)

Перший наш запис - від загальної назви SolarWindsв області інструментів мережевого адміністрування. Компанія існує близько 20 років і запропонувала нам найкращі інструменти мережевого та системного адміністрування. Також добре відомі безлічі безкоштовних інструментів, які вирішують деякі конкретні потреби мережевих адміністраторів. Два чудових приклади цих безкоштовних інструментів - сервер Kiwi Syslog і Розширений калькулятор підмережі.

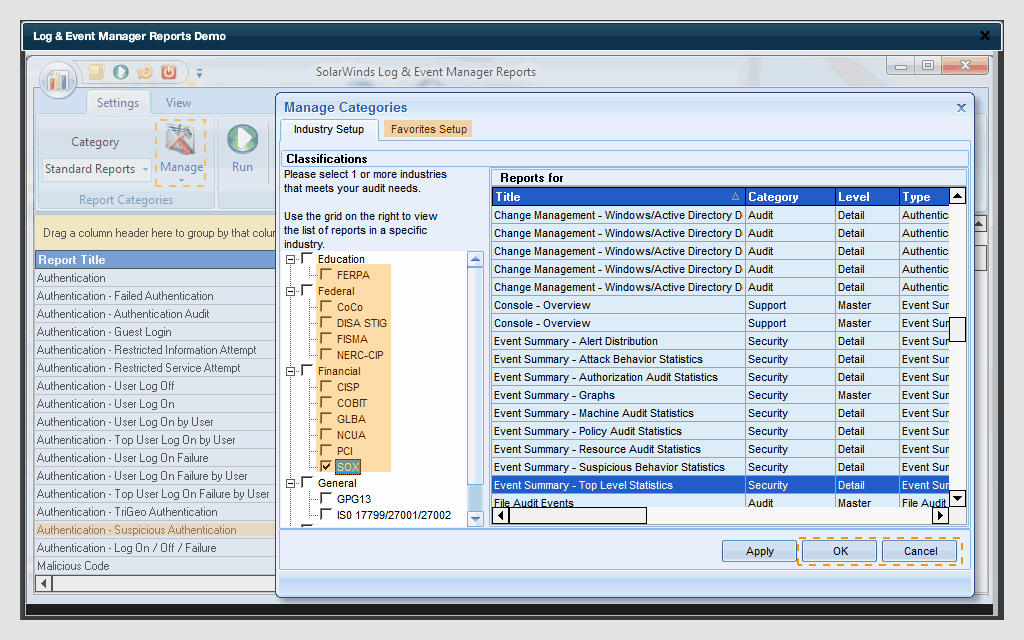

Не пускайте Журнал SolarWinds & Менеджер подійЗвати тебе дурнем. Це набагато більше, ніж просто система управління журналами та подіями. Багато вдосконалених функцій цього продукту відносять його до діапазону інформації про безпеку та управління подіями (SIEM). Інші особливості кваліфікують це як систему виявлення вторгнень і, певною мірою, як систему попередження вторгнень. Цей інструмент, наприклад, містить кореляцію подій у реальному часі та виправлення в реальному часі.

- БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД: Журнал SolarWinds & Менеджер подій

- Офіційне посилання для завантаження: https://www.solarwinds.com/log-event-manager-software/registration

The Журнал SolarWinds & Менеджер подій особливості миттєвого виявлення підозрілихактивність (IDS-подібний функціонал) та автоматизовані відповіді (IPS-подібний функціонал). Він також може виконувати розслідування подій безпеки та криміналістику як з метою пом'якшення, так і з дотриманням норм. Завдяки перевіреному аудитом звіту, інструмент також може бути використаний для демонстрації відповідності HIPAA, PCI-DSS та SOX, серед інших. Інструмент також має моніторинг цілісності файлів та моніторинг USB-пристроїв, що робить його набагато більше інтегрованою платформою безпеки, ніж просто системою управління журналом та подіями.

Ціноутворення на Журнал SolarWinds & Менеджер подій починається від 4585 доларів для до 30 моніторингу вузлів. Ліцензії на до 2500 вузлів можна придбати, що робить продукт високомасштабним. Якщо ви хочете взяти продукт на пробний пробіг і переконатися, чи правильно він для вас, доступна безкоштовна повнофункціональна 30-денна пробна версія.

2. OSSEC

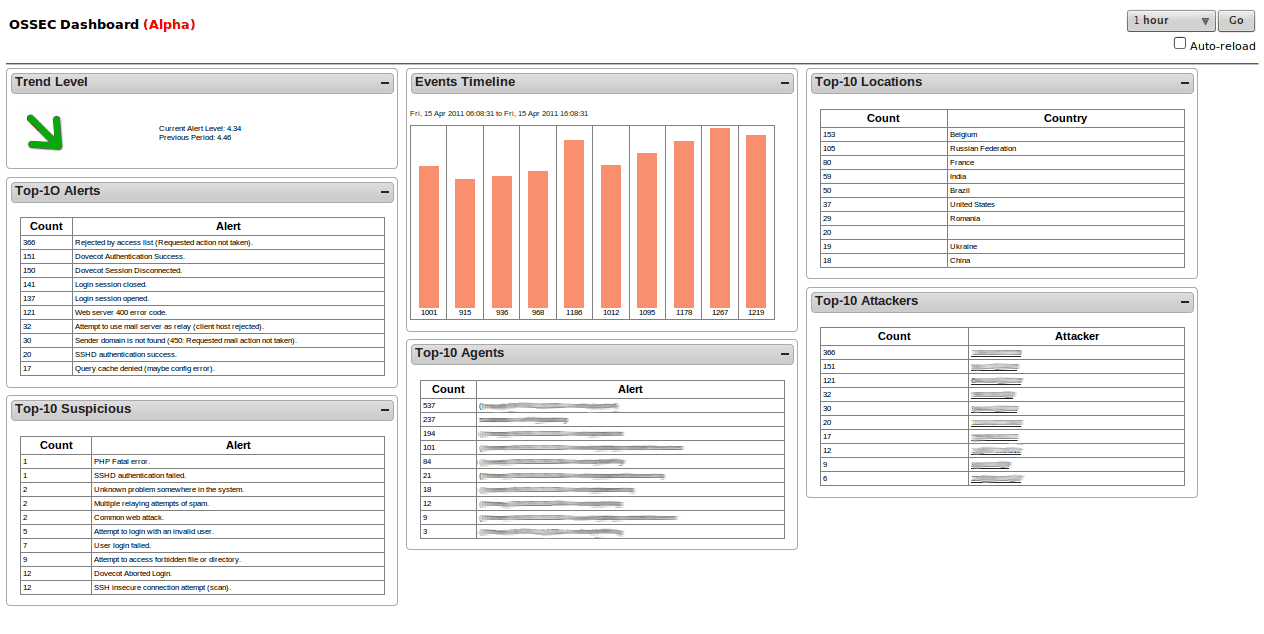

Безпека з відкритим кодом, або OSSEC, на сьогоднішній день є провідним хост-сервером з відкритим кодомсистема виявлення вторгнень Продуктом належить Trend Micro, одне з провідних імен в галузі ІТ-безпеки та виробник одного з найкращих пакетів захисту від вірусів. При встановленні в операційних системах, схожих на Unix, програмне забезпечення в основному фокусується на файлах журналу та конфігурації. Він створює контрольні суми важливих файлів і періодично їх перевіряє, попереджаючи вас щоразу, коли відбувається щось дивне. Він також буде стежити і повідомляти про будь-які ненормальні спроби отримати кореневий доступ. На хостах Windows система також стежить за несанкціонованими змінами реєстру, які можуть бути показовою ознакою шкідливої активності.

Завдяки системі виявлення вторгнень на основі хоста, OSSEC потрібно встановити на кожному комп’ютері, який ви хочете захистити. Однак централізована консоль консолідує інформацію з кожного захищеного комп'ютера для легшого управління. У той час як OSSEC консоль працює лише в операційних системах Unix-Like,доступний агент для захисту хостів Windows. Будь-яке виявлення спричинить сповіщення, яке відображатиметься на централізованій консолі, а сповіщення також надсилатимуться електронною поштою.

3. Самхайн

Самхайн - ще одне відоме вільне вторгнення хостасистема виявлення. Основними його особливостями, з точки зору IDS, є перевірка цілісності файлів та моніторинг / аналіз файлів журналу. Однак це набагато більше, ніж це. Продукт виконуватиме виявлення руткітів, моніторинг портів, виявлення шахрайських виконуваних файлів SUID та прихованих процесів. Інструмент був розроблений для контролю кількох хостів, що працюють під різними операційними системами, забезпечуючи централізований журнал та обслуговування. Однак, Самхайн може також використовуватися як окремий додаток наєдиний комп’ютер. Програмне забезпечення в основному працює в системах POSIX, таких як Unix, Linux або OS X. Також воно може працювати в Windows під Cygwin - пакет, який дозволяє запускати POSIX-програми в Windows, хоча в цій конфігурації був протестований лише агент моніторингу.

Один з СамхайнНайбільш унікальною особливістю є його стелс-режим, якийдозволяє йому працювати без виявлення потенційних зловмисників. Відомо, що зловмисники швидко вбивають процеси виявлення, які вони розпізнають, як тільки вони входять до системи, перш ніж їх виявляють, дозволяючи їм пройти непомітно. Самхайн використовує стеганографічні прийоми, щоб приховати свої процеси від інших. Він також захищає свої центральні файли журналів та резервні копії конфігурації за допомогою PGP-клавіші для запобігання фальсифікації.

4. Fail2Ban

Fail2Ban - це вільне вторгнення хоста з відкритим кодомсистема виявлення, яка також має деякі можливості запобігання вторгнень. Програмний інструмент відстежує файли журналів на предмет підозрілих дій та подій, таких як невдалі спроби входу, пошук пошуку тощо. За замовчуванням дія цього інструмента, коли він виявляє щось підозріле, полягає в автоматичному оновленні локальних правил брандмауера для блокування IP-адреси джерела зловмисна поведінка. Насправді це не справжня профілактика вторгнень, а скоріше система виявлення вторгнень з функціями автоматичного відновлення. Ми нещодавно описали дію за замовчуванням, але будь-яка інша довільна дія - наприклад, надсилання сповіщень електронною поштою - також може бути налаштована так, що вона поводиться як "класична" система виявлення вторгнень.

Fail2Ban пропонується з різними попередньо вбудованими фільтрами длядеякі найпоширеніші сервіси, такі як Apache, SSH, FTP, Postfix та багато інших. Як ми пояснили, попередження здійснюється шляхом зміни таблиць брандмауера хоста. Інструмент може працювати з Netfilter, IPtables або таблицею host.deny TCP Wrapper. Кожен фільтр може бути пов’язаний з однією чи багатьма діями.

5. ПОМОЩНИК

The Розширене середовище виявлення вторгнень, або ПОМОЩНИК, - ще одна безкоштовна система виявлення вторгнень в хостОсновна увага приділяється виявленню руткітів та порівнянню підписів файлів. Якщо ви спочатку встановите його, інструмент буде збирати базу даних даних адміністратора з файлів конфігурації системи. Потім ця база даних може використовуватися в якості базової лінії, з якою будь-які зміни можна порівняти і, зрештою, відмовити за потреби.

ПОМОЩНИК використовує як підписи, так ісхеми виявлення на основі аномалії. Це інструмент, який працює за запитом, а не планується або постійно працює. Насправді це головний недолік продукту. Однак, оскільки це інструмент командного рядка, а не на основі GUI, можна створити завдання cron для його запуску через рівні проміжки часу. Якщо ви вирішите запускати інструмент часто (наприклад, раз на хвилину), ви майже отримаєте дані в режимі реального часу, і ви встигнете відреагувати перед тим, як будь-яка спроба вторгнення надто далеко нанесла велику шкоду.

По суті, ПОМОЩНИК це лише інструмент порівняння даних, але за допомогоюз кількох зовнішніх запланованих сценаріїв, це може бути перетворено на справжній HIDS. Майте на увазі, що це по суті місцевий інструмент. У ньому немає централізованого управління та не фантазійного графічного інтерфейсу.

6. Саган

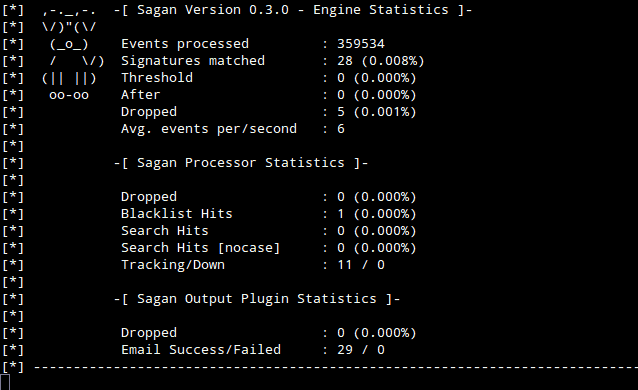

Останній у нашому списку є Саган, що фактично більше системи аналізу журналівніж справжня IDS. Однак він має деякі функції, схожі на IDS, і тому він заслуговує на місце у нашому списку. Інструмент локально переглядає файли журналів системи, де він встановлений, але також може взаємодіяти з іншими інструментами. Наприклад, він може аналізувати журнали Snort, ефективно додаючи функціональність NIDS Snort до того, що по суті є HIDS. Це не буде просто взаємодіяти з Snort. Саган може також взаємодіяти з Suricata, і він сумісний з кількома інструментами побудови правил, такими як Oinkmaster або Pulled Pork.

Саган також має можливості виконання сценарію, які можутьзробіть це сильною системою запобігання вторгнень за умови розробки деяких сценаріїв виправлення. Хоча цей інструмент, ймовірно, не може використовуватися як ваша єдина захист від вторгнення, він може бути чудовим компонентом системи, яка може включати в себе багато інструментів, співставляючи події з різних джерел.

Коментарі