Wenn Ihnen Root-Zertifikate noch nie erklärt wurden, kann das Thema auf den ersten Blick entmutigend wirken. Im heutigen Leitfaden werden alle wichtigen Punkte behandeltdes Verschlüsselungsprozesses, den Sie kennen müssen, um sicherere Entscheidungen online treffen zu können. Darüber hinaus behandeln wir die drei besten VPNs, um Ihre Internetsicherheit zu verbessern.

Verschlüsselung spielt in der digitalen Welt eine einfache Rolle: Wickeln Sie Daten in einen Sicherheitsmantel, damit nur der vorgesehene Empfänger sie lesen kann. Der Vorgang ähnelt dem Erstellen eines Schlüssels und eines Schließfachs für jede Information, die Ihren Computer verlässt. Die Kryptographie hinter dem Prozess ist unglaublich komplex, ebenso wie der Prozess, der zum Initiieren des Austauschs und zum Überprüfen von Schlüsseln verwendet wird. Das Erstellen eines unzerbrechlichen Schlosses nützt Ihnen schließlich nicht viel, wenn jemand den Schlüssel in die Hände bekommt.

Hier kommen Zertifikate ins Spiel. Diese winzigen Dateien sind ein wesentlicher Bestandteil der Kryptografie mit öffentlichen Schlüsseln, die von Browsern und HTTPS-Sites zur Überprüfung bestimmter Verschlüsselungstypen verwendet wird. Mit anderen Worten, Zertifikate stellen sicher, dass jeder derjenige ist, für den er sich ausgibt, und verhindern, dass böswillige Hacker und invasive Dritte Ihre Aktivitäten ausspionieren.

Stammzertifikate bilden das Herzstück des GanzenZertifikatsystem, um sicherzustellen, dass sie wie vorgesehen funktionieren. Es ist eine komplexe Welt mit viel Fachjargon, aber wenn Sie wissen, wie Zertifikate funktionieren, können Sie die Funktionsweise des Internets von Tag zu Tag besser verstehen. Lesen Sie weiter, um eine Anleitung zu Stammzertifikaten und ihrer Rolle für den Datenschutz und die Sicherheit im Internet zu erhalten.

So erhalten Sie ein KOSTENLOSES VPN für 30 Tage

Wenn Sie zum Beispiel für eine kurze Zeit auf Reisen ein VPN benötigen, können Sie unser bestbewertetes VPN kostenlos erhalten. ExpressVPN beinhaltet eine 30-tägige Geld-zurück-Garantie. Sie müssen für das Abonnement bezahlen, das ist eine Tatsache, aber es erlaubt 30 Tage lang uneingeschränkter Zugriff und dann stornieren Sie für eine vollständige Rückerstattung. Die Stornierungsbedingungen, bei denen keine Fragen gestellt werden, werden ihrem Namen gerecht.

Kryptographie mit öffentlichen und privaten Schlüsseln

Bevor wir dort in Root-Zertifikate springen könnenEs gibt einige allgemeine Begriffe zur Kryptografie, mit denen Sie sich vertraut machen sollten. Symmetrische und asymmetrische Verschlüsselung sind zwei Methoden zum Sichern von Daten, bei denen Schlüssel generiert werden, die einen ganz bestimmten Verschlüsselungscode entsperren. Jede Methode macht die Dinge etwas anders. Für unsere Zwecke ist die Verschlüsselung mit öffentlichen Schlüsseln am wichtigsten.

Verschlüsselung mit öffentlichem Schlüssel (asymmetrisch) - Es werden zwei mathematisch übereinstimmende Schlüssel generiert: ein öffentlicher Schlüssel und ein privater Schlüssel. Alles, was mit einem Schlüssel verschlüsselt wurde, kann nur mit dem anderen entschlüsselt werden. Mit demselben Schlüssel können die zuvor verschlüsselten Daten nicht einmal entschlüsselt werden.

Verschlüsselung mit privatem Schlüssel (symmetrisch) - Sobald die Daten verschlüsselt sind, werden zwei identische private Schlüssel generiert. Jeder Benutzer mit einem dieser Schlüssel kann Daten verschlüsseln und entschlüsseln, die mit dem anderen Schlüssel gesichert wurden.

Asymmetrische Verschlüsselung ist unglaublich nützlich fürÜberprüfung der Herkunft verschlüsselter Daten. Wenn Sie einen öffentlichen Schlüssel haben und Ihr Freund über den passenden privaten Schlüssel verfügt, können Sie ihn zum sicheren Austausch von Nachrichten verwenden. Schreiben Sie eine Notiz und verschlüsseln Sie sie mit Ihrem Schlüssel, in der Gewissheit, dass niemand sie lesen kann, nicht einmal Sie selbst! Wenn Ihr Freund die Nachricht erhält, weiß er, dass sie von Ihnen stammt, da sein Schlüssel sie entschlüsseln kann. Es ist eine einfache Form der Identitätsprüfung, aber es schafft die Grundlage für ein unglaublich nützliches Sicherheitssystem, das die digitale Welt antreibt.

Verschlüsselung und HTTPS

Mit den beiden Arten der Verschlüsselung aus dem Weg,Wechseln wir zu HTTPS, der Webversion für private Kommunikation. Das "S" am Ende von HTTP steht für "sicher". Sie erkennen es wahrscheinlich an dem kleinen Schlosssymbol, das häufig im URL-Feld Ihres Browsers angezeigt wird. In der Praxis ist HTTPS einfach Standard-HTTP (Hyper Text Transfer Protocol) mit einer kleinen SSL-Verschlüsselung (Secure Socket Layer). Grundsätzlich wird sichergestellt, dass Standard-Internetdatenverkehr nicht von Dritten gelesen werden kann. Hierzu werden Verschlüsselung und Zertifikate verwendet.

Wenn Sie eine Website besuchen, die HTTPS verwendet, wird aDie Konversation findet zwischen Ihrem Browser und der Site statt, auf die Sie zugreifen möchten. Ihr Browser startet den Vorgang und fordert einige sichere Daten an. Die Site antwortet und sendet ihren öffentlichen Schlüssel. Ihr Browser verwendet den öffentlichen Schlüssel zum Verschlüsseln von Daten, die nur von der Website entschlüsselt werden können (mit dem entsprechenden privaten Schlüssel). Wenn die Site etwas zurücksendet, verwendet Ihr Browser den öffentlichen Schlüssel, um die mit dem privaten Schlüssel des Servers verschlüsselten Daten zu entschlüsseln.

Das einzige Problem mit diesem Teil des Prozessesist, dass es keine Möglichkeit gibt zu sagen, ob die Besitzer der Schlüssel sind, wer sie zu sein behaupten. Theoretisch könnte jeder die Kontrolle über einen öffentlichen oder privaten Schlüssel übernehmen und sich als Ihre bevorzugte HTTPS-Site ausgeben, die überhaupt nicht sicher ist. Hier kommen Zertifikate und Zertifizierungsstellen ins Spiel.

VERBUNDENE LESUNG: Was ist DNS-Hijacking, erklärt: Wie kann man DNS-Hijacking stoppen?

Informationen zu Zertifikaten und Zertifizierungsstellen

Zertifikate sind ein bisschen wie Pässe oder aFührerschein für verschlüsselte Daten. Jedes Zertifikat wird von einer vertrauenswürdigen Zertifizierungsstelle (Certificate Authority, CA) ausgestellt, mit deren Hilfe es überprüft und nur legitimen Parteien ausgehändigt werden kann. Der Prozess zum Abrufen und Verwenden eines Zertifikats für eine HTTPS-Website sieht ungefähr so aus:

- Um eine Site mit HTTPS zu sichern, muss ein Administrator ein Zertifikat von einer Zertifizierungsstelle anfordern.

- Nach der Überprüfung der Authentizität des Administrators generiert die Zertifizierungsstelle einen öffentlichen und einen privaten Schlüssel für die zu verwendende Site.

- Der öffentliche Schlüssel wird von der Zertifizierungsstelle signiert, die ihn mit ihrem eigenen privaten Schlüssel verschlüsselt.

- Der Websitebesitzer erhält eine verschlüsselte und unverschlüsselte Version des öffentlichen Schlüssels.

- Die Website ist mit HTTPS gesichert und sendet den öffentlichen Schlüssel an Browser, die Datenanforderungen stellen.

Mit Zertifikaten im Spiel ist der Prozess vonDas Herstellen einer Verbindung zu einer HTTPS-Site hat jetzt einen zusätzlichen Schritt. Ihr Browser fordert Daten von einer HTTPS-Site an. Die Site antwortet und sendet ihren öffentlichen Schlüssel. Ihr Browser entschlüsselt den Schlüssel und überprüft die Signatur, um sicherzustellen, dass sie von der Zertifizierungsstelle erstellt wurde und gültig ist. Ist dies der Fall, wird die Transaktion normal fortgesetzt, und alle Daten werden in beide Richtungen verschlüsselt.

Stammzertifikate

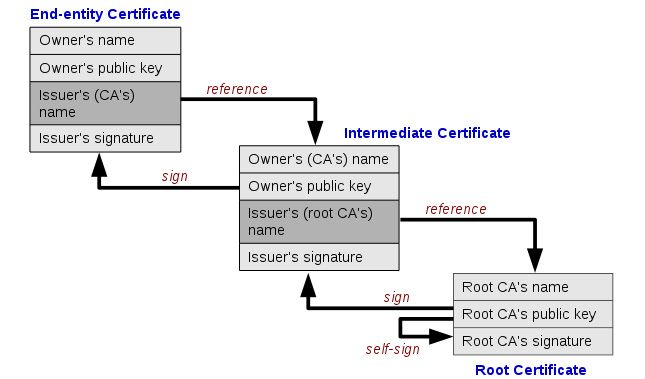

Zertifikate werden an HTTPS-Websites vergebendurch Zertifizierungsstellen in einer Art Baumstruktur. Jede Überprüfung erstreckt sich auf das Erstellen neuer Zertifikate, verweist jedoch auch auf das zuvor verwendete Zertifikat. All dies kann auf ein Kernzertifikat zurückgeführt werden, das den Signaturprozess ausgelöst hat. Dies wird als Stammzertifikat bezeichnet und bildet den Stamm, der sicherstellt, dass der gesamten Validierungskette vertraut werden kann.

Ein Beispiel ist wahrscheinlich in Ordnung. Angenommen, Sie möchten eine eigene Website mit HTTPS starten. Sie wenden sich an eine Zertifizierungsstelle und fordern ein Zertifikat an. Sie bestätigen, dass Sie derjenige sind, für den Sie sich ausgeben, sammeln eine kleine Zahlung und stellen Ihre Schlüssel aus. Diese Zertifizierungsstelle ist jedoch keine Stammzertifizierungsstelle. Das Zertifikat, das Sie erhalten haben, wurde von einer anderen Zertifizierungsstelle ausgestellt. Das Zertifikat dieser Zertifizierungsstelle wurde wiederum von einer anderen Zertifizierungsstelle ausgestellt. Schließlich kann die ausstellende Partei auf ein Stammzertifikat zurückgeführt werden, wodurch die restlichen Zwischenzertifikate eine Überprüfungskette bilden.

Es gibt Hunderte von Zertifizierungsstellen inBetrieb auf der ganzen Welt, der Zertifikate an eine Vielzahl von Unternehmen verteilt. Stammzertifikate sind jedoch unglaublich wichtig, weshalb sie normalerweise nur von Betriebssystementwicklern wie Microsoft und Apple und einigen Browser-Entwicklern wie Mozilla und Opera veröffentlicht werden.

Wie sieht ein Zertifikat aus?

Zertifikate sind wie alle anderen Dateien. Sie sind unglaublich klein und nicht größer als ein paar KB, sodass sie einfach und schnell zwischen Servern und allen Arten von angeschlossenen Geräten übertragen werden können. Einige finden Sie in Ihrem lokalen Betriebssystem, wenn Sie nach der Erweiterung .crt suchen. Stellen Sie nur sicher, dass Sie keine dieser Dateien löschen oder ändern, da dies zu ernsthaften Problemen führen kann.

Das Öffnen eines Zertifikats in einem Texteditor zeigt aBlock randomisierter Zahlen und Buchstaben, der von einem komplexen Kryptografiealgorithmus generiert wird. Dies ist der Chiffrierschlüssel, der die mit dem gekoppelten privaten Schlüssel erstellte übereinstimmende Verschlüsselung entsperrt. Die Datei macht für das menschliche Auge wenig Sinn, aber wenn ein Zertifikat zur Arbeit geht, leistet es viel.

VERBUNDEN: Erklärtes Vishing: Was ist Voice Call Phishing und wie können Sie sich schützen?

Gefälschte Zertifikate und falsche Zertifizierungsstellen

Der Zweck des Zertifikatsystems ist das Hinzufügeneine Vertrauensebene für den Schlüsselaustauschprozess. Wenn die Identität einer Website oder eines Softwareentwicklers nachgewiesen werden kann, ist die Transaktion sicher. Im Verifikationssystem treten jedoch Probleme auf. Es ist bekannt, dass gefälschte Zertifikate vorhanden sind, und es wurde festgestellt, dass mindestens eine Zertifizierungsstelle gefälschte Zertifikate ausstellt. Die meisten davon werden von Manövern auf Regierungsebene generiert, die im Geheimen durchgeführt werden. Einzelne Hacker können jedoch auch das System kompromittieren.

Aus der Sicht eines Endbenutzers gibt es sehr vielwenig können wir tun, um zu verhindern, dass gefälschte Zertifikate Schaden anrichten. Der beste Schutz besteht darin, die von uns verwendeten Websites zu beobachten und sie zu meiden, wenn sie etwas verdächtig erscheinen. Es liegt ganz in der Verantwortung der Zertifizierungsstellen, falsche Quellen zu erkennen und zu entfernen, wenn und falls sie auftreten. Es gibt verschiedene Möglichkeiten, Stammzertifikate von Ihrem eigenen Betriebssystem zu entfernen. Im Allgemeinen wird dies jedoch als erfolglose Aktion angesehen, die mehr Schaden als Nutzen anrichtet.

Mit einem VPN auf Nummer sicher gehen

Obwohl die Last der Sicherheit mit ZertifikatenEs liegt größtenteils an den zuständigen Behörden, dass die Benutzer über einige Tools verfügen, mit denen sie andere Teile des Internets stabilisieren können. Virtuelle private Netzwerke sind eine der am häufigsten verwendeten Methoden zum Verschlüsseln und Anonymisieren des Online-Verkehrs. Mit einem VPN können Sie eine Reihe von Man-in-the-Middle-Angriffen abwehren, die sowohl auf lokale Internetdienstanbieter als auch auf Benutzer abzielen, deren Daten nicht verschlüsselt sind. Es ist eine grundlegende Form der Privatsphäre, aber bemerkenswert effektiv.

VPNs sind einfach zu bedienen und bieten eine Vielzahl von MöglichkeitenFunktionen, die weit über die Online-Anonymität und -Sicherheit hinausgehen. Zunächst können Sie Ihren virtuellen Standort ändern, um auf geografisch eingeschränkte Videos aus anderen Ländern zuzugreifen, Ihre Mobilgeräte vor schädlichen öffentlichen Wi-Fi-Verbindungen zu schützen, Zensurblöcke zu umgehen, die ISP-Drosselung zu umgehen und sogar Ihren Datenverkehr vor ISPs zu verbergen und Massenüberwachungsbemühungen. Sie müssen lediglich ein zuverlässiges VPN auswählen, die Software ausführen und loslegen.

Im Folgenden finden Sie einige empfohlene VPN-Dienste, bei denen Datenschutz und Sicherheit eine hohe Priorität haben. Probieren Sie eines davon aus und Sie werden sehen, wie einfach und leistungsstark ein gutes VPN sein kann.

1. ExpressVPN

Bei ExpressVPN dreht sich alles um Geschwindigkeit. Das Unternehmen betreibt ein großes Netzwerk mit mehr als 3.000 Servern in 94 verschiedenen Ländern und bietet Benutzern so bequemen Zugang zu verzögerungsfreien Verbindungen, unabhängig davon, wo sie sich befinden. Jeder dieser Server liefert den ganzen Tag über unglaubliche Geschwindigkeiten, selbst zu Spitzenzeiten oder bei hoher Benutzerlast. Das Beste ist, dass Sie die Latenz und Geschwindigkeit eines Servers in der ExpressVPN-Software überprüfen und sofort den Standort wechseln können, um sicherzustellen, dass Sie immer die schnellste Verbindung finden.

Weitere Features, die wir an ExpressVPN lieben:

- Benutzerdefinierte Apps für Windows, Mac, Linux, iOS und mehr.

- Zuverlässiger Zugriff auf Netflix, auch wenn andere VPNs blockiert sind.

- Unbegrenzte Bandbreite, keine Geschwindigkeitsbeschränkungen und keine Drosselung.

- DNS-Auslaufschutz und ein automatischer Kill-Schalter.

- Hervorragend geeignet, um die Zensur in Ländern wie China zu umgehen.

Lesen Sie unseren vollständigen ExpressVPN-Test.

- SONDERANGEBOT: 3 Monate kostenlos (49% Rabatt - Link unten)

- Schnell bedient mit minimalem Geschwindigkeitsverlust

- AES-256-Verschlüsselung auf Regierungsebene

- Strenge Richtlinie für die Nichtprotokollierung

- Live-Chat-Unterstützung.

- Etwas teurer als einige andere Optionen.

2. NordVPN

NordVPN ist ein bekanntes und hoch angesehenes VPN. Das Unternehmen verfügt über ein absolut riesiges Servernetzwerk mit über 5.200 Servern in 60 verschiedenen Ländern, das möglicherweise das größte auf dem gesamten VPN-Markt ist. Dies bietet Ihnen eine beeindruckende Auswahl an Optionen, wenn Sie eine Verbindung außerhalb des Landes für das Video-Streaming oder die Umgehung von Zensurblöcken auswählen müssen. Das gesamte Servernetzwerk von NordVPN ist außerdem unglaublich schnell, und Sie erhalten Zugriff auf diese Geschwindigkeit, ohne an Datenschutz oder Sicherheit einzubüßen.

Einige der besten Eigenschaften von NordVPN:

- Starke Datenschutzfunktionen ermöglichen den offenen Zugang zum Internet auch in zensurintensiven Ländern wie China.

- Nullprotokollierungsrichtlinie, die alle Bereiche abdeckt, von Datenverkehr über Bandbreite, IP-Adressen bis hin zu Zeitstempeln.

- Einzigartige Server mit doppelter Verschlüsselung, die Daten in einer 2048-Bit-SSL-Verschlüsselung verpacken.

- Ein exzellentes VPN mit zuverlässigem und schnellem Zugriff auf Netflix.

Lesen Sie unseren vollständigen NordVPN-Test.

- SONDERANGEBOT: 3-Jahres-Plan (75% Rabatt - Link unten)

- Keine Bandbreitenbeschränkungen

- Ermöglicht mehrere Verbindungen (6 Geräte)

- Extra sicheres Doppel-VPN für die Datenverschlüsselung

- 24/7 Kundendienst.

- Sehr wenig

- Die Bearbeitung der Rückerstattung kann bis zu 30 Tage dauern.

3. IPVanish

IPVanish ist ein großartiges VPN für alle, die es möchtenonline unsichtbar bleiben. Es beginnt mit einer starken 256-Bit-AES-Verschlüsselung für alle Ihre Daten, die alles in eine unzerbrechliche Shell einschließt, die es auf dem Weg durch Ihren Internetdienstanbieter verbirgt. Diese Verschlüsselung wird mit einer Null-Protokollierungsrichtlinie für den gesamten Datenverkehr gesichert, der durch die IPVanish-Server geleitet wird. Das Netzwerk selbst ist über 850 Knoten stark und deckt 60 verschiedene Länder mit über 40.000 zu verwendenden IP-Adressen ab. Jedes Mal, wenn Sie sich mit IPVanish verbinden, hinterlassen Sie Ihre persönliche Identität und machen das gesamte Internet so offen und sicher wie möglich.

IPVanish bietet außerdem folgende Funktionen:

- Schnelle und benutzerfreundliche Software für PCs, Laptops, Smartphones, Chromebooks und Tablets.

- Unbegrenzte Bandbreite, keine Geschwindigkeitsbeschränkungen und keine Einschränkungen für P2P- oder Torrent-Verkehr.

- Sichere, schnelle und anonyme Downloads, ideal für Torrent- und Kodi-Benutzer.

- Perfekt, um Zensurfilter zu umgehen und auf blockierte Inhalte zuzugreifen.

Lesen Sie unseren vollständigen IPVanish-Test.

So erhalten Sie ein KOSTENLOSES VPN für 30 Tage

Wenn Sie zum Beispiel für eine kurze Zeit auf Reisen ein VPN benötigen, können Sie unser bestbewertetes VPN kostenlos erhalten. ExpressVPN beinhaltet eine 30-tägige Geld-zurück-Garantie. Sie müssen für das Abonnement bezahlen, das ist eine Tatsache, aber es erlaubt 30 Tage lang uneingeschränkter Zugriff und dann stornieren Sie für eine vollständige Rückerstattung. Die Stornierungsbedingungen, bei denen keine Fragen gestellt werden, werden ihrem Namen gerecht.

Bemerkungen