Todos quieren mantener a los intrusos fuera de sucasa. Del mismo modo, y por razones similares, los administradores de red se esfuerzan por mantener a los intrusos fuera de las redes que administran. Uno de los activos más importantes de muchas de las organizaciones actuales son sus datos. Es tan importante que muchas personas mal intencionadas harán todo lo posible para robar esos datos. Lo hacen mediante el uso de una amplia gama de técnicas para obtener acceso no autorizado a redes y sistemas. El número de tales ataques parece haber crecido exponencialmente recientemente y, como reacción, se están implementando sistemas para prevenirlos. Esos sistemas se llaman Sistemas de prevención de intrusiones o IPS. Hoy, echamos un vistazo a los mejores sistemas de prevención de intrusiones que pudimos encontrar.

Comenzaremos tratando de definir mejor quéPrevención de intrusiones es. Esto, por supuesto, implica que también definiremos qué es la intrusión. Luego exploraremos los diferentes métodos de detección que se usan típicamente y qué acciones de corrección se toman después de la detección. Luego, hablaremos brevemente sobre la prevención de intrusiones pasivas. Son medidas estáticas que pueden implementarse y que podrían reducir drásticamente el número de intentos de intrusión. Es posible que se sorprenda al descubrir que algunos de ellos no tienen nada que ver con las computadoras. Solo entonces, con todos nosotros en la misma página, podremos finalmente revisar algunos de los mejores sistemas de prevención de intrusiones que pudimos encontrar.

Prevención de intrusiones: ¿de qué se trata todo esto?

Hace años, los virus eran prácticamente los únicospreocupaciones de los administradores del sistema. Los virus llegaron a un punto donde eran tan comunes que la industria reaccionó desarrollando herramientas de protección contra virus. Hoy, ningún usuario serio en su sano juicio pensaría en ejecutar una computadora sin protección antivirus. Si bien ya no escuchamos mucho sobre virus, la intrusión (o el acceso no autorizado a sus datos por parte de usuarios malintencionados) es la nueva amenaza. Dado que los datos son a menudo el activo más importante de una organización, las redes corporativas se han convertido en el objetivo de los piratas informáticos mal intencionados que harán todo lo posible para obtener acceso a los datos. Al igual que el software de protección antivirus fue la respuesta a la proliferación de virus, Intrusion Prevention Systems es la respuesta a los ataques de intrusos.

Los sistemas de prevención de intrusiones esencialmente hacen doscosas. Primero, detectan intentos de intrusión y cuando detectan actividades sospechosas, utilizan diferentes métodos para detenerlo o bloquearlo. Hay dos formas diferentes de detectar los intentos de intrusión. La detección basada en firmas funciona analizando el tráfico y los datos de la red y buscando patrones específicos asociados con los intentos de intrusión. Esto es similar a los sistemas de protección antivirus tradicionales que se basan en definiciones de virus. La detección de intrusiones basada en firmas se basa en firmas o patrones de intrusión. El principal inconveniente de este método de detección es que necesita las firmas adecuadas para cargarse en el software. Y cuando se trata de un nuevo método de ataque, generalmente hay un retraso antes de que se actualicen las firmas de ataque. Algunos proveedores son muy rápidos para proporcionar firmas de ataque actualizadas, mientras que otros son mucho más lentos. La frecuencia y la rapidez con que se actualizan las firmas es un factor importante a considerar al elegir un proveedor.

La detección basada en anomalías ofrece una mejor proteccióncontra los ataques de día cero, aquellos que ocurren antes de las firmas de detección han tenido la oportunidad de actualizarse. El proceso busca anomalías en lugar de tratar de reconocer patrones de intrusión conocidos. Por ejemplo, se activaría si alguien intentara acceder a un sistema con una contraseña incorrecta varias veces seguidas, una señal común de un ataque de fuerza bruta. Esto es solo un ejemplo y normalmente hay cientos de actividades sospechosas diferentes que pueden activar estos sistemas. Ambos métodos de detección tienen sus ventajas y desventajas. Las mejores herramientas son aquellas que usan una combinación de firma y análisis de comportamiento para la mejor protección.

La detección del intento de intrusión es la primera partede prevenirlos. Una vez detectados, los sistemas de prevención de intrusiones trabajan activamente para detener las actividades detectadas. Estos sistemas pueden emprender varias acciones correctivas diferentes. Podrían, por ejemplo, suspender o desactivar las cuentas de usuario. Otra acción típica es bloquear la dirección IP de origen del ataque o modificar las reglas del firewall. Si la actividad maliciosa proviene de un proceso específico, el sistema de prevención podría matar el proceso. Iniciar algún proceso de protección es otra reacción común y, en el peor de los casos, se pueden apagar sistemas completos para limitar el daño potencial. Otra tarea importante de Intrusion Prevention Systems es alertar a los administradores, registrar el evento e informar actividades sospechosas.

Medidas de prevención de intrusiones pasivas

Mientras que los sistemas de prevención de intrusiones pueden protegercontra numerosos tipos de ataques, nada es mejor que las medidas de prevención de intrusiones pasivas anticuadas. Por ejemplo, exigir contraseñas seguras es una excelente manera de protegerse contra muchas intrusiones. Otra medida de protección fácil es cambiar las contraseñas predeterminadas del equipo. Si bien es menos frecuente en las redes corporativas, aunque no es inaudito, he visto con demasiada frecuencia puertas de enlace de Internet que todavía tenían su contraseña de administrador predeterminada. Mientras se trata de contraseñas, el envejecimiento de las contraseñas es otro paso concreto que se puede implementar para reducir los intentos de intrusión. Cualquier contraseña, incluso la mejor, puede eventualmente ser descifrada, con tiempo suficiente. El envejecimiento de la contraseña garantiza que las contraseñas se cambiarán antes de que se hayan descifrado.

Solo había ejemplos de lo que se podía hacer paraPrevenir pasivamente las intrusiones. Podríamos escribir una publicación completa sobre qué medidas pasivas se pueden implementar, pero este no es nuestro objetivo hoy. Nuestro objetivo es presentar algunos de los mejores sistemas activos de prevención de intrusiones.

Los mejores sistemas de prevención de intrusiones

Nuestra lista contiene una mezcla de varias herramientas que puedenser utilizado para proteger contra intentos de intrusión. La mayoría de las herramientas incluidas son verdaderos sistemas de prevención de intrusiones, pero también incluimos herramientas que, aunque no se comercializan como tales, pueden usarse para evitar intrusiones. Nuestra primera entrada es uno de esos ejemplos. Recuerde que, más que nada, su elección de qué herramienta usar debe guiarse por cuáles son sus necesidades específicas. Entonces, veamos qué ofrece cada una de nuestras herramientas principales.

1. Administrador de registro y eventos de SolarWinds (PRUEBA GRATIS)

SolarWinds es un nombre bien conocido en redadministración. Goza de una sólida reputación por fabricar algunas de las mejores herramientas de administración de redes y sistemas. Su producto estrella, el Monitor de rendimiento de red, se clasifica constantemente entre las principales herramientas de monitoreo de ancho de banda de red disponibles. SolarWinds también es famoso por sus numerosas herramientas gratuitas, cada una de las cuales cubre una necesidad específica de los administradores de red. El servidor Kiwi Syslog o el servidor SolarWinds TFTP son dos excelentes ejemplos de estas herramientas gratuitas.

No dejes que el Administrador de registro y eventos de SolarWindsEl nombre te engaña. Hay mucho más de lo que parece. Algunas de las características avanzadas de este producto lo califican como un sistema de detección y prevención de intrusos, mientras que otros lo colocan en el rango de Información de Seguridad y Gestión de Eventos (SIEM). La herramienta, por ejemplo, presenta correlación de eventos en tiempo real y remediación en tiempo real.

- PRUEBA GRATIS: Administrador de registro y eventos de SolarWinds

- Enlace de descarga oficial: https://www.solarwinds.com/log-event-manager-software/registration

los Administrador de registro y eventos de SolarWinds cuenta con detección instantánea de sospechososactividad (una funcionalidad de detección de intrusos) y respuestas automáticas (una funcionalidad de prevención de intrusos). Esta herramienta también se puede utilizar para realizar investigaciones de eventos de seguridad y análisis forenses. Se puede utilizar con fines de mitigación y cumplimiento. La herramienta presenta informes probados por auditoría que también se pueden usar para demostrar el cumplimiento de varios marcos regulatorios como HIPAA, PCI-DSS y SOX. La herramienta también tiene monitoreo de integridad de archivos y monitoreo de dispositivos USB. Todas las características avanzadas del software hacen que sea más una plataforma de seguridad integrada que solo el sistema de gestión de registros y eventos que su nombre lo hará creer.

Las características de prevención de intrusiones de Administrador de registro y eventos de SolarWinds funciona implementando acciones llamadas ActivoResponde cada vez que se detectan amenazas. Se pueden vincular diferentes respuestas a alertas específicas. Por ejemplo, el sistema puede escribir en tablas de firewall para bloquear el acceso a la red de una dirección IP de origen que se ha identificado como que realiza actividades sospechosas. La herramienta también puede suspender cuentas de usuario, detener o iniciar procesos y cerrar sistemas. Recordará cómo estas son precisamente las acciones correctivas que identificamos antes.

Precios para el Administrador de registro y eventos de SolarWinds varía según la cantidad de nodos monitoreados. Los precios comienzan en $ 4,585 para hasta 30 nodos monitoreados y se pueden comprar licencias para hasta 2500 nodos, lo que hace que el producto sea altamente escalable. Si desea llevar el producto a una prueba de funcionamiento y ver por usted mismo si es adecuado para usted, hay disponible una versión de prueba gratuita de 30 días con todas las funciones.

2. Splunk

Splunk Es probablemente uno de los sistemas de prevención de intrusiones más populares. Está disponible en varias ediciones diferentes con diferentes conjuntos de características. Splunk Enterprise Security-o Splunk ES, como a menudo se le llama, es lo que necesita para una verdadera prevención de intrusiones. El software monitorea los datos de su sistema en tiempo real, buscando vulnerabilidades y signos de actividad anormal.

La respuesta de seguridad es uno de los puntos fuertes del producto.trajes y lo que lo hace un sistema de prevención de intrusiones Utiliza lo que el proveedor llama Adaptive Response Framework (ARF). Se integra con equipos de más de 55 proveedores de seguridad y puede realizar respuestas automáticas, acelerando las tareas manuales. Esta combinación si la remediación automatizada y la intervención manual pueden brindarle las mejores oportunidades de ganar rápidamente la delantera. La herramienta tiene una interfaz de usuario simple y ordenada, lo que la convierte en una solución ganadora. Otras características de protección interesantes incluyen la función "Notables" que muestra alertas personalizables por el usuario y el "Investigador de activos" para marcar actividades maliciosas y prevenir problemas adicionales.

Splunk Enterprise SecurityLa información de precios no está disponible. Deberá ponerse en contacto con las ventas de Splunk para obtener un presupuesto detallado. Este es un gran producto para el cual está disponible una prueba gratuita.

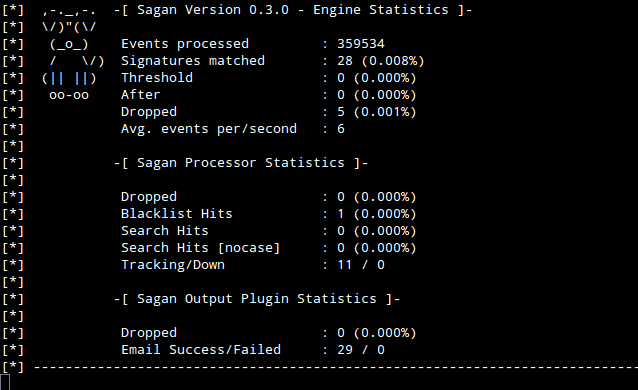

3. Sagan

Sagan Básicamente es un sistema de detección de intrusos gratuito. Sin embargo, la herramienta que tiene capacidades de ejecución de scripts puede ubicarla en la categoría Sistemas de prevención de intrusiones. Sagan detecta intentos de intrusión a través del monitoreo de archivos de registro. También puedes combinar Sagan con Snort que puede alimentar su salida a Sagan dando a la herramienta algunas capacidades de detección de intrusos basadas en la red. De hecho, Sagan puede recibir información de muchas otras herramientas como Bro o Suricata, combinando las capacidades de varias herramientas para la mejor protección posible.

Hay una trampa para SaganSin embargo, las capacidades de ejecución del script Tienes que escribir los scripts de remediación. Aunque esta herramienta podría no utilizarse mejor como su única defensa contra la intrusión, podría ser un componente clave de un sistema que incorpora varias herramientas al correlacionar eventos de diferentes fuentes, ofreciéndole lo mejor de muchos productos.

Mientras Sagan solo se puede instalar en Linux, Unix y Mac OS,se puede conectar a sistemas Windows para obtener sus eventos. Otras características interesantes de Sagan incluyen el seguimiento de la ubicación de la dirección IP y el procesamiento distribuido.

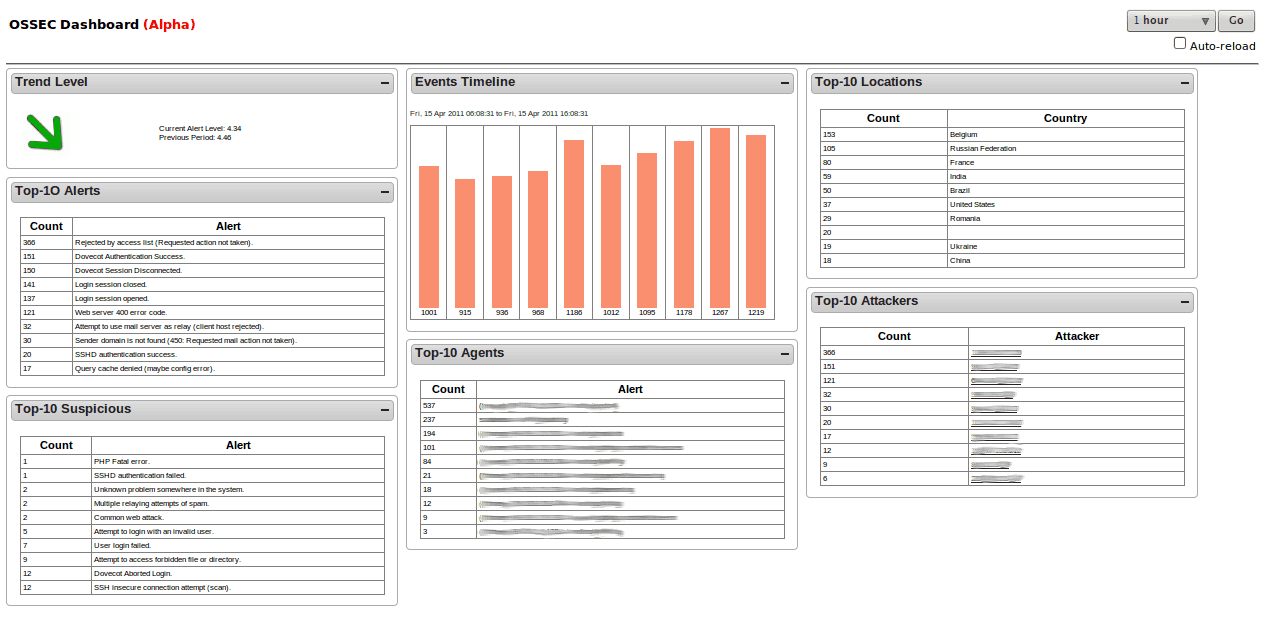

4. OSSEC

Seguridad de código abiertoo OSSEC, es uno de los principales de código abierto basado en hostSistema de detección de intrusos. Lo incluimos en nuestra lista por dos razones. Su popularidad es tal que tuvimos que incluirlo, especialmente teniendo en cuenta que la herramienta le permite especificar acciones que se realizan automáticamente cada vez que se activan alertas específicas, lo que le brinda algunas capacidades de prevención de intrusiones. OSSEC es propiedad de Trend Micro, uno de los nombres líderes en seguridad de TI y fabricante de una de las mejores suites de protección antivirus.

Cuando se instala en sistemas operativos tipo Unix,El motor de detección del software se centra principalmente en los archivos de registro y configuración. Crea sumas de verificación de archivos importantes y los verifica periódicamente, alertándolo o desencadenando una acción correctiva cada vez que sucede algo extraño. También monitoreará y alertará sobre cualquier intento anormal de obtener acceso de root. En Windows, el sistema también vigila las modificaciones no autorizadas del registro, ya que podrían ser el signo revelador de actividad maliciosa. Cualquier detección activará una alerta que se mostrará en la consola centralizada, mientras que las notificaciones también se enviarán por correo electrónico.

OSSEC es un sistema de protección contra intrusiones basado en host. Como tal, debe instalarse en cada computadora que desea proteger. Sin embargo, una consola centralizada consolida la información de cada computadora protegida para una administración más fácil. los OSSEC la consola solo se ejecuta en sistemas operativos tipo Unix, pero hay un agente disponible para proteger los hosts de Windows. Alternativamente, otras herramientas como Kibana o Graylog se pueden utilizar como interfaz de la herramienta.

5. Abra WIPS-NG

No estábamos muy seguros de si debíamos incluir Abra WIPS NG en nuestra lista Más sobre esto en un momento. Lo hizo principalmente porque es uno de los únicos productos que se dirige específicamente a redes inalámbricas. Abra WIPS NG–Donde WIPS significa Intrusión inalámbricaSistema de prevención: es una herramienta de código abierto que consta de tres componentes principales. Primero, está el sensor. Este es un proceso tonto que simplemente captura el tráfico inalámbrico y lo envía al servidor para su análisis. Como probablemente haya adivinado, el siguiente componente es el servidor. Agrega datos de todos los sensores, analiza los datos recopilados y responde a los ataques. Este componente es el corazón del sistema. Por último, pero no menos importante, está el componente de interfaz, que es la GUI que utiliza para administrar el servidor y mostrar información sobre las amenazas encontradas en su red inalámbrica.

La razón principal por la que dudamos antes de incluir Abra WIPS NG en nuestra lista que, por bueno que sea, noa todos les gusta el desarrollador del producto. Es del mismo desarrollador que Aircrack NG, un rastreador de paquetes inalámbrico y un descifrador de contraseñas que forma parte del conjunto de herramientas de cada pirata informático WiFi. Esto abre el debate sobre la ética del desarrollador y hace que algunos usuarios desconfíen. Por otro lado, los antecedentes del desarrollador pueden verse como un testimonio de su profundo conocimiento de la seguridad de Wi-Fi.

6. Fail2Ban

Fail2Ban es una intrusión de host gratuito relativamente popularSistema de detección con funciones de prevención de intrusiones. El software funciona monitoreando los archivos de registro del sistema para detectar eventos sospechosos, como intentos fallidos de inicio de sesión o búsquedas de exploits. Cuando el sistema detecta algo sospechoso, reacciona actualizando automáticamente las reglas del firewall local para bloquear la dirección IP de origen del comportamiento malicioso. Esto, por supuesto, implica que se está ejecutando algún proceso de firewall en la máquina local. Este es el principal inconveniente de la herramienta. Sin embargo, se puede configurar cualquier otra acción arbitraria, como ejecutar una secuencia de comandos correctiva o enviar notificaciones por correo electrónico.

Fail2Ban se suministra con varias detecciones preconstruidasactiva los llamados filtros, que cubren algunos de los servicios más comunes, como Apache, Courrier, SSH, FTP, Postfix y muchos más. Como dijimos, las acciones correctivas se logran modificando las tablas de firewall del host. Fail2Ban admite Netfilter, IPtables o la tabla hosts.deny de TCP Wrapper. Cada filtro se puede asociar con una o muchas acciones. Juntos, los filtros y las acciones se denominan cárcel.

7. Bro Network Security Monitor

los Bro Network Security Monitor es otra detección de intrusiones de red gratuitasistema con funcionalidad tipo IPS. Funciona en dos fases, primero registra el tráfico y luego lo analiza. Esta herramienta funciona en múltiples capas hasta la capa de aplicación, lo que explica una mejor detección de los intentos de intrusión dividida. El módulo de análisis del producto se compone de dos elementos. El primer elemento se llama Event Engine y su propósito es rastrear eventos desencadenantes como conexiones TCP o solicitudes HTTP. Los eventos son luego analizados por Policy Scripts, el segundo elemento. El trabajo de los scripts de política es decidir si se activa una alarma, se inicia una acción o se ignora el evento. Es la posibilidad de lanzar una acción que le da al Bro Network Security Monitor Su funcionalidad IPS.

los Bro Network Security Monitor Tiene algunas limitaciones. Solo rastreará la actividad HTTP, DNS y FTP y también monitoreará el tráfico SNMP. Sin embargo, esto es algo bueno, ya que SNMP se usa a menudo para la supervisión de la red a pesar de sus graves fallas de seguridad. SNMP apenas tiene seguridad incorporada y utiliza tráfico no cifrado. Y dado que el protocolo se puede utilizar para modificar configuraciones, los usuarios malintencionados podrían aprovecharlo fácilmente. El producto también vigilará los cambios en la configuración del dispositivo y las trampas SNMP. Se puede instalar en Unix, Linux y OS X, pero no está disponible para Windows, lo cual es quizás su principal inconveniente. De lo contrario, esta es una herramienta muy interesante que vale la pena probar.

Comentarios