No quisiera sonar demasiado paranoico, aunque yoprobablemente lo haga, pero la ciberdelincuencia está en todas partes. Cada organización puede convertirse en el objetivo de los piratas informáticos que intentan acceder a sus datos. Por lo tanto, es primordial vigilar las cosas y garantizar que no seamos víctimas de estas personas mal intencionadas. La primera línea de defensa es un Sistema de detección de intrusos. Basado en el host los sistemas aplican su detección a nivel de host y normalmente detectarán la mayoría de los intentos de intrusión rápidamente y le notificarán de inmediato para que pueda remediar la situación. Con tanta detección de intrusiones basada en hostsistemas disponibles, elegir lo mejor para su situación específica puede parecer un desafío. Para ayudarlo a ver con claridad, hemos reunido una lista de algunos de los mejores sistemas de detección de intrusos basados en host.

Antes de revelar las mejores herramientas, desviaremosbrevemente y eche un vistazo a los diferentes tipos de sistemas de detección de intrusiones. Algunos están basados en el host, mientras que otros están basados en la red. Explicaremos las diferencias. Luego discutiremos los diferentes métodos de detección de intrusos. Algunas herramientas tienen un enfoque basado en la firma, mientras que otras buscan conductas sospechosas. Los mejores usan una combinación de ambos. Antes de continuar, explicaremos las diferencias entre la detección de intrusos y los sistemas de prevención de intrusos, ya que es importante comprender lo que estamos viendo. Entonces estaremos listos para la esencia de esta publicación, los mejores sistemas de detección de intrusos basados en host.

Dos tipos de sistemas de detección de intrusiones

Hay esencialmente dos tipos de intrusiónSistemas de deteccion. Si bien su objetivo es idéntico: detectar rápidamente cualquier intento de intrusión o actividad sospechosa que pueda conducir a un intento de intrusión, difieren en la ubicación donde se realiza esta detección. Este es un concepto que a menudo se conoce como el punto de aplicación. Cada tipo tiene ventajas y desventajas y, en términos generales, no hay consenso sobre cuál es preferible. De hecho, la mejor solución, o la más segura, es probablemente una que combine ambas.

Sistemas de detección de intrusiones de host (HIDS)

El primer tipo de sistema de detección de intrusos, eluno en el que estamos interesados hoy, opera a nivel de host. Tal vez lo hayas adivinado por su nombre. HIDS verifica, por ejemplo, varios archivos de registro y revistas en busca de signos de actividad sospechosa. Otra forma de detectar intentos de intrusión es verificando los archivos de configuración importantes para detectar cambios no autorizados. También pueden examinar los mismos archivos de configuración para patrones de intrusión conocidos específicos. Por ejemplo, se puede saber que un método de intrusión particular funciona agregando un determinado parámetro a un archivo de configuración específico. Un buen sistema de detección de intrusiones basado en host lo captaría.

La mayoría de las veces los HIDS se instalan directamente enlos dispositivos que deben proteger. Deberá instalarlos en todas sus computadoras. Otros solo requerirán la instalación de un agente local. Algunos incluso hacen todo su trabajo de forma remota. No importa cómo operen, los buenos HIDS tienen una consola centralizada donde puede controlar la aplicación y ver sus resultados.

Sistemas de detección de intrusiones en red (NIDS)

Otro tipo de sistema de detección de intrusos llamadoLos sistemas de detección de intrusos en la red, o NIDS, funcionan en el límite de la red para forzar la detección. Utilizan métodos similares a los sistemas de detección de intrusos del host, como detectar actividades sospechosas y buscar patrones de intrusión conocidos. Pero en lugar de mirar los registros y los archivos de configuración, observan el tráfico de la red y examinan todas las solicitudes de conexión. Algunos métodos de intrusión explotan vulnerabilidades conocidas mediante el envío de paquetes intencionadamente malformados a los hosts, haciéndolos reaccionar de una manera particular que les permite ser violados. Un sistema de detección de intrusos en la red detectaría fácilmente este tipo de intento.

Algunos sostienen que los NIDS son mejores que los HIDS ya quedetectar ataques incluso antes de que lleguen a sus sistemas. Algunos los prefieren porque no requieren que se instale nada en cada host para protegerlos de manera efectiva. Por otro lado, proporcionan poca protección contra los ataques internos que desafortunadamente no son poco comunes. Para ser detectado, un atacante debe usar una ruta que pase a través del NIDS. Por estas razones, la mejor protección probablemente proviene del uso de una combinación de ambos tipos de herramientas.

Métodos de detección de intrusiones

Al igual que hay dos tipos de intrusiónherramientas de detección, existen principalmente dos métodos diferentes utilizados para detectar intentos de intrusión. La detección podría estar basada en firmas o podría estar basada en anomalías. La detección de intrusiones basada en firmas funciona mediante el análisis de datos para patrones específicos que se han asociado con intentos de intrusión. Esto es similar a los sistemas de protección antivirus tradicionales que se basan en definiciones de virus. Del mismo modo, la detección de intrusos basada en firmas se basa en firmas o patrones de intrusos. Comparan datos con firmas de intrusión para identificar intentos. Su principal inconveniente es que no funcionan hasta que se cargan las firmas adecuadas en el software. Desafortunadamente, esto generalmente ocurre solo después de que un cierto número de máquinas han sido atacadas y los editores de firmas de intrusión han tenido tiempo de publicar nuevos paquetes de actualización. Algunos proveedores son bastante rápidos, mientras que otros solo pudieron reaccionar días después.

Detección de intrusiones basada en anomalías, la otramétodo, proporciona una mejor protección contra ataques de día cero, aquellos que suceden antes de que cualquier software de detección de intrusos haya tenido la oportunidad de adquirir el archivo de firma adecuado. Estos sistemas buscan anomalías en lugar de tratar de reconocer patrones de intrusión conocidos. Por ejemplo, podrían activarse si alguien intentara acceder a un sistema con una contraseña incorrecta varias veces seguidas, una señal común de un ataque de fuerza bruta. Cualquier comportamiento sospechoso se puede detectar rápidamente. Cada método de detección tiene sus ventajas y desventajas. Al igual que con los tipos de herramientas, las mejores herramientas son aquellas que usan una combinación de firma y análisis de comportamiento para la mejor protección.

Detección vs prevención: una distinción importante

Hemos estado discutiendo los sistemas de detección de intrusionespero muchos de ustedes habrán escuchado sobre los sistemas de prevención de intrusiones. ¿Son idénticos los dos conceptos? La respuesta fácil es no, ya que los dos tipos de herramientas tienen un propósito diferente. Hay, sin embargo, cierta superposición entre ellos. Como su nombre lo indica, el sistema de detección de intrusos detecta intentos de intrusión y actividades sospechosas. Cuando detecta algo, generalmente desencadena alguna forma de alerta o notificación. Los administradores deben tomar los pasos necesarios para detener o bloquear el intento de intrusión.

Los sistemas de prevención de intrusiones (IPS) están hechos paraevitar que las intrusiones ocurran por completo. El IPS activo incluye un componente de detección que activará automáticamente alguna acción correctiva cada vez que se detecte un intento de intrusión. La prevención de intrusiones también puede ser pasiva. El término se puede usar para referirse a cualquier cosa que se haga o se implemente como una forma de prevenir intrusiones. El endurecimiento de la contraseña, por ejemplo, puede considerarse una medida de prevención de intrusiones.

Las mejores herramientas de detección de intrusiones de host

Hemos buscado en el mercado el mejor host basadosistema de deteccion de intrusos. Lo que tenemos para usted es una mezcla de HIDS verdaderos y otro software que, aunque no se llaman a sí mismos sistemas de detección de intrusos, tienen un componente de detección de intrusos o pueden usarse para detectar intentos de intrusión. Revisemos nuestras mejores opciones y echemos un vistazo a sus mejores características.

1. Administrador de registro y eventos de SolarWinds (Prueba gratis)

Nuestra primera entrada es de SolarWinds, un nombre comúnen el campo de las herramientas de administración de redes. La compañía ha existido durante aproximadamente 20 años y nos ha traído algunas de las mejores herramientas de administración de redes y sistemas. También es conocido por sus numerosas herramientas gratuitas que abordan algunas necesidades específicas de los administradores de red. Dos excelentes ejemplos de estas herramientas gratuitas son Kiwi Syslog Server y Advanced Subnet Calculator.

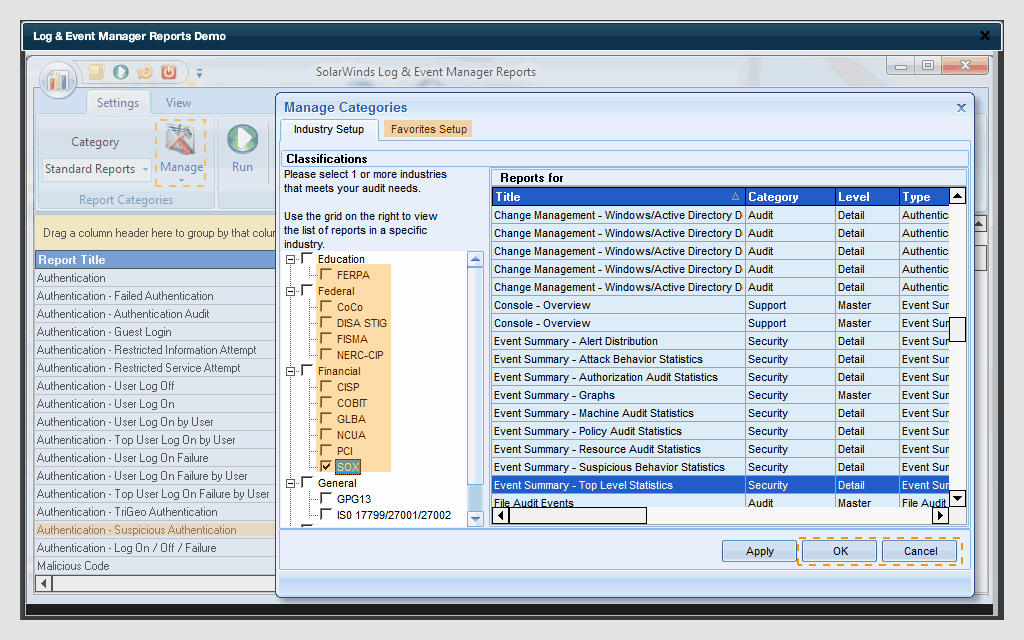

No dejes que el Administrador de registro y eventos de SolarWindsEl nombre te engaña. Es mucho más que un simple sistema de gestión de registros y eventos. Muchas de las características avanzadas de este producto lo colocan en el rango de Información de Seguridad y Administración de Eventos (SIEM). Otras características lo califican como un Sistema de detección de intrusiones e incluso, hasta cierto punto, como un Sistema de prevención de intrusiones. Esta herramienta presenta correlación de eventos en tiempo real y remediación en tiempo real, por ejemplo.

- PRUEBA GRATIS: Administrador de registro y eventos de SolarWinds

- Enlace de descarga oficial: https://www.solarwinds.com/log-event-manager-software/registration

los Administrador de registro y eventos de SolarWinds cuenta con detección instantánea de sospechososactividad (una funcionalidad similar a IDS) y respuestas automatizadas (una funcionalidad similar a IPS). También puede realizar investigaciones de eventos de seguridad y análisis forenses tanto para fines de mitigación como de cumplimiento. Gracias a sus informes probados por auditoría, la herramienta también se puede utilizar para demostrar el cumplimiento de HIPAA, PCI-DSS y SOX, entre otros. La herramienta también tiene monitoreo de integridad de archivos y monitoreo de dispositivos USB, lo que la convierte en una plataforma de seguridad integrada mucho más que un simple sistema de administración de eventos y registros.

Precios para el Administrador de registro y eventos de SolarWinds comienza en $ 4,585 por hasta 30 nodos monitoreados. Se pueden comprar licencias para hasta 2500 nodos haciendo que el producto sea altamente escalable. Si desea llevar el producto a una prueba de funcionamiento y ver por usted mismo si es adecuado para usted, hay disponible una versión de prueba gratuita de 30 días con todas las funciones.

2. OSSEC

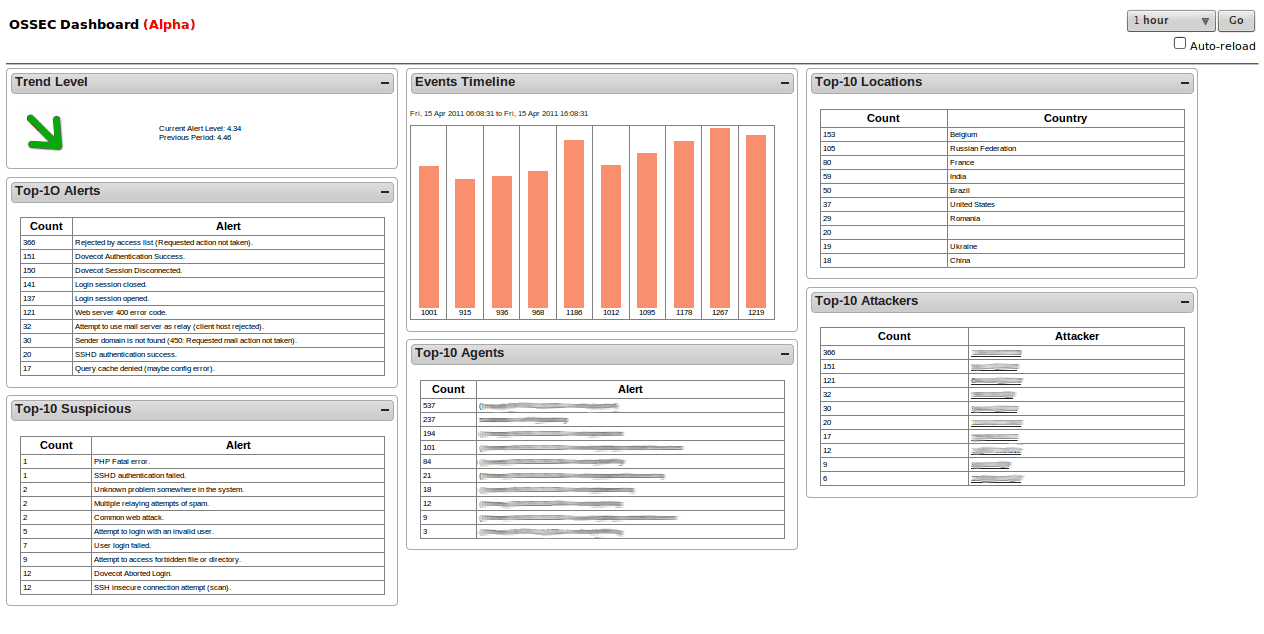

Seguridad de código abiertoo OSSEC, es, con mucho, el principal host de código abiertosistema de detección de intrusos. El producto es propiedad de Trend Micro, uno de los nombres líderes en seguridad de TI y fabricante de una de las mejores suites de protección antivirus. Cuando se instala en sistemas operativos tipo Unix, el software se centra principalmente en los archivos de registro y configuración. Crea sumas de verificación de archivos importantes y los valida periódicamente, alertándolo cada vez que ocurre algo extraño. También monitoreará y alertará sobre cualquier intento anormal de obtener acceso de root. En los hosts de Windows, el sistema también está atento a modificaciones de registro no autorizadas que podrían ser un signo revelador de actividad maliciosa.

En virtud de ser un sistema de detección de intrusos basado en host, OSSEC debe instalarse en cada computadora que desea proteger. Sin embargo, una consola centralizada consolida la información de cada computadora protegida para una administración más fácil. Mientras que la OSSEC la consola solo se ejecuta en sistemas operativos tipo Unix,Hay un agente disponible para proteger los hosts de Windows. Cualquier detección activará una alerta que se mostrará en la consola centralizada, mientras que las notificaciones también se enviarán por correo electrónico.

3. Samhain

Samhain es otra intrusión de host gratuito conocidaSistema de detección. Sus características principales, desde el punto de vista de IDS, son la verificación de integridad de archivos y el monitoreo / análisis de archivos de registro. Sin embargo, hace mucho más que eso. El producto realizará la detección de rootkits, monitoreo de puertos, detección de ejecutables SUID no autorizados y procesos ocultos. La herramienta fue diseñada para monitorear múltiples hosts que ejecutan varios sistemas operativos al tiempo que proporciona registro centralizado y mantenimiento. Sin embargo, Samhain también se puede usar como una aplicación independiente enUna sola computadora. El software se ejecuta principalmente en sistemas POSIX como Unix, Linux u OS X. También se puede ejecutar en Windows bajo Cygwin, un paquete que permite ejecutar aplicaciones POSIX en Windows, aunque solo el agente de monitoreo ha sido probado en esa configuración.

Uno de SamhainLa característica más singular es su modo sigiloso quele permite correr sin ser detectado por posibles atacantes. Se sabe que los intrusos eliminan rápidamente los procesos de detección que reconocen tan pronto como ingresan a un sistema antes de ser detectados, lo que les permite pasar desapercibidos. Samhain utiliza técnicas esteganográficas para ocultar sus procesos de otros. También protege sus archivos de registro centrales y copias de seguridad de configuración con una clave PGP para evitar la manipulación.

4. Fail2Ban

Fail2Ban es una intrusión de host de código abierto y gratuitosistema de detección que también presenta algunas capacidades de prevención de intrusiones. La herramienta de software supervisa los archivos de registro para detectar actividades y eventos sospechosos, como intentos fallidos de inicio de sesión, búsqueda de exploits, etc. La acción predeterminada de la herramienta, siempre que detecta algo sospechoso, es actualizar automáticamente las reglas del firewall local para bloquear la dirección IP de origen del comportamiento malicioso En realidad, esto no es una verdadera prevención de intrusiones, sino más bien un sistema de detección de intrusiones con funciones de reparación automática. Lo que acabamos de describir es la acción predeterminada de la herramienta, pero cualquier otra acción arbitraria, como enviar notificaciones por correo electrónico, también se puede configurar, haciendo que se comporte como un sistema de detección de intrusos más "clásico".

Fail2Ban se ofrece con varios filtros prefabricados paraAlgunos de los servicios más comunes como Apache, SSH, FTP, Postfix y muchos más. La prevención, como explicamos, se lleva a cabo modificando las tablas de firewall del host. La herramienta puede funcionar con Netfilter, IPtables o la tabla hosts.deny de TCP Wrapper. Cada filtro se puede asociar con una o muchas acciones.

5. AYUDANTE

los Entorno avanzado de detección de intrusioneso AYUDANTE, es otro sistema de detección de intrusiones de host gratuitoEste se centra principalmente en la detección de rootkits y las comparaciones de firmas de archivos. Cuando lo instale inicialmente, la herramienta compilará una especie de base de datos de datos administrativos de los archivos de configuración del sistema. Esta base de datos se puede usar como una línea de base contra la cual se puede comparar cualquier cambio y eventualmente revertirlo si es necesario.

AYUDANTE hace uso tanto de firmas como deesquemas de detección basados en anomalías. Esta es una herramienta que se ejecuta bajo demanda y no está programada o se ejecuta continuamente. De hecho, este es el principal inconveniente del producto. Sin embargo, dado que es una herramienta de línea de comandos en lugar de estar basada en GUI, se puede crear un trabajo cron para ejecutarlo a intervalos regulares. Si elige ejecutar la herramienta con frecuencia, como una vez por minuto, casi obtendrá datos en tiempo real y tendrá tiempo de reaccionar antes de que cualquier intento de intrusión haya ido demasiado lejos y haya causado mucho daño.

En su centro, AYUDANTE es solo una herramienta de comparación de datos pero con la ayudade algunos scripts programados externos, se puede convertir en un verdadero HIDS. Sin embargo, tenga en cuenta que esta es esencialmente una herramienta local. No tiene una gestión centralizada ni una GUI elegante.

6. Sagan

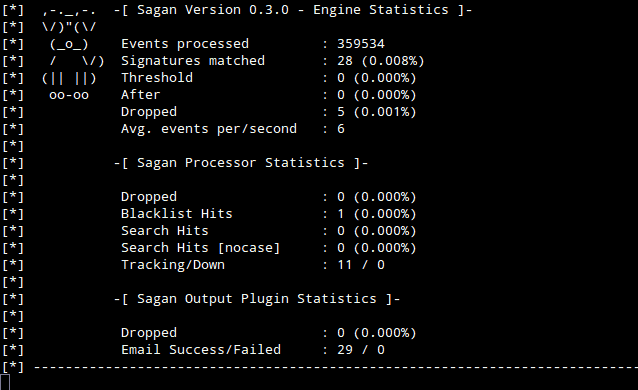

El último en nuestra lista es Sagan, que en realidad es más un sistema de análisis de registroque un verdadero IDS. Sin embargo, tiene algunas características similares a IDS, por lo que merece un lugar en nuestra lista. La herramienta observa localmente los archivos de registro del sistema donde está instalada, pero también puede interactuar con otras herramientas. Podría, por ejemplo, analizar los registros de Snort, agregando efectivamente la funcionalidad NIDS de Snort a lo que es esencialmente un HIDS. No solo interactuará con Snort. Sagan también puede interactuar con Suricata y es compatible con varias herramientas de creación de reglas como Oinkmaster o Pulled Pork.

Sagan también tiene capacidades de ejecución de script que puedenconviértalo en un sistema básico de prevención de intrusiones, siempre que desarrolle algunos scripts de corrección. Aunque es probable que esta herramienta no se use como su única defensa contra la intrusión, puede ser un gran componente de un sistema que puede incorporar muchas herramientas al correlacionar eventos de diferentes fuentes.

Comentarios