Tutti vogliono tenere fuori gli intrusi dai loroCasa. Allo stesso modo, e per ragioni simili, gli amministratori di rete si sforzano di tenere gli intrusi fuori dalle reti che gestiscono. Una delle risorse più importanti di molte organizzazioni di oggi sono i loro dati. È così importante che molte persone mal intenzionate faranno di tutto per rubare quei dati. Lo fanno utilizzando una vasta gamma di tecniche per ottenere accesso non autorizzato a reti e sistemi. Il numero di tali attacchi sembra essere cresciuto esponenzialmente di recente e, in reazione, sono stati messi in atto sistemi per prevenirli. Tali sistemi sono chiamati Intrusion Prevention Systems o IPS. Oggi diamo uno sguardo ai migliori sistemi di prevenzione delle intrusioni che possiamo trovare.

Inizieremo cercando di definire meglio cosaLa prevenzione delle intrusioni è. Questo, ovviamente, implica che definiremo anche che cos'è l'intrusione. Esploreremo quindi i diversi metodi di rilevamento generalmente utilizzati e quali azioni correttive vengono intraprese al momento del rilevamento. Quindi, parleremo brevemente della prevenzione delle intrusioni passive. Sono misure statiche che possono essere messe in atto che potrebbero ridurre drasticamente il numero di tentativi di intrusione. Potresti essere sorpreso di scoprire che alcuni di questi non hanno nulla a che fare con i computer. Solo così, con tutti noi sulla stessa pagina, saremo finalmente in grado di rivedere alcuni dei migliori sistemi di prevenzione delle intrusioni che potremmo trovare.

Prevenzione delle intrusioni: di cosa si tratta?

Anni fa, i virus erano praticamente gli unicipreoccupazioni degli amministratori di sistema. I virus sono arrivati a un punto in cui erano così comuni che l'industria ha reagito sviluppando strumenti di protezione antivirus. Oggi, nessun utente serio nella sua mente giusta potrebbe pensare di eseguire un computer senza protezione da virus. Sebbene non sentiamo più gran parte dei virus, l'intrusione - o l'accesso non autorizzato ai tuoi dati da parte di utenti malintenzionati - è la nuova minaccia. Poiché i dati sono spesso la risorsa più importante di un'organizzazione, le reti aziendali sono diventate il bersaglio di hacker malintenzionati che faranno di tutto per ottenere l'accesso ai dati. Proprio come il software di protezione antivirus è stata la risposta alla proliferazione di virus, Intrusion Prevention Systems è la risposta agli attacchi di intrusi.

I sistemi di prevenzione delle intrusioni essenzialmente fanno duecose. Innanzitutto, rilevano i tentativi di intrusione e quando rilevano attività sospette, utilizzano diversi metodi per arrestarlo o bloccarlo. Esistono due modi diversi per rilevare i tentativi di intrusione. Il rilevamento basato sulla firma funziona analizzando il traffico e i dati della rete e cercando schemi specifici associati ai tentativi di intrusione. Questo è simile ai tradizionali sistemi di protezione antivirus che si basano sulle definizioni dei virus. Il rilevamento delle intrusioni basato sulla firma si basa su firme o schemi di intrusione. Lo svantaggio principale di questo metodo di rilevamento è la necessità di caricare nel software le firme appropriate. E quando un nuovo metodo di attacco, di solito c'è un ritardo prima che le firme dell'attacco vengano aggiornate. Alcuni fornitori sono molto veloci nel fornire firme di attacco aggiornate mentre altri sono molto più lenti. Quanto spesso e quanto velocemente vengono aggiornate le firme è un fattore importante da considerare nella scelta di un fornitore.

Il rilevamento basato sull'anomalia offre una migliore protezionecontro gli attacchi zero-day, quelli che si verificano prima delle firme di rilevamento hanno avuto la possibilità di essere aggiornati. Il processo cerca anomalie invece di provare a riconoscere schemi di intrusione noti. Ad esempio, verrebbe attivato se qualcuno tentasse di accedere a un sistema con una password errata più volte di seguito, un segno comune di un attacco di forza bruta. Questo è solo un esempio e in genere ci sono centinaia di diverse attività sospette che possono attivare questi sistemi. Entrambi i metodi di rilevamento hanno i loro vantaggi e svantaggi. Gli strumenti migliori sono quelli che utilizzano una combinazione di firma e analisi comportamentale per la migliore protezione.

Rilevare il tentativo di intrusione è la prima partedi prevenirli. Una volta rilevati, i sistemi di prevenzione delle intrusioni lavorano attivamente per arrestare le attività rilevate. Diversi sistemi correttivi possono essere intrapresi da questi sistemi. Potrebbero, ad esempio, sospendere o altrimenti disattivare gli account utente. Un'altra azione tipica è il blocco dell'indirizzo IP di origine dell'attacco o la modifica delle regole del firewall. Se l'attività dannosa proviene da un processo specifico, il sistema di prevenzione potrebbe interrompere il processo. L'avvio di alcuni processi di protezione è un'altra reazione comune e, nei casi peggiori, è possibile arrestare interi sistemi per limitare potenziali danni. Un altro compito importante di Intrusion Prevention Systems è quello di avvisare gli amministratori, registrare l'evento e segnalare attività sospette.

Misure di prevenzione delle intrusioni passive

Mentre i sistemi di prevenzione delle intrusioni possono proteggerecontro numerosi tipi di attacchi, niente è meglio delle vecchie misure di prevenzione delle intrusioni passive. Ad esempio, imporre password complesse è un modo eccellente di protezione contro molte intrusioni. Un'altra semplice misura di protezione sta cambiando le password predefinite dell'apparecchiatura. Mentre è meno frequente nelle reti aziendali, anche se non è inaudito, ho visto troppo spesso gateway Internet che avevano ancora la loro password di amministratore predefinita. Per quanto riguarda le password, l'invecchiamento delle password è un altro passo concreto che può essere messo in atto per ridurre i tentativi di intrusione. Qualsiasi password, anche la migliore, può eventualmente essere decifrata, dato il tempo sufficiente. L'invecchiamento della password garantisce che le password vengano modificate prima di essere violate.

C'erano solo esempi di cosa si potesse fareprevenire passivamente le intrusioni. Potremmo scrivere un intero post su quali misure passive possono essere messe in atto, ma questo non è il nostro obiettivo oggi. Il nostro obiettivo è invece quello di presentare alcuni dei migliori sistemi di prevenzione delle intrusioni attivi.

I migliori sistemi di prevenzione delle intrusioni

La nostra lista contiene un mix di vari strumenti che possonoessere usato per proteggere dai tentativi di intrusione. La maggior parte degli strumenti inclusi sono veri sistemi di prevenzione delle intrusioni, ma includiamo anche strumenti che, pur non essendo commercializzati come tali, possono essere utilizzati per prevenire le intrusioni. La nostra prima voce è un esempio. Ricorda che, più di ogni altra cosa, la tua scelta dello strumento da utilizzare dovrebbe essere guidata da quali sono le tue esigenze specifiche. Quindi, vediamo cosa ognuno dei nostri migliori strumenti ha da offrire.

1. Log e gestore eventi di SolarWinds (PROVA GRATUITA)

SolarWinds è un nome noto nella reteamministrazione. Gode di una solida reputazione per aver realizzato alcuni dei migliori strumenti di amministrazione di rete e di sistema. Il suo prodotto di punta, Network Performance Monitor, si classifica costantemente tra i migliori strumenti di monitoraggio della larghezza di banda della rete disponibili. SolarWinds è anche famoso per i suoi numerosi strumenti gratuiti, ognuno dei quali risponde a un'esigenza specifica degli amministratori di rete. Il Kiwi Syslog Server o il server TFTP di SolarWinds sono due eccellenti esempi di questi strumenti gratuiti.

Non lasciare che il Log e gestore eventi di SolarWindsIl nome ti prende in giro. C'è molto di più di quello che sembra. Alcune delle funzionalità avanzate di questo prodotto lo qualificano come un sistema di rilevamento e prevenzione delle intrusioni, mentre altri lo inseriscono nella gamma Security Information and Event Management (SIEM). Lo strumento, ad esempio, offre la correlazione degli eventi in tempo reale e la correzione in tempo reale.

- PROVA GRATUITA: Log e gestore eventi di SolarWinds

- Link per il download ufficiale: https://www.solarwinds.com/log-event-manager-software/registration

Il Log e gestore eventi di SolarWinds vanta il rilevamento istantaneo di sospettiattività (una funzionalità di rilevamento delle intrusioni) e risposte automatiche (una funzionalità di prevenzione delle intrusioni). Questo strumento può anche essere utilizzato per eseguire indagini sugli eventi di sicurezza e analisi forensi. Può essere utilizzato per scopi di mitigazione e conformità. Lo strumento presenta report comprovati da audit che possono anche essere utilizzati per dimostrare la conformità con vari quadri normativi come HIPAA, PCI-DSS e SOX. Lo strumento ha anche il monitoraggio dell'integrità dei file e il monitoraggio dei dispositivi USB. Tutte le funzionalità avanzate del software lo rendono più una piattaforma di sicurezza integrata che solo il sistema di gestione dei log e degli eventi che il suo nome ti farebbe credere.

Le funzionalità di prevenzione delle intrusioni di Log e gestore eventi di SolarWinds funziona implementando azioni chiamate ActiveRisposte ogni volta che vengono rilevate minacce. Diverse risposte possono essere collegate a avvisi specifici. Ad esempio, il sistema può scrivere su tabelle firewall per bloccare l'accesso alla rete di un indirizzo IP di origine che è stato identificato come attività sospetta. Lo strumento può anche sospendere gli account utente, arrestare o avviare processi e arrestare i sistemi. Ricorderete come queste sono esattamente le azioni correttive identificate in precedenza.

Prezzi per il Log e gestore eventi di SolarWinds varia in base al numero di nodi monitorati. I prezzi partono da $ 4.585 per un massimo di 30 nodi monitorati e possono essere acquistate licenze per un massimo di 2500 nodi che rendono il prodotto altamente scalabile. Se vuoi portare il prodotto per una prova e vedere di persona se è giusto per te, è disponibile una versione di prova gratuita di 30 giorni con funzionalità complete.

2. Splunk

Splunk è probabilmente uno dei più popolari sistemi di prevenzione delle intrusioni. È disponibile in diverse edizioni con diversi set di funzionalità. Splunk Enterprise Security-o Splunk ES, come viene spesso chiamato, è ciò di cui hai bisogno per la vera prevenzione delle intrusioni. Il software monitora i dati del sistema in tempo reale, alla ricerca di vulnerabilità e segni di attività anomala.

La risposta alla sicurezza è uno dei punti di forza del prodottosi adatta e cosa lo rende un sistema di prevenzione delle intrusioni. Utilizza ciò che il fornitore chiama Adaptive Response Framework (ARF). Si integra con le apparecchiature di oltre 55 fornitori di sicurezza e può eseguire risposte automatizzate, accelerando le attività manuali. Questa combinazione, se la riparazione automatica e l'intervento manuale possono offrire le migliori possibilità di ottenere rapidamente il sopravvento. Lo strumento ha un'interfaccia utente semplice e ordinata, che rende una soluzione vincente. Altre interessanti funzionalità di protezione includono la funzione "Notables" che mostra avvisi personalizzabili dall'utente e "Asset Investigator" per segnalare attività dannose e prevenire ulteriori problemi.

Splunk Enterprise SecurityLe informazioni sui prezzi non sono prontamente disponibili. Devi contattare le vendite di Splunk per ottenere un preventivo dettagliato. Questo è un ottimo prodotto per il quale è disponibile una prova gratuita.

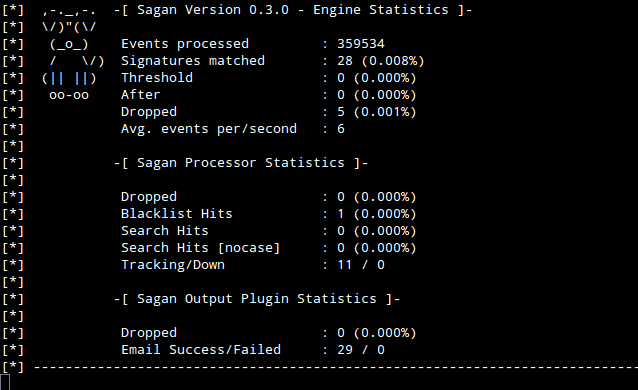

3. Sagan

Sagan è fondamentalmente un sistema di rilevamento delle intrusioni gratuito. Tuttavia, lo strumento con funzionalità di esecuzione degli script che può inserirlo nella categoria Sistemi di prevenzione delle intrusioni. Sagan rileva i tentativi di intrusione attraverso il monitoraggio dei file di registro. Puoi anche combinare Sagan con Snort che può alimentare il suo output a Sagan fornendo allo strumento alcune funzionalità di rilevamento delle intrusioni basate sulla rete. Infatti, Sagan può ricevere input da molti altri strumenti come Bro o Suricata, combinando le capacità di diversi strumenti per la migliore protezione possibile.

C'è un problema SaganCapacità di esecuzione degli script, però. Devi scrivere gli script di correzione. Anche se questo strumento potrebbe non essere utilizzato come unica difesa contro le intrusioni, potrebbe essere un componente chiave di un sistema che incorpora diversi strumenti correlando eventi da fonti diverse, offrendo il meglio di molti prodotti.

Mentre Sagan può essere installato solo su Linux, Unix e Mac OS,può connettersi ai sistemi Windows per ottenere i loro eventi. Altre caratteristiche interessanti di Sagan includono il tracciamento della posizione dell'indirizzo IP e l'elaborazione distribuita.

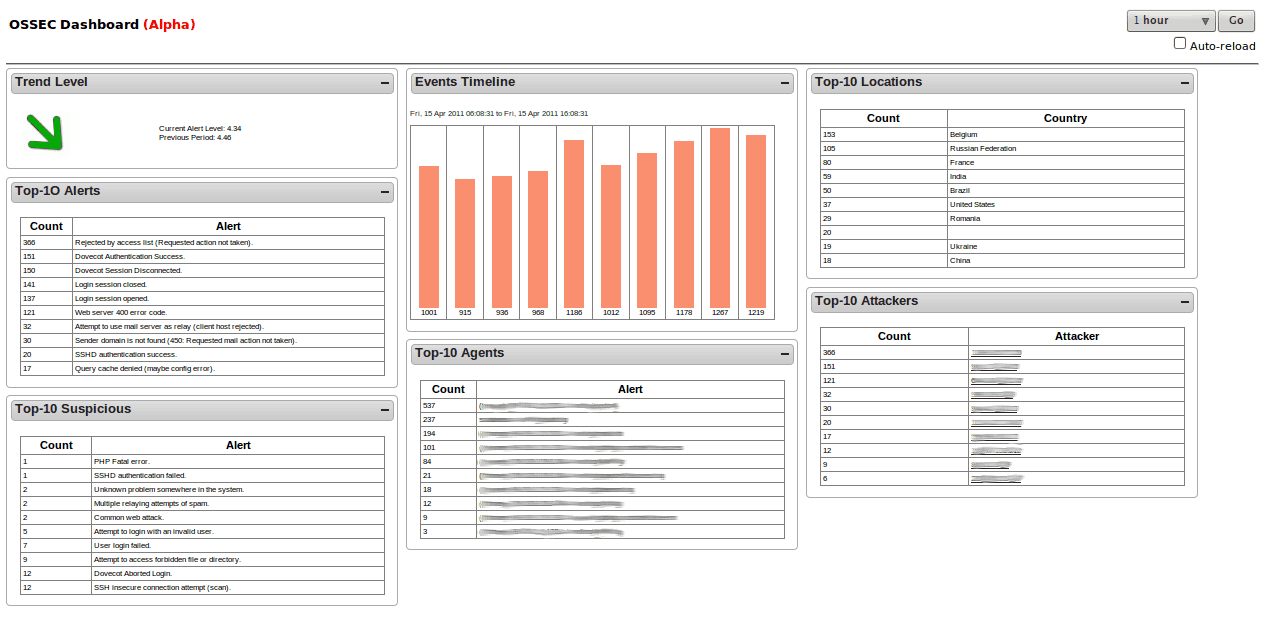

4. OSSEC

Sicurezza open source, o OSSEC, è uno dei principali host basati su host open sourceSistema di rilevamento intrusioni. Lo includiamo nel nostro elenco per due motivi. La sua popolarità è tale che abbiamo dovuto includerlo, soprattutto considerando che lo strumento consente di specificare le azioni che vengono eseguite automaticamente ogni volta che vengono attivati avvisi specifici, dandogli alcune funzionalità di prevenzione delle intrusioni. OSSEC appartiene a Trend Micro, uno dei nomi di spicco della sicurezza IT e produttore di una delle migliori suite di protezione antivirus.

Se installato su sistemi operativi simili a Unix,il motore di rilevamento del software si concentra principalmente sui file di registro e di configurazione. Crea checksum di file importanti e li verifica periodicamente, avvisandoti o attivando un'azione correttiva ogni volta che succede qualcosa di strano. Inoltre monitorerà e avviserà in caso di tentativi anomali di ottenere l'accesso come root. Su Windows, il sistema tiene anche d'occhio le modifiche non autorizzate del registro poiché potrebbero essere il segnale rivelatore di attività dannose. Qualsiasi rilevamento attiverà un avviso che verrà visualizzato sulla console centralizzata mentre le notifiche verranno inviate anche via e-mail.

OSSEC è un sistema di protezione dalle intrusioni basato su host. Pertanto, deve essere installato su ogni computer che si desidera proteggere. Tuttavia, una console centralizzata consolida le informazioni di ciascun computer protetto per una gestione più semplice. Il OSSEC la console funziona solo su sistemi operativi Unix-Like ma è disponibile un agente per proteggere gli host Windows. In alternativa, altri strumenti come Kibana o Graylog possono essere utilizzati come front-end dello strumento.

5. Apri WIPS-NG

Non eravamo troppo sicuri di includere Apri WIPS NG nella nostra lista. Maggiori informazioni in un momento. Lo ha reso principalmente perché è l'unico prodotto che ha come target specifico le reti wireless. Apri WIPS NG–Where WIPS sta per Wireless IntrusionSistema di prevenzione: è uno strumento open source composto da tre componenti principali. Innanzitutto c'è il sensore. Questo è un processo stupido che acquisisce semplicemente il traffico wireless e lo invia al server per l'analisi. Come probabilmente hai indovinato, il componente successivo è il server. Aggrega i dati di tutti i sensori, analizza i dati raccolti e risponde agli attacchi. Questo componente è il cuore del sistema. Ultimo ma non meno importante è il componente dell'interfaccia che è la GUI che si utilizza per gestire il server e visualizzare informazioni sulle minacce rilevate sulla rete wireless.

Il motivo principale per cui abbiamo esitato prima di includere Apri WIPS NG nella nostra lista è che, per quanto buono, nona tutti piace lo sviluppatore del prodotto. È dello stesso sviluppatore di Aircrack NG uno sniffer di pacchetti wireless e un cracker di password che fa parte del toolkit di ogni hacker WiFi. Questo apre il dibattito sull'etica dello sviluppatore e rende alcuni utenti diffidenti. D'altra parte, il background dello sviluppatore può essere visto come una testimonianza della sua profonda conoscenza della sicurezza Wi-Fi.

6. fail2ban

fail2ban è un'intrusione di host gratuita relativamente popolaresistema di rilevamento con funzionalità di prevenzione delle intrusioni. Il software funziona monitorando i file di registro di sistema per eventi sospetti come tentativi di accesso non riusciti o ricerche di exploit. Quando il sistema rileva qualcosa di sospetto, reagisce aggiornando automaticamente le regole del firewall locale per bloccare l'indirizzo IP di origine del comportamento dannoso. Ciò, ovviamente, implica che alcuni processi firewall sono in esecuzione sul computer locale. Questo è il principale svantaggio dello strumento. Tuttavia, è possibile configurare qualsiasi altra azione arbitraria, come l'esecuzione di alcuni script correttivi o l'invio di notifiche e-mail.

fail2ban viene fornito con diversi rilevamenti predefinitiattiva i cosiddetti filtri, coprendo alcuni dei servizi più comuni come Apache, Courrier, SSH, FTP, Postfix e molti altri. Come abbiamo detto, le azioni di riparazione vengono eseguite modificando le tabelle del firewall dell'host. fail2ban supporta Netfilter, IPtables o la tabella hosts.deny di TCP Wrapper. Ogni filtro può essere associato a una o più azioni. Insieme, i filtri e le azioni vengono definiti prigione.

7. Bro Network Security Monitor

Il Bro Network Security Monitor è un altro rilevamento gratuito delle intrusioni di retesistema con funzionalità simile a IPS. Funziona in due fasi, registra prima il traffico e quindi lo analizza. Questo strumento funziona su più livelli fino al livello dell'applicazione, il che spiega il miglior rilevamento dei tentativi di intrusione divisa. Il modulo di analisi del prodotto è composto da due elementi. Il primo elemento si chiama Event Engine e il suo scopo è il monitoraggio degli eventi di trigger come connessioni TCP o richieste HTTP. Gli eventi vengono quindi analizzati da Policy Script, il secondo elemento. Il compito degli Script delle norme è decidere se attivare un allarme, avviare un'azione o ignorare l'evento. È la possibilità di lanciare un'azione che dà il Bro Network Security Monitor la sua funzionalità IPS.

Il Bro Network Security Monitor ha alcune limitazioni. Traccerà solo l'attività HTTP, DNS e FTP e monitorerà anche il traffico SNMP. Questa è una buona cosa, tuttavia, poiché SNMP viene spesso utilizzato per il monitoraggio della rete nonostante i suoi gravi difetti di sicurezza. SNMP non ha praticamente alcuna sicurezza integrata e utilizza traffico non crittografato. E poiché il protocollo può essere utilizzato per modificare le configurazioni, potrebbe essere facilmente sfruttato da utenti malintenzionati. Il prodotto terrà inoltre d'occhio le modifiche alla configurazione del dispositivo e le trap SNMP. Può essere installato su Unix, Linux e OS X ma non è disponibile per Windows, che è forse il suo principale svantaggio. Altrimenti, questo è uno strumento molto interessante che vale la pena provare.

Commenti