Es ist ein Dschungel da draußen! Böswillige Menschen sind überall und sie sind hinter dir her. Na ja, wahrscheinlich nicht Sie persönlich, sondern Ihre Daten. Es sind nicht mehr nur Viren, vor denen wir uns schützen müssen, sondern alle Arten von Angriffen, die Ihr Netzwerk - und Ihr Unternehmen - in eine schlimme Situation bringen können. Aufgrund der zunehmenden Verbreitung verschiedener Schutzsysteme wie Virenschutz, Firewalls und Intrusion Detection-Systeme werden Netzwerkadministratoren nun mit Informationen überflutet, die sie korrelieren müssen, um einen Sinn daraus zu ziehen. Hier bieten sich SIEM-Systeme (Security Information and Event Management) an. Sie erledigen den größten Teil der grausamen Arbeit des Umgangs mit zu vielen Informationen. Um Ihnen die Auswahl eines SIEM zu erleichtern, präsentieren wir Ihnen die besten Tools für das Sicherheitsinformations- und Ereignismanagement (SIEM).

Heute beginnen wir unsere Analyse mit der Diskussion dermoderne Bedrohungsszene. Wie gesagt, es sind nicht mehr nur Viren. Dann werden wir versuchen, SIEM genauer zu erklären und über die verschiedenen Komponenten zu sprechen, die ein SIEM-System ausmachen. Einige von ihnen mögen wichtiger sein als andere, aber ihre relative Bedeutung kann für verschiedene Menschen unterschiedlich sein. Zum Schluss stellen wir Ihnen eine Auswahl der sechs besten Sicherheitsinformations- und Ereignisverwaltungstools (SIEM) vor und geben einen kurzen Überblick über die einzelnen Tools.

Die moderne Bedrohungsszene

Früher ging es bei der Computersicherheit nur um VirenSchutz. In den letzten Jahren wurden jedoch verschiedene Arten von Angriffen aufgedeckt. Sie können in Form von DoS-Angriffen (Denial of Service), Datendiebstahl und vielem mehr auftreten. Und sie kommen nicht mehr nur von außen. Viele Angriffe stammen aus einem Netzwerk. Für den ultimativen Schutz wurden verschiedene Arten von Schutzsystemen erfunden. Zusätzlich zu den herkömmlichen Antiviren- und Firewall-Systemen verfügen wir jetzt beispielsweise über Intrusion Detection- und Data Loss Prevention-Systeme (IDS und DLP).

Je mehr Sie Systeme hinzufügen, desto mehr natürlichArbeit, die Sie verwalten müssen. Jedes System überwacht einige spezifische Parameter auf Anomalien und protokolliert diese und / oder löst Warnungen aus, wenn sie entdeckt werden. Wäre es nicht schön, wenn die Überwachung all dieser Systeme automatisiert werden könnte? Darüber hinaus können einige Arten von Angriffen von mehreren Systemen erkannt werden, wenn diese verschiedene Phasen durchlaufen. Wäre es nicht viel besser, wenn Sie auf alle damit zusammenhängenden Ereignisse als eine Antwort reagieren könnten? Genau darum geht es bei SIEM.

Was ist SIEM genau?

Der Name sagt schon alles. Sicherheitsinformationen und Ereignisverwaltung ist der Prozess der Verwaltung von Sicherheitsinformationen und -ereignissen. Konkret bietet ein SIEM-System keinen Schutz. Ihr Hauptzweck ist es, Netzwerk- und Sicherheitsadministratoren das Leben zu erleichtern. Ein typisches SIEM-System sammelt tatsächlich Informationen von verschiedenen Schutz- und Erkennungssystemen, korreliert alle diese Informationen zu Ereignissen und reagiert auf verschiedene Weise auf wichtige Ereignisse. Oft enthalten SIEM-Systeme auch eine Form von Berichten und Dashboards.

Die wesentlichen Komponenten eines SIEM-Systems

Wir werden jeden einzelnen Punkt genauer untersuchenHauptkomponente eines SIEM-Systems. Nicht alle SIEM-Systeme enthalten alle diese Komponenten, und selbst wenn dies der Fall ist, können sie unterschiedliche Funktionen haben. Sie sind jedoch die grundlegendsten Komponenten, die man normalerweise in irgendeiner Form in einem SIEM-System findet.

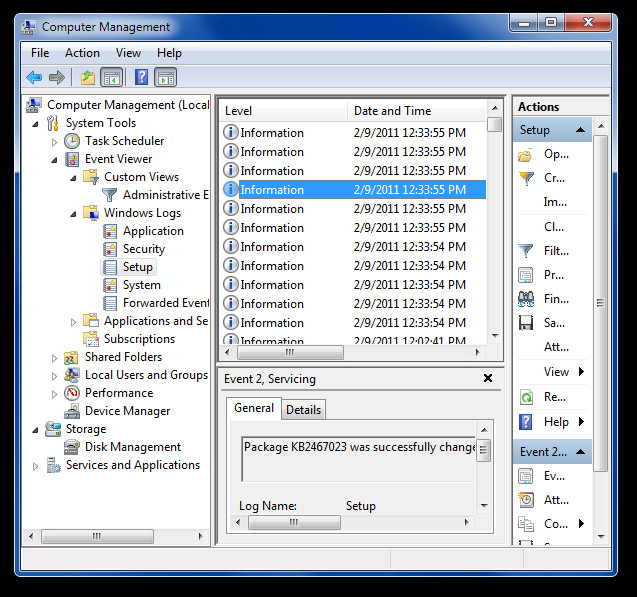

Protokollsammlung und -verwaltung

Das Sammeln und Verwalten von Protokollen ist das WichtigsteBestandteil aller SIEM-Systeme. Ohne sie gibt es kein SIEM. Das SIEM-System muss Protokolldaten aus verschiedenen Quellen erfassen. Es kann entweder gezogen oder von verschiedenen Erkennungs- und Schutzsystemen auf das SIEM geschoben werden. Da jedes System seine eigene Methode zum Kategorisieren und Aufzeichnen von Daten hat, ist es Sache des SIEM, Daten unabhängig von ihrer Quelle zu normalisieren und zu vereinheitlichen.

Nach der Normalisierung werden häufig protokollierte Daten angezeigtverglichen mit bekannten Angriffsmustern, um böswilliges Verhalten so früh wie möglich zu erkennen. Daten werden auch häufig mit zuvor gesammelten Daten verglichen, um eine Basislinie zu erstellen, die die Erkennung abnormaler Aktivitäten weiter verbessert.

Ereignisantwort

Sobald ein Ereignis erkannt wurde, muss etwas unternommen werdendarüber. Darum geht es beim Ereignisreaktionsmodul für das SIEM-System. Die Ereignisantwort kann verschiedene Formen annehmen. Bei der einfachsten Implementierung wird eine Warnmeldung auf der Systemkonsole generiert. Oft können auch E-Mail- oder SMS-Benachrichtigungen generiert werden.

Aber die besten SIEM-Systeme gehen noch einen Schritt weiter undwird oft einen Abhilfevorgang einleiten. Auch dies kann viele Formen annehmen. Die besten Systeme verfügen über ein vollständiges Workflow-System für die Reaktion auf Vorfälle, das an die von Ihnen gewünschte Reaktion angepasst werden kann. Und wie zu erwarten ist, muss die Reaktion auf Vorfälle nicht einheitlich sein, und unterschiedliche Ereignisse können unterschiedliche Prozesse auslösen. Mit den besten Systemen haben Sie die vollständige Kontrolle über den Workflow für die Reaktion auf Vorfälle.

Berichterstattung

Sobald Sie die Protokollerfassung und -verwaltung habenund die vorhandenen Antwortsysteme, der nächste Baustein, den Sie benötigen, ist die Berichterstattung. Vielleicht wissen Sie es noch nicht, aber Sie benötigen Berichte. Das obere Management muss sich davon überzeugen, dass sich die Investition in ein SIEM-System auszahlt. Möglicherweise benötigen Sie auch Berichte zu Konformitätszwecken. Die Einhaltung von Standards wie PCI DSS, HIPAA oder SOX kann vereinfacht werden, wenn Ihr SIEM-System Konformitätsberichte erstellen kann.

Berichte sind möglicherweise nicht das Kernstück eines SIEM-SystemsDennoch ist es ein wesentlicher Bestandteil. Und häufig ist die Berichterstattung ein wesentlicher Differenzierungsfaktor zwischen konkurrierenden Systemen. Berichte sind wie Bonbons, man kann nie zu viele haben. Und natürlich können Sie mit den besten Systemen benutzerdefinierte Berichte erstellen.

Dashboard (s)

Last but not least wird das Dashboard Ihnen gehörenFenster in den Status Ihres SIEM-Systems. Und es könnte sogar mehrere Dashboards geben. Da unterschiedliche Personen unterschiedliche Prioritäten und Interessen haben, unterscheidet sich das perfekte Dashboard für einen Netzwerkadministrator von dem eines Sicherheitsadministrators. Und eine Führungskraft wird auch eine ganz andere brauchen.

Wir können ein SIEM-System zwar nicht nach demAnzahl der Dashboards, die es hat, müssen Sie eines auswählen, das alle Dashboards enthält, die Sie benötigen. Dies sollten Sie bei der Bewertung von Anbietern unbedingt berücksichtigen. Und genau wie bei Berichten können Sie mit den besten Systemen benutzerdefinierte Dashboards nach Ihren Wünschen erstellen.

Unsere Top 6 SIEM Tools

Es gibt viele SIEM-Systeme. Eigentlich viel zu viele, um sie alle hier nachlesen zu können. Wir haben den Markt durchsucht, Systeme verglichen und eine Liste der sechs besten SIEM-Tools (Security Information and Management) erstellt. Wir listen sie in der Reihenfolge ihrer Präferenz auf und werden sie kurz prüfen. Aber trotz ihrer Bestellung sind alle sechs exzellente Systeme, die wir nur empfehlen können, wenn Sie es selbst ausprobieren.

Nachfolgend finden Sie unsere Top-6-SIEM-Tools

- SolarWinds Log & Event Manager

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. SolarWinds Log & Event Manager (Kostenlose 30-Tage-Testversion)

SolarWinds ist ein im Netzwerk gebräuchlicher NameÜberwachungswelt. Das Flaggschiff des Unternehmens, der Network Performance Monitor, ist eines der besten verfügbaren SNMP-Überwachungstools. Das Unternehmen ist auch bekannt für seine zahlreichen kostenlosen Tools wie den Subnet Calculator oder den SFTP-Server.

Das SIEM-Tool von SolarWinds, den Log and Event Manager(LEM) lässt sich am besten als SIEM-Einstiegssystem beschreiben. Aber es ist möglicherweise eines der wettbewerbsfähigsten Einstiegssysteme auf dem Markt. Das SolarWinds LEM bietet alles, was Sie von einem SIEM-System erwarten können. Es verfügt über hervorragende Funktionen für langes Management und Korrelation sowie eine beeindruckende Berichts-Engine.

Die Event-Response-Funktionen des Toolslass nichts zu wünschen übrig. Das detaillierte Echtzeit-Reaktionssystem reagiert aktiv auf jede Bedrohung. Und da es eher auf Verhalten als auf Signatur basiert, sind Sie vor unbekannten oder zukünftigen Bedrohungen geschützt.

Das Dashboard des Tools ist jedoch möglicherweise das BesteAnlagegut. Mit einem einfachen Design haben Sie keine Probleme, Anomalien schnell zu erkennen. Ab rund 4 500 US-Dollar ist das Tool mehr als erschwinglich. Wenn Sie es zuerst ausprobieren möchten, können Sie eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang herunterladen.

2. Splunk Enterprise Security

Möglicherweise eines der beliebtesten SIEM-Systeme,Splunk Enterprise Security - oder Splunk ES, wie es oft genannt wird - ist besonders bekannt für seine Analysefunktionen. Splunk ES überwacht die Daten Ihres Systems in Echtzeit und sucht nach Schwachstellen und Anzeichen abnormaler Aktivitäten.

Die Sicherheitsantwort ist eine weitere Stärke von Splunk ESAnzüge. Das System verwendet das so genannte Adaptive Response Framework (ARF) von Splunk, das in Geräte von mehr als 55 Sicherheitsanbietern integriert ist. Das ARF führt eine automatisierte Reaktion durch und beschleunigt manuelle Aufgaben. So gewinnen Sie schnell die Oberhand. Fügen Sie dem eine einfache und übersichtliche Benutzerschnittstelle hinzu und Sie haben eine gewinnende Lösung. Weitere interessante Funktionen sind die Notables-Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, mit dem böswillige Aktivitäten gekennzeichnet und weitere Probleme verhindert werden können.

Splunk ES ist wirklich ein Produkt für Unternehmenund es kommt mit einem Preisschild in Unternehmensgröße. Sie können auf der Splunk-Website nicht einmal Preisinformationen abrufen. Sie müssen sich an die Verkaufsabteilung wenden, um einen Preis zu erhalten. Trotz seines Preises ist dies ein großartiges Produkt. Vielleicht möchten Sie Splunk kontaktieren und eine kostenlose Testversion nutzen.

3. RSA NetWitness

Seit 20016 konzentriert sich NetWitness auf ProdukteUnterstützung eines „tiefen Situationsbewusstseins für Netzwerke in Echtzeit und einer agilen Netzwerkreaktion“. Nach der Übernahme durch EMC, die dann mit Dell fusionierte, ist das Newitness-Geschäft nun Teil der RSA-Niederlassung des Unternehmens. Und das ist eine gute Nachricht. RSA ist ein berühmter Name für Sicherheit.

RSA NetWitness ist ideal für Organisationen, die nach etwas sucheneine komplette Netzwerkanalyselösung. Das Tool enthält Informationen zu Ihrem Unternehmen, mit denen Sie Warnungen priorisieren können. Laut RSA sammelt das System „Daten über mehr Erfassungspunkte, Computerplattformen und Bedrohungsdatenquellen als andere SIEM-Lösungen“. Es gibt auch eine erweiterte Bedrohungserkennung, die Verhaltensanalyse, datenwissenschaftliche Techniken und Bedrohungsinformationen kombiniert. Und schließlich bietet das fortschrittliche Reaktionssystem Orchestrierungs- und Automatisierungsfunktionen, um die Beseitigung von Bedrohungen zu unterstützen, bevor sie sich auf Ihr Unternehmen auswirken.

Einer der Hauptnachteile von RSA NetWitness istdass es nicht am einfachsten zu bedienen und zu konfigurieren ist. Es steht jedoch eine umfassende Dokumentation zur Verfügung, die Sie bei der Einrichtung und Verwendung des Produkts unterstützen kann. Dies ist ein weiteres Produkt der Enterprise-Klasse. Sie müssen sich an den Vertrieb wenden, um Preisinformationen zu erhalten.

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager unterstützt Sie dabeiIdentifizieren und priorisieren Sie Sicherheitsbedrohungen, organisieren und verfolgen Sie Aktivitäten zur Reaktion auf Vorfälle und vereinfachen Sie Audit- und Compliance-Aktivitäten. Früher unter der Marke HP verkauft, wurde es jetzt mit Micro Focus, einer weiteren HP Tochtergesellschaft, fusioniert.

Seit mehr als fünfzehn Jahren dabei,ArcSight ist ein weiteres äußerst beliebtes SIEM-Tool. Es sammelt Protokolldaten aus verschiedenen Quellen und führt eine umfassende Datenanalyse durch, um nach Anzeichen böswilliger Aktivitäten zu suchen. Um das schnelle Erkennen von Bedrohungen zu vereinfachen, können Sie die real0tme-Analyseergebnisse anzeigen.

Hier finden Sie eine Übersicht über die wichtigsten Funktionen des Produkts. Es verfügt über leistungsstarke, verteilte Echtzeit-Datenkorrelation, Workflow-Automatisierung, Sicherheits-Orchestrierung und Community-gesteuerten Sicherheitsinhalt. Der Enterprise Security Manager lässt sich auch in andere ArcSight-Produkte wie ArcSight Data Platform und Event Broker oder ArcSight Investigate integrieren. Dies ist ein weiteres Produkt der Enterprise-Klasse - wie so ziemlich alle SIEM-Qualitätswerkzeuge -, für das Sie sich an das ArcSight-Vertriebsteam wenden müssen, um Preisinformationen zu erhalten.

5. McAfee Enterprise Security Manager

McAfee ist sicherlich ein anderer bekannter Name in derSicherheitsindustrie. Es ist jedoch besser bekannt für seine Virenschutzprodukte. Der Enterprise Security Manager ist nicht nur Software. Es ist eigentlich ein Gerät. Sie können es in virtueller oder physischer Form erhalten.

In Bezug auf seine Analysefunktionen bietet derMcAfee Enterprise Security Manager wird von vielen als eines der besten SIEM-Tools angesehen. Das System sammelt Protokolle über eine Vielzahl von Geräten. Die Normalisierungsmöglichkeiten sind ebenfalls erstklassig. Die Korrelations-Engine kompiliert auf einfache Weise unterschiedliche Datenquellen, sodass Sicherheitsereignisse leichter erkannt werden können

Die McAfee-Lösung bietet jedoch noch mehrals nur sein Enterprise Security Manager. Um eine vollständige SIEM-Lösung zu erhalten, benötigen Sie außerdem den Enterprise Log Manager und den Event Receiver. Glücklicherweise können alle Produkte in einer einzigen Appliance verpackt werden. Für diejenigen unter Ihnen, die das Produkt vor dem Kauf ausprobieren möchten, steht eine kostenlose Testversion zur Verfügung.

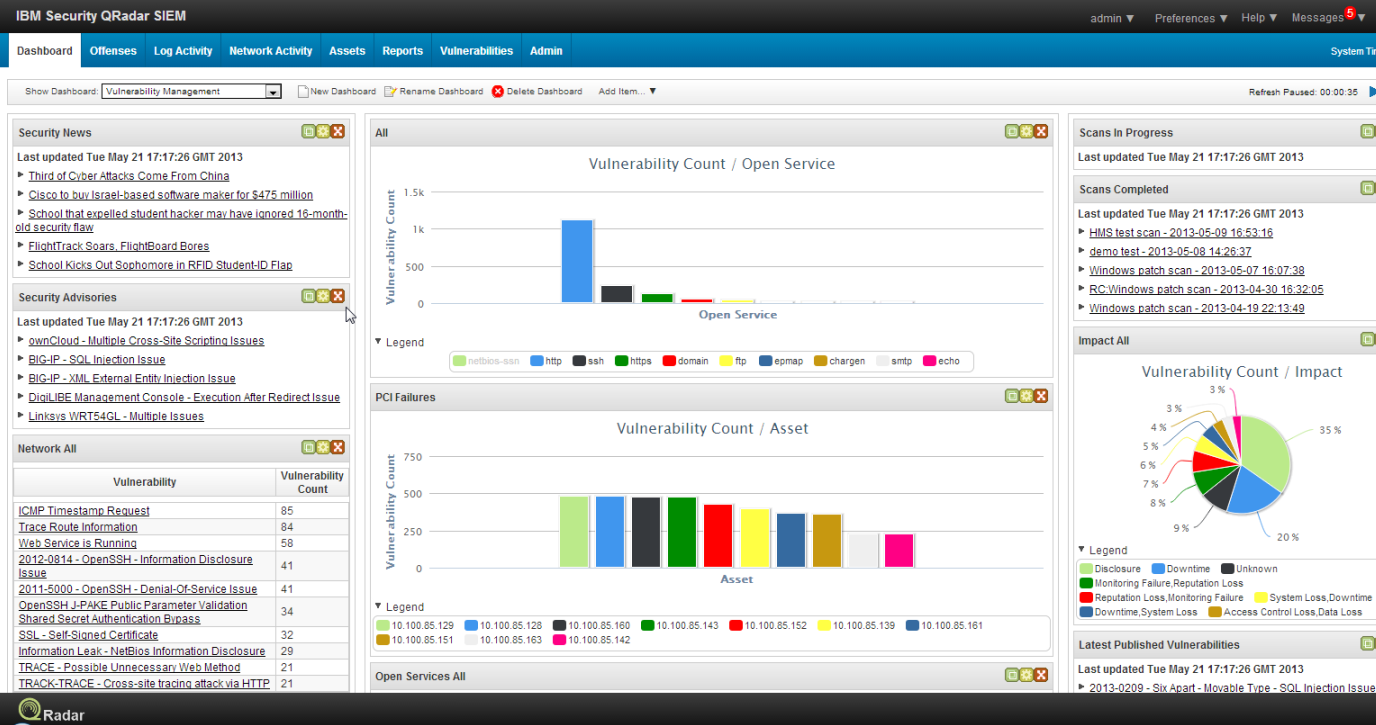

6. IBM QRadar

IBM, möglicherweise der bekannteste Name in der ITDie Industrie hat es geschafft, ihre SIEM-Lösung zu etablieren. IBM QRadar ist eines der besten Produkte auf dem Markt. Das Tool ermöglicht Sicherheitsanalysten, Anomalien zu erkennen, fortgeschrittene Bedrohungen aufzudecken und falsche Positive in Echtzeit zu entfernen.

IBM QRadar bietet eine Reihe von Protokollmanagement- und DatenfunktionenErfassungs-, Analyse- und Einbruchserkennungsfunktionen. Zusammen sorgen sie dafür, dass Ihre Netzwerkinfrastruktur funktioniert. Es gibt auch Risikomodellierungsanalysen, mit denen potenzielle Angriffe simuliert werden können.

Zu den wichtigsten Funktionen von QRadar gehört die FähigkeitBereitstellung der Lösung vor Ort oder in einer Cloud-Umgebung. Es ist eine modulare Lösung und man kann schnell und kostengünstig mehr Speicher für die Rechenleistung hinzufügen. Das System nutzt das Intelligence-Know-how von IBM X-Force und lässt sich nahtlos in Hunderte von IBM Produkten und Produkten anderer Hersteller integrieren.

IBM Als IBM können Sie einen Premium-Preis für Ihre SIEM-Lösung erwarten. Wenn Sie jedoch eines der besten SIEM-Tools auf dem Markt benötigen, ist QRadar möglicherweise die Investition wert.

Abschließend

Das einzige Problem, das Sie beim Einkaufen riskierenDas beste Tool zur Überwachung von Sicherheitsinformationen und Ereignissen (SIEM) ist die Fülle hervorragender Optionen. Wir haben gerade die besten sechs vorgestellt. Alle von ihnen sind ausgezeichnete Entscheidungen. Die Auswahl hängt weitgehend von Ihren genauen Anforderungen, Ihrem Budget und der Zeit ab, die Sie für die Einrichtung bereit sind. Leider ist die Erstkonfiguration immer der schwierigste Teil, und hier können Probleme auftreten, wenn ein SIEM-Tool nicht ordnungsgemäß konfiguriert ist und seine Aufgabe nicht ordnungsgemäß erfüllen kann.

Text 50 - 2300

Bemerkungen