Każdy chce trzymać intruzów z dala od nichdom. Podobnie - z podobnych powodów administratorzy sieci starają się powstrzymywać intruzów przed sieciami, którymi zarządzają. Jednym z najważniejszych zasobów wielu dzisiejszych organizacji są ich dane. Jest to tak ważne, że wiele osób o złych intencjach dołoży wszelkich starań, aby ukraść te dane. Robią to za pomocą szerokiej gamy technik, aby uzyskać nieautoryzowany dostęp do sieci i systemów. Wydaje się, że liczba takich ataków ostatnio gwałtownie wzrosła, a w reakcji na to wprowadzane są systemy zapobiegające im. Systemy te nazywane są systemami zapobiegania włamaniom (IPS). Dzisiaj przyglądamy się najlepszym dostępnym systemom zapobiegania włamaniom.

Zaczniemy od próby lepszego zdefiniowania, coZapobieganie włamaniom to. To oczywiście oznacza, że zdefiniujemy również, czym jest wtargnięcie. Następnie zbadamy różne metody wykrywania, które są zwykle używane, i jakie działania naprawcze zostaną podjęte po wykryciu. Następnie krótko omówimy pasywne zapobieganie włamaniom. Są to środki statyczne, które można wprowadzić, które mogą drastycznie zmniejszyć liczbę prób włamań. Możesz być zaskoczony, gdy dowiesz się, że niektóre z nich nie mają nic wspólnego z komputerami. Tylko wtedy, gdy wszyscy będziemy na tej samej stronie, będziemy mogli w końcu sprawdzić niektóre z najlepszych systemów zapobiegania włamaniom.

Zapobieganie włamaniom - o co w tym wszystkim chodzi?

Lata temu wirusy były właściwie jedyneobawy administratorów systemu. Wirusy osiągnęły punkt, w którym były tak powszechne, że przemysł zareagował opracowaniem narzędzi do ochrony przed wirusami. Dzisiaj żaden poważny użytkownik przy zdrowych zmysłach nie pomyślałby o uruchomieniu komputera bez ochrony antywirusowej. Chociaż nie słyszymy już dużo o wirusach, nowym zagrożeniem jest wtargnięcie lub nieautoryzowany dostęp do danych przez złośliwych użytkowników. Ponieważ dane są często najważniejszym zasobem organizacji, sieci korporacyjne stały się celem hakerów o złych zamiarach, którzy dołożą wszelkich starań, aby uzyskać dostęp do danych. Podobnie jak oprogramowanie antywirusowe było odpowiedzią na rozprzestrzenianie się wirusów, systemy zapobiegania włamaniom są odpowiedzią na ataki intruzów.

Systemy zapobiegania włamaniom zasadniczo wykonują dwarzeczy Po pierwsze, wykrywają próby włamań, a kiedy wykrywają podejrzane działania, używają różnych metod, aby je zatrzymać lub zablokować. Istnieją dwa różne sposoby wykrywania prób włamań. Wykrywanie oparte na sygnaturach polega na analizie ruchu sieciowego i danych oraz poszukiwaniu określonych wzorców związanych z próbami włamań. Jest to podobne do tradycyjnych systemów ochrony przed wirusami, które opierają się na definicjach wirusów. Wykrywanie włamań oparte na sygnaturach opiera się na sygnaturach lub wzorcach włamań. Główną wadą tej metody wykrywania jest to, że wymaga odpowiednich sygnatur, aby załadować ją do oprogramowania. A gdy nowa metoda ataku zwykle opóźnia się przed zaktualizowaniem sygnatur ataku. Niektórzy dostawcy bardzo szybko dostarczają zaktualizowane sygnatury ataków, podczas gdy inni są znacznie wolniejsi. Częstotliwość i szybkość aktualizacji podpisów jest ważnym czynnikiem, który należy wziąć pod uwagę przy wyborze dostawcy.

Wykrywanie na podstawie anomalii zapewnia lepszą ochronęw przypadku ataków zero-day te, które miały miejsce przed podpisaniem wykrycia, miały szansę zostać zaktualizowane. Proces szuka anomalii, zamiast próbować rozpoznać znane wzorce włamań. Na przykład byłby uruchamiany, gdyby ktoś próbował uzyskać dostęp do systemu z niewłaściwym hasłem kilka razy z rzędu, co jest powszechną oznaką ataku siłowego. To tylko przykład i zazwyczaj istnieją setki różnych podejrzanych działań, które mogą uruchomić te systemy. Obie metody wykrywania mają swoje zalety i wady. Najlepsze narzędzia to takie, które wykorzystują połączenie analizy sygnatur i zachowania w celu zapewnienia najlepszej ochrony.

Wykrywanie próby włamania jest jedną z pierwszych częścizapobiegać im. Po wykryciu, systemy zapobiegania włamaniom aktywnie działają w celu zatrzymania wykrytych działań. Systemy te mogą podejmować kilka różnych działań zaradczych. Mogą na przykład zawiesić lub w inny sposób dezaktywować konta użytkowników. Inną typową czynnością jest blokowanie źródłowego adresu IP ataku lub modyfikowanie reguł zapory. Jeśli złośliwe działanie pochodzi z określonego procesu, system zapobiegania może go zabić. Rozpoczęcie procesu ochrony jest kolejną częstą reakcją, aw najgorszych przypadkach można zamknąć całe systemy, aby ograniczyć potencjalne szkody. Innym ważnym zadaniem systemów zapobiegania włamaniom jest ostrzeganie administratorów, rejestrowanie zdarzeń i zgłaszanie podejrzanych działań.

Pasywne środki zapobiegania włamaniom

Podczas gdy systemy zapobiegania włamaniom mogą chronićprzeciwko licznym rodzajom ataków, nic nie przebije dobrych, staromodnych pasywnych środków zapobiegania włamaniom. Na przykład, wprowadzenie silnych haseł jest doskonałym sposobem ochrony przed wieloma włamaniami. Innym łatwym środkiem ochronnym jest zmiana domyślnych haseł urządzenia. Chociaż jest to rzadsze w sieciach korporacyjnych - choć nie jest to niespotykane - widziałem tylko zbyt często bramy internetowe, które wciąż miały swoje domyślne hasło administratora. W przypadku haseł starzenie się haseł jest kolejnym konkretnym krokiem, który można wprowadzić w celu ograniczenia prób włamań. Każde hasło, nawet najlepsze, może zostać złamane, mając wystarczająco dużo czasu. Starzenie się haseł gwarantuje, że hasła zostaną zmienione, zanim zostaną złamane.

Były tylko przykłady tego, co można zrobićbiernie zapobiegać włamaniom. Moglibyśmy napisać cały post o tym, jakie pasywne środki można zastosować, ale nie jest to dzisiaj naszym celem. Zamiast tego naszym celem jest zaprezentowanie jednych z najlepszych aktywnych systemów zapobiegania włamaniom.

Najlepsze systemy zapobiegania włamaniom

Nasza lista zawiera mieszankę różnych narzędzi, które mogąbyć używany do ochrony przed próbami wtargnięcia. Większość dołączonych narzędzi to prawdziwe systemy zapobiegania włamaniom, ale uwzględniamy również narzędzia, które - choć nie są sprzedawane jako takie - mogą być użyte do zapobiegania włamaniom. Nasz pierwszy wpis jest jednym z takich przykładów. Pamiętaj, że przede wszystkim wybór używanego narzędzia powinien zależeć od twoich konkretnych potrzeb. Zobaczmy więc, co każde z naszych najlepszych narzędzi ma do zaoferowania.

1. Menedżer dzienników i zdarzeń SolarWinds (DARMOWA WERSJA PRÓBNA)

SolarWinds to dobrze znana nazwa w siecipodawanie. Cieszy się dobrą reputacją dzięki tworzeniu jednych z najlepszych narzędzi do zarządzania siecią i systemem. Flagowy produkt Network Performance Monitor konsekwentnie plasuje się wśród najlepszych dostępnych narzędzi do monitorowania przepustowości sieci. SolarWinds słynie również z wielu bezpłatnych narzędzi, z których każde zaspokaja określone potrzeby administratorów sieci. Serwer Kiwi Syslog lub serwer TFTP SolarWinds to dwa doskonałe przykłady tych bezpłatnych narzędzi.

Nie pozwól Menedżer dzienników i zdarzeń SolarWindsImię cię zwiedzie. Jest o wiele więcej niż na pierwszy rzut oka. Niektóre zaawansowane funkcje tego produktu kwalifikują go jako system wykrywania włamań i zapobiegania, podczas gdy inne umieszczają go w zakresie informacji o bezpieczeństwie i zarządzania zdarzeniami (SIEM). Na przykład narzędzie oferuje korelację zdarzeń w czasie rzeczywistym i działania naprawcze w czasie rzeczywistym.

- BEZPŁATNA WERSJA PRÓBNA: Menedżer dzienników i zdarzeń SolarWinds

- Oficjalny link do pobrania: https://www.solarwinds.com/log-event-manager-software/registration

The Menedżer dzienników i zdarzeń SolarWinds oferuje natychmiastowe wykrywanie podejrzanychaktywność (funkcja wykrywania włamań) i automatyczne odpowiedzi (funkcja zapobiegania włamaniom). Tego narzędzia można również użyć do przeprowadzenia dochodzenia w sprawie zdarzenia dotyczącego bezpieczeństwa i kryminalistyki. Można go wykorzystać do celów łagodzenia i zgodności. Narzędzie oferuje sprawdzone raporty, które można również wykorzystać do wykazania zgodności z różnymi ramami regulacyjnymi, takimi jak HIPAA, PCI-DSS i SOX. Narzędzie ma również monitorowanie integralności plików i monitorowanie urządzeń USB. Wszystkie zaawansowane funkcje oprogramowania sprawiają, że jest to bardziej zintegrowana platforma bezpieczeństwa niż tylko system zarządzania logami i zdarzeniami, w który jego nazwa mogłaby uwierzyć.

Funkcje zapobiegania włamaniom Menedżer dzienników i zdarzeń SolarWinds działa poprzez wdrożenie działań o nazwie ActiveOdpowiedzi na każde wykrycie zagrożenia. Różne odpowiedzi mogą być powiązane z określonymi alertami. Na przykład system może zapisywać w tabelach zapory, aby zablokować dostęp do sieci źródłowego adresu IP, który został zidentyfikowany jako wykonujący podejrzane działania. Narzędzie może także zawieszać konta użytkowników, zatrzymywać lub uruchamiać procesy oraz zamykać systemy. Przypomnisz sobie, jak dokładnie to zidentyfikowaliśmy wcześniej.

Ceny za Menedżer dzienników i zdarzeń SolarWinds różni się w zależności od liczby monitorowanych węzłów. Ceny zaczynają się od 4585 USD za maksymalnie 30 monitorowanych węzłów, a licencje na maksymalnie 2500 węzłów można kupić, dzięki czemu produkt jest wysoce skalowalny. Jeśli chcesz wziąć produkt na próbę i przekonać się, czy jest on odpowiedni dla Ciebie, dostępna jest bezpłatna 30-dniowa wersja próbna.

2. Splunk

Splunk jest prawdopodobnie jednym z najpopularniejszych systemów zapobiegania włamaniom. Jest dostępny w kilku różnych edycjach z różnymi zestawami funkcji. Splunk Enterprise Security-lub Splunk ES, jak się często nazywa - jest tym, czego potrzebujesz do prawdziwego zapobiegania włamaniom. Oprogramowanie monitoruje dane Twojego systemu w czasie rzeczywistym, szukając luk w zabezpieczeniach i oznak nieprawidłowej aktywności.

Reakcja bezpieczeństwa jest jedną z mocnych stron produktupasuje i co czyni go systemem zapobiegania włamaniom. Wykorzystuje to, co dostawca nazywa Adaptive Response Framework (ARF). Integruje się ze sprzętem ponad 55 dostawców zabezpieczeń i może wykonywać automatyczne reakcje, przyspieszając ręczne zadania. To połączenie, jeśli zautomatyzowane środki zaradcze i ręczna interwencja mogą dać największe szanse szybkiego zdobycia przewagi. Narzędzie ma prosty i przejrzysty interfejs użytkownika, dzięki czemu jest zwycięskim rozwiązaniem. Inne interesujące funkcje ochrony obejmują funkcję „Notables”, która wyświetla alerty konfigurowalne przez użytkownika oraz „Asset Investigator” do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Splunk Enterprise SecurityInformacje o cenach nie są łatwo dostępne. Musisz skontaktować się ze sprzedażą Splunk, aby uzyskać szczegółową wycenę. To świetny produkt, dla którego dostępna jest bezpłatna wersja próbna.

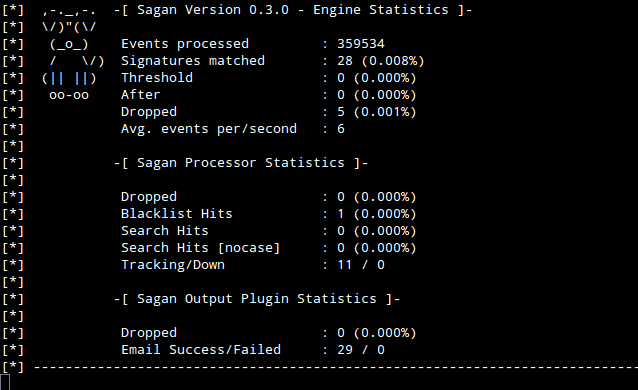

3. Sagan

Sagan jest w zasadzie darmowym systemem wykrywania włamań. Jednak narzędzie, które ma możliwości wykonywania skryptów, może umieścić je w kategorii Systemy zapobiegania włamaniom. Sagan wykrywa próby włamań poprzez monitorowanie plików dziennika. Możesz także łączyć Sagan za pomocą Snorta, który może przekazywać dane wyjściowe Sagan dając temu narzędziu pewne możliwości wykrywania włamań w sieci. W rzeczywistości, Sagan może odbierać dane wejściowe z wielu innych narzędzi, takich jak Bro lub Suricata, łącząc możliwości kilku narzędzi w celu zapewnienia najlepszej możliwej ochrony.

Jest haczyk na SaganJednak możliwości wykonywania skryptu. Musisz napisać skrypty korygujące. Chociaż to narzędzie może nie być najlepiej stosowane jako jedyna ochrona przed włamaniami, może być kluczowym elementem systemu, który zawiera kilka narzędzi poprzez korelowanie zdarzeń z różnych źródeł, zapewniając najlepsze z wielu produktów.

Podczas Sagan może być zainstalowany tylko w systemie Linux, Unix i Mac OS,może łączyć się z systemami Windows, aby otrzymywać ich zdarzenia. Inne interesujące funkcje Sagan obejmują śledzenie lokalizacji adresów IP i przetwarzanie rozproszone.

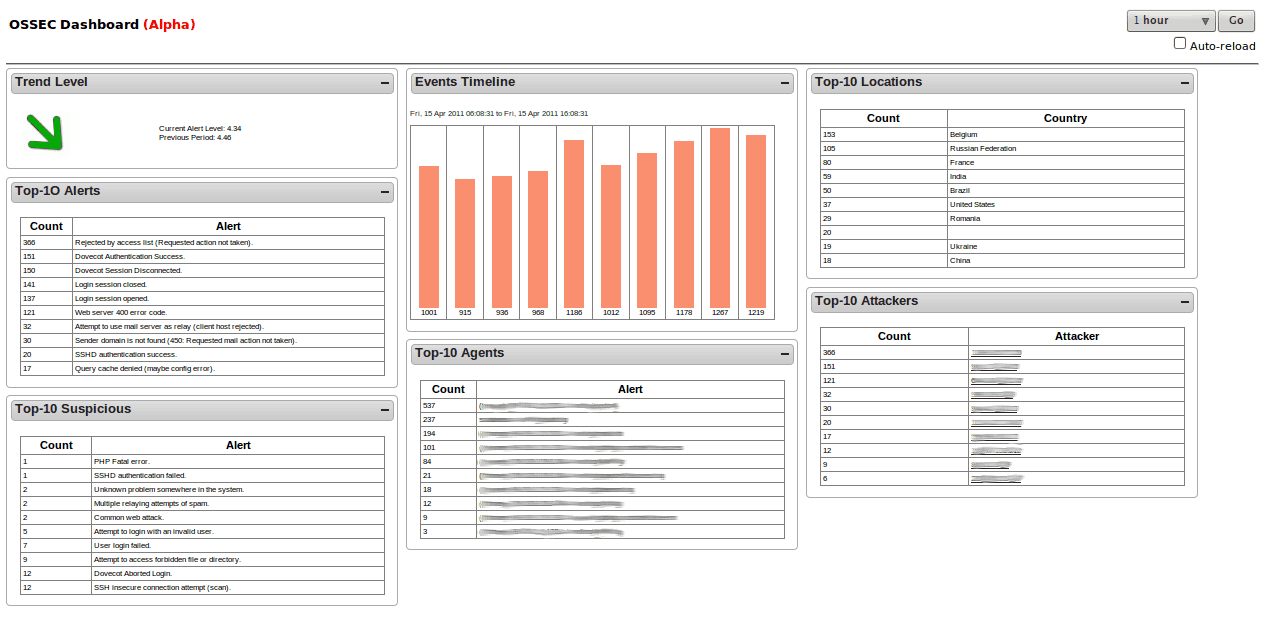

4. OSSEC

Bezpieczeństwo Open Sourcelub OSSEC, jest jednym z wiodących hostów typu open sourceSystem wykrywania włamań. Umieszczamy go na naszej liście z dwóch powodów. Jego popularność była na tyle duża, że musieliśmy go uwzględnić, szczególnie biorąc pod uwagę, że narzędzie pozwala określić działania, które są wykonywane automatycznie po każdym uruchomieniu określonych alertów, dając mu pewne możliwości zapobiegania włamaniom. OSSEC należy do Trend Micro, jednej z wiodących marek w branży bezpieczeństwa IT i twórcy jednego z najlepszych pakietów ochrony antywirusowej.

Po zainstalowaniu w systemach operacyjnych typu Unix,silnik wykrywania oprogramowania koncentruje się przede wszystkim na plikach dziennika i konfiguracji. Tworzy sumy kontrolne ważnych plików i okresowo je weryfikuje, ostrzegając Cię lub uruchamiając działania naprawcze, gdy tylko wydarzy się coś dziwnego. Będzie także monitorować i ostrzegać o wszelkich nietypowych próbach uzyskania dostępu do konta root. W systemie Windows system monitoruje również nieautoryzowane modyfikacje rejestru, ponieważ mogą one być znakiem ostrzegawczym złośliwej aktywności. Każde wykrycie spowoduje wyświetlenie ostrzeżenia, które zostanie wyświetlone na scentralizowanej konsoli, a powiadomienia będą również wysyłane pocztą e-mail.

OSSEC to oparty na hoście system ochrony przed włamaniami. W związku z tym musi być zainstalowany na każdym komputerze, który chcesz chronić. Jednak scentralizowana konsola konsoliduje informacje z każdego chronionego komputera w celu łatwiejszego zarządzania. The OSSEC konsola działa tylko w systemach operacyjnych typu Unix, ale dostępny jest agent do ochrony hostów Windows. Alternatywnie, inne narzędzia, takie jak Kibana lub Graylog, mogą być użyte jako interfejs użytkownika.

5. Otwórz WIPS-NG

Nie byliśmy zbyt pewni, czy powinniśmy uwzględnić Otwórz WIPS NG na naszej liście. Więcej o tym za chwilę. Zrobił to głównie dlatego, że jest to jedyny produkt, który jest specjalnie ukierunkowany na sieci bezprzewodowe. Otwórz WIPS NG–W którym WIPS oznacza Wireless IntrusionSystem zapobiegania - to narzędzie typu open source, które składa się z trzech głównych komponentów. Najpierw jest czujnik. Jest to głupi proces, który po prostu przechwytuje ruch bezprzewodowy i wysyła go do serwera w celu analizy. Jak zapewne się domyślacie, następnym składnikiem jest serwer. Agreguje dane ze wszystkich czujników, analizuje zebrane dane i reaguje na ataki. Ten komponent jest sercem systemu. Ostatni, ale nie mniej ważny element interfejsu, czyli GUI, którego używasz do zarządzania serwerem i wyświetlania informacji o zagrożeniach wykrytych w sieci bezprzewodowej.

Głównym powodem, dla którego wahaliśmy się przed włączeniem Otwórz WIPS NG na naszej liście jest to, że tak dobre, jak nie jestwszyscy lubią programistę produktu. Jest od tego samego dewelopera, co Aircrack NG, bezprzewodowy sniffer pakietów i cracker haseł, który jest częścią zestawu narzędzi każdego hakera WiFi. To otwiera debatę na temat etyki dewelopera i powoduje, że niektórzy użytkownicy są ostrożni. Z drugiej strony pochodzenie programisty może być postrzegane jako dowód jego głębokiej wiedzy na temat bezpieczeństwa Wi-Fi.

6. Fail2Ban

Fail2Ban jest stosunkowo popularnym włamaniem do hostasystem detekcji z funkcjami zapobiegania włamaniom. Oprogramowanie monitoruje pliki dziennika systemu pod kątem podejrzanych zdarzeń, takich jak nieudane próby logowania lub próby wykorzystania exploitów. Gdy system wykryje coś podejrzanego, reaguje automatycznie aktualizując lokalne reguły zapory sieciowej, aby zablokować źródłowy adres IP złośliwego zachowania. To oczywiście oznacza, że proces zapory działa na komputerze lokalnym. Jest to podstawowa wada tego narzędzia. Można jednak skonfigurować dowolne inne dowolne działanie, takie jak wykonanie skryptu naprawczego lub wysłanie powiadomienia e-mail.

Fail2Ban jest dostarczany z kilkoma wbudowanymi wykrywaniemwyzwalacze nazywane filtrami, obejmujące niektóre z najbardziej popularnych usług, takich jak Apache, Courrier, SSH, FTP, Postfix i wiele innych. Jak powiedzieliśmy, działania naprawcze są realizowane przez modyfikację tabel zapory hosta. Fail2Ban obsługuje Netfilter, IPtables lub tabelę hosts.deny programu TCP Wrapper. Każdy filtr może być powiązany z jedną lub wieloma czynnościami. Razem filtry i działania nazywane są więzieniem.

7. Bro Network Security Monitor

The Bro Network Security Monitor to kolejne bezpłatne wykrywanie wtargnięcia do siecisystem z funkcjonalnością podobną do IPS. Działa w dwóch fazach, najpierw rejestruje ruch, a następnie go analizuje. To narzędzie działa na wielu warstwach aż do warstwy aplikacji, co zapewnia lepsze wykrywanie prób włamania typu split. Moduł analizy produktu składa się z dwóch elementów. Pierwszy element nazywa się mechanizmem zdarzeń, a jego celem jest śledzenie zdarzeń wyzwalających, takich jak połączenia TCP lub żądania HTTP. Zdarzenia są następnie analizowane przez Skrypty Polityki, drugi element. Zadaniem skryptów zasad jest podjęcie decyzji, czy uruchomić alarm, uruchomić akcję, czy zignorować zdarzenie. Jest to możliwość uruchomienia akcji, która daje Bro Network Security Monitor jego funkcjonalność IPS.

The Bro Network Security Monitor ma pewne ograniczenia. Będzie tylko śledził aktywność HTTP, DNS i FTP, a także monitorował ruch SNMP. Jest to jednak dobra rzecz, ponieważ SNMP jest często używany do monitorowania sieci pomimo poważnych wad bezpieczeństwa. SNMP nie ma prawie żadnych wbudowanych zabezpieczeń i wykorzystuje niezaszyfrowany ruch. Ponieważ protokół może służyć do modyfikowania konfiguracji, może być łatwo wykorzystany przez złośliwych użytkowników. Produkt będzie również monitorował zmiany konfiguracji urządzenia i pułapki SNMP. Można go zainstalować w systemach Unix, Linux i OS X, ale nie jest on dostępny w systemie Windows, co jest być może jego główną wadą. W przeciwnym razie jest to bardzo interesujące narzędzie, które warto wypróbować.

Komentarze