SSH ist fantastisch, da es uns ermöglicht, Terminal zu gewinnenZugriff auf andere Linux-PCs und -Server über das Netzwerk oder sogar das Internet! Trotzdem gibt es, so erstaunlich diese Technologie auch ist, einige eklatante Sicherheitsprobleme, die die Verwendung unsicher machen. Wenn Sie ein durchschnittlicher Benutzer sind, müssen Sie keine komplizierten SSH-Sicherheitstools installieren. Befolgen Sie stattdessen die folgenden grundlegenden Schritte, um einen SSH-Server unter Linux zu sichern.

Standardverbindungsport ändern

Mit Abstand der schnellste und einfachste Weg, um eineDer SSH-Server soll den verwendeten Port ändern. Standardmäßig wird der SSH-Server auf Port 22 ausgeführt. Öffnen Sie zum Ändern ein Terminalfenster. Stellen Sie im Terminalfenster eine SSH-Verbindung zum Remote-PC her, der den SSH-Server hostet.

ssh user@local-ip-address

Sobald Sie angemeldet sind, wechseln Sie von einem normalen Benutzer zu Root. Wenn Sie das Root-Konto aktiviert haben, melden Sie sich mit an su ist eine gute Wahl. Anderenfalls müssen Sie Zugriff erhalten mit sudo.

su -

oder

sudo -s

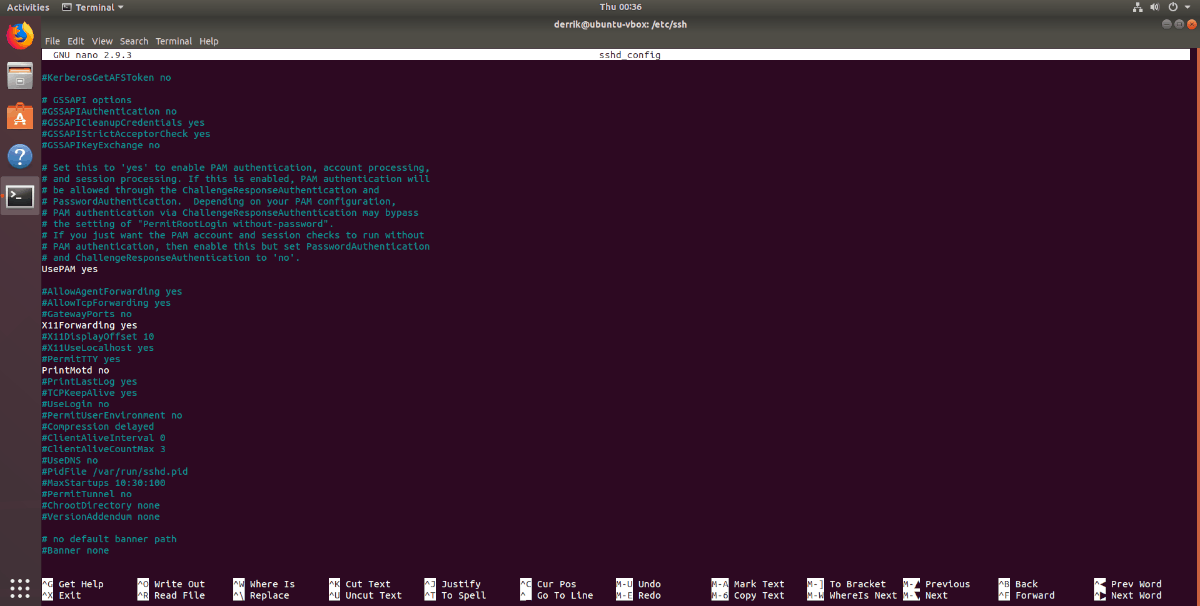

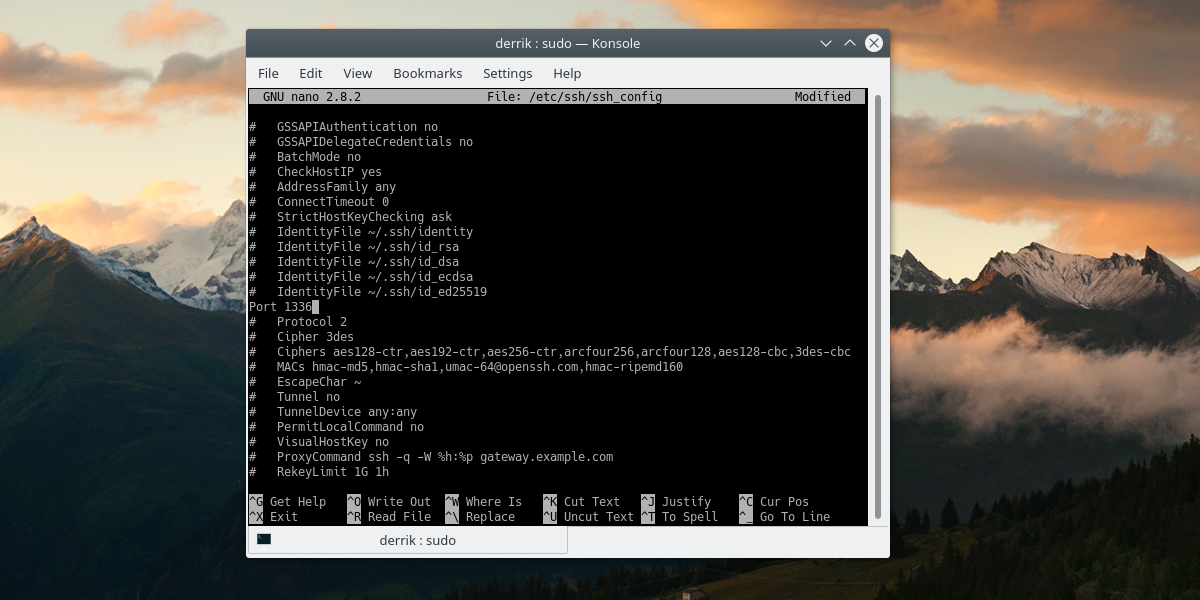

Nachdem Sie Administratorrechte haben, öffnen Sie die SSH-Konfigurationsdatei in Nano.

nano /etc/ssh/sshd_config

Blättern Sie durch die Konfigurationsdatei für „Port 22“. Entferne das # Wenn es eine gibt, dann ändern “22 "zu einer anderen Nummer. In der Regel reicht ein Port über 100 oder sogar ein Port im Bereich von 1.000 aus. Nachdem Sie die Anschlussnummer geändert haben, drücken Sie die Taste Strg + O Tastenkombination zum Speichern der Änderungen. Verlassen Sie dann den Editor mit Strg + X.

Wenn Sie die Konfigurationsdatei bearbeiten, wird Ihr SSH-Server nicht sofort auf die Verwendung des richtigen Anschlusses umgestellt. Stattdessen müssen Sie den Dienst manuell neu starten.

systemctl restart sshd

Das Ausführen des Befehls systemctl sollte den SSH-Daemon neu starten und die neuen Einstellungen übernehmen. Wenn der Neustart des Daemons fehlschlägt, können Sie auch Ihren SSH-Server neu starten:

reboot

Nach dem Neustart des Daemons (oder der Maschine) ist SSH nicht über Port 22 zugänglich. Daher muss für die Verbindung über SSH der Port manuell angegeben werden.

Hinweis: Stellen Sie sicher, dass Sie "1234" mit dem in der SSH-Konfigurationsdatei festgelegten Port ändern.

ssh -p 1234 user@local-ip-address

Passwort Login deaktivieren

Ein weiterer guter Weg, um einen SSH-Server zu sichern, ist zuEntfernen Sie die Kennwortanmeldung und wechseln Sie stattdessen zur Anmeldung über SSH-Schlüssel. Wenn Sie die SSH-Schlüsselroute wählen, wird ein Vertrauenskreis zwischen Ihrem SSH-Server und Remotecomputern mit Ihrem Schlüssel hergestellt. Es handelt sich um eine verschlüsselte Kennwortdatei, die schwer zu knacken ist.

Richten Sie mit einem SSH-Schlüssel auf Ihrem Server. Wenn Sie die Schlüssel eingerichtet haben, öffnen Sie ein Terminal und die SSH-Konfigurationsdatei.

su -

oder

sudo -s

Dann öffne die Konfiguration in Nano mit:

nano /etc/ssh/sshd_config

Standardmäßig verarbeiten SSH-Server die Authentifizierung überdas Passwort des Benutzers. Wenn Sie ein sicheres Kennwort haben, ist dies ein guter Weg, aber ein verschlüsselter SSH-Schlüssel auf vertrauenswürdigen Computern ist schneller, bequemer und sicherer. In der SSH-Konfigurationsdatei finden Sie Informationen zum Abschließen des Übergangs zur kennwortlosen Anmeldung. Blättern Sie in dieser Datei durch den Eintrag "PasswordAuthentication".

Entfernen Sie das # -Symbol vor "PasswordAuthentication" und vergewissern Sie sich, dass das Wort "no" vorangestellt ist. Wenn alles gut aussieht, speichern Sie die Änderungen an der SSH-Konfiguration, indem Sie auf drücken Strg + O auf der Tastatur.

Schließen Sie Nano nach dem Speichern der Konfiguration mit Strg + XStarten Sie SSHD neu, um die Änderungen zu übernehmen.

systemctl restart sshd

Wenn Sie systemd nicht verwenden, versuchen Sie stattdessen, SSH mit diesem Befehl neu zu starten:

service ssh restart

Wenn ein Remotecomputer das nächste Mal versucht, sich bei diesem SSH-Server anzumelden, sucht er nach den richtigen Schlüsseln und lässt sie ohne Kennwort ein.

Deaktivieren Sie das Root-Konto

Das Deaktivieren des Root-Kontos auf Ihrem SSH-Server istDies ist eine Möglichkeit, den Schaden zu verringern, der auftreten kann, wenn ein nicht autorisierter Benutzer über SSH Zugriff erhält. Um das Root-Konto zu deaktivieren, muss mindestens ein Benutzer auf Ihrem SSH-Server über sudo auf Root zugreifen können. Dadurch wird sichergestellt, dass Sie bei Bedarf auch ohne das Root-Kennwort Zugriff auf Systemebene erhalten.

Hinweis: Stellen Sie sicher, dass die Benutzer, die über sudo auf Root-Berechtigungen zugreifen können, über ein sicheres Kennwort verfügen. Andernfalls ist das Deaktivieren des Superuser-Kontos sinnlos.

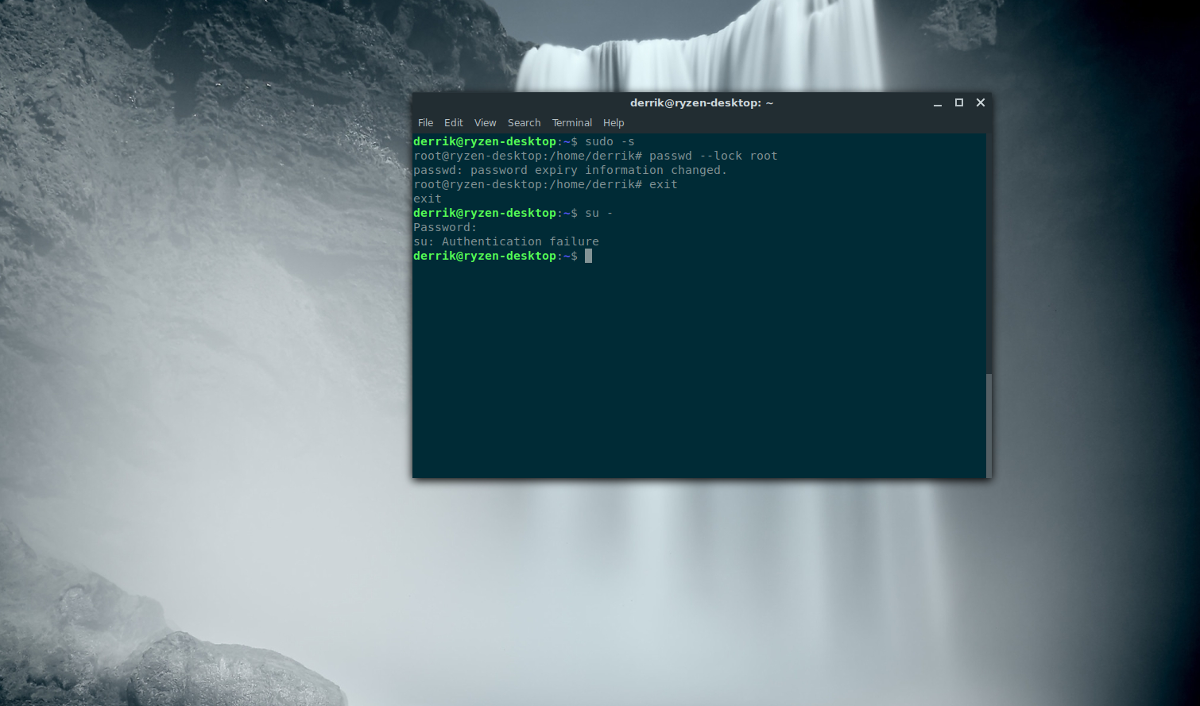

Erhöhen Sie zum Deaktivieren von Root das Terminal auf Superuser-Berechtigungen:

sudo -s

Die Verwendung von sudo -s umgeht die Notwendigkeit, sich mit anzumelden su, und gewährt stattdessen eine Root-Shell über die sudoers-Datei. Nachdem die Shell Superuser-Zugriff hat, führen Sie die aus Passwort befehle und verschlüssele das Root-Konto mit -sperren.

passwd --lock root

Wenn Sie den obigen Befehl ausführen, wird das Kennwort des Root-Kontos verschlüsselt, sodass Sie sich über anmelden können su ist unmöglich. Von nun an können Benutzer nur noch als lokaler Benutzer SSH ausführen und dann über sudo-Berechtigungen zu einem Root-Konto wechseln.

Bemerkungen