Jeder möchte Eindringlinge von sich fernhaltenHaus. Ebenso - und aus ähnlichen Gründen - bemühen sich Netzwerkadministratoren, Eindringlinge von den von ihnen verwalteten Netzwerken fernzuhalten. Eines der wichtigsten Vermögenswerte vieler heutiger Organisationen sind ihre Daten. Es ist so wichtig, dass viele böswillige Personen große Anstrengungen unternehmen, um diese Daten zu stehlen. Dazu verwenden sie eine Vielzahl von Techniken, um unbefugten Zugriff auf Netzwerke und Systeme zu erlangen. Die Zahl solcher Angriffe scheint in letzter Zeit exponentiell zugenommen zu haben, und als Reaktion darauf werden Systeme eingeführt, um sie zu verhindern. Diese Systeme werden als Intrusion Prevention Systems (IPS) bezeichnet. Heute werfen wir einen Blick auf die besten Intrusion Prevention-Systeme, die wir finden konnten.

Wir beginnen mit dem Versuch, was besser zu definierenIntrusion Prevention ist. Dies beinhaltet natürlich, dass wir auch definieren, was Eindringen ist. Wir werden dann die verschiedenen Erkennungsmethoden untersuchen, die normalerweise verwendet werden, und welche Korrekturmaßnahmen bei der Erkennung ergriffen werden. Anschließend werden wir kurz auf die passive Intrusion Prevention eingehen. Es handelt sich um statische Maßnahmen, mit denen die Anzahl der Einbruchsversuche drastisch reduziert werden kann. Es könnte Sie überraschen, dass einige davon nichts mit Computern zu tun haben. Erst dann, wenn wir uns alle auf derselben Seite befinden, können wir endlich einige der besten Intrusionspräventionssysteme überprüfen, die wir finden konnten.

Intrusion Prevention - Worum geht es?

Vor Jahren waren Viren so ziemlich die einzigenBedenken der Systemadministratoren. Viren kamen an einen Punkt, an dem sie so verbreitet waren, dass die Branche mit der Entwicklung von Virenschutz-Tools reagierte. Heutzutage würde kein seriöser Benutzer, der bei Verstand ist, daran denken, einen Computer ohne Virenschutz zu betreiben. Obwohl wir nicht mehr viel von Viren hören, ist das Eindringen oder der unbefugte Zugriff böswilliger Benutzer auf Ihre Daten die neue Bedrohung. Da Daten häufig das wichtigste Kapital eines Unternehmens sind, sind Unternehmensnetzwerke zum Ziel von Hackern geworden, die mit großer Anstrengung Zugang zu Daten erlangen. So wie Virenschutzsoftware die Antwort auf die Verbreitung von Viren war, ist Intrusion Prevention Systems die Antwort auf Eindringlingsangriffe.

Intrusion Prevention-Systeme machen im Wesentlichen zweiDinge. Erstens erkennen sie Einbruchsversuche und verwenden verschiedene Methoden, um verdächtige Aktivitäten zu stoppen oder zu blockieren. Es gibt zwei verschiedene Möglichkeiten, Eindringversuche zu erkennen. Die signaturbasierte Erkennung analysiert den Netzwerkverkehr und die Daten und sucht nach bestimmten Mustern, die mit Eindringversuchen verbunden sind. Dies ähnelt herkömmlichen Virenschutzsystemen, die auf Virendefinitionen basieren. Die signaturbasierte Aufschaltungserkennung basiert auf Aufschaltungssignaturen oder -mustern. Der Hauptnachteil dieser Erkennungsmethode besteht darin, dass die richtigen Signaturen in die Software geladen werden müssen. Bei einer neuen Angriffsmethode dauert es normalerweise eine Weile, bis die Angriffssignaturen aktualisiert werden. Einige Anbieter können sehr schnell aktualisierte Angriffssignaturen bereitstellen, während andere viel langsamer sind. Wie oft und wie schnell Signaturen aktualisiert werden, ist ein wichtiger Faktor bei der Auswahl eines Anbieters.

Die Erkennung von Anomalien bietet einen besseren SchutzBei Zero-Day-Angriffen hatten diejenigen, die vor Erkennungssignaturen auftraten, eine Chance, aktualisiert zu werden. Der Prozess sucht nach Anomalien, anstatt zu versuchen, bekannte Einbruchsmuster zu erkennen. Beispielsweise würde es ausgelöst, wenn jemand mehrmals hintereinander versucht, mit einem falschen Kennwort auf ein System zuzugreifen, ein häufiges Anzeichen für einen Brute-Force-Angriff. Dies ist nur ein Beispiel. In der Regel gibt es Hunderte verschiedener verdächtiger Aktivitäten, die diese Systeme auslösen können. Beide Nachweismethoden haben ihre Vor- und Nachteile. Die besten Tools sind diejenigen, die eine Kombination aus Signatur- und Verhaltensanalyse für den besten Schutz verwenden.

Das Erkennen eines Angriffsversuchs ist einer der ersten Teilevon ihnen zu verhindern. Einmal erkannt, arbeiten Intrusion Prevention-Systeme aktiv daran, die erkannten Aktivitäten zu stoppen. Diese Systeme können verschiedene Abhilfemaßnahmen ergreifen. Sie könnten beispielsweise Benutzerkonten sperren oder auf andere Weise deaktivieren. Eine andere typische Aktion ist das Blockieren der Quell-IP-Adresse des Angriffs oder das Ändern von Firewall-Regeln. Wenn die böswillige Aktivität von einem bestimmten Prozess stammt, kann das Präventionssystem den Prozess beenden. Das Starten eines Schutzprozesses ist eine weitere häufige Reaktion. Im schlimmsten Fall können ganze Systeme heruntergefahren werden, um mögliche Schäden zu begrenzen. Eine weitere wichtige Aufgabe von Intrusion Prevention Systems besteht darin, Administratoren zu warnen, das Ereignis aufzuzeichnen und verdächtige Aktivitäten zu melden.

Passive Intrusion Prevention-Maßnahmen

Während Intrusion Prevention Systeme schützen könnenSie gegen zahlreiche Arten von Angriffen, nichts geht über gute, altmodische passive Intrusion Prevention-Maßnahmen. Das Erzwingen sicherer Kennwörter ist beispielsweise eine hervorragende Möglichkeit, sich vor vielen Eindringlingen zu schützen. Eine weitere einfache Schutzmaßnahme ist das Ändern der Standardkennwörter für Geräte. Während dies in Unternehmensnetzwerken seltener vorkommt - obwohl es nicht ungewöhnlich ist -, habe ich nur zu oft Internet-Gateways gesehen, die noch ihr Standard-Administratorkennwort hatten. Das Altern von Passwörtern ist ein weiterer konkreter Schritt, um Eindringversuche zu reduzieren. Jedes Passwort, auch das beste, kann mit genügend Zeit geknackt werden. Die Kennwortalterung stellt sicher, dass Kennwörter geändert werden, bevor sie geknackt wurden.

Es gab nur Beispiele dafür, was getan werden konnteEinbrüche passiv verhindern. Wir könnten einen ganzen Beitrag darüber schreiben, welche passiven Maßnahmen ergriffen werden können, aber dies ist heute nicht unser Ziel. Unser Ziel ist es stattdessen, einige der besten aktiven Intrusion Prevention-Systeme vorzustellen.

Die besten Intrusion Prevention-Systeme

Unsere Liste enthält eine Mischung verschiedener Tools, die das könnenzum Schutz vor Einbruchsversuchen verwendet werden. Die meisten der enthaltenen Tools sind echte Intrusion Prevention-Systeme. Wir bieten jedoch auch Tools an, die zwar nicht als solche vermarktet werden, aber zur Verhinderung von Intrusion eingesetzt werden können. Unser erster Eintrag ist ein solches Beispiel. Denken Sie vor allem daran, dass Ihre Wahl des zu verwendenden Tools von Ihren spezifischen Anforderungen abhängen sollte. Lassen Sie uns sehen, was jedes unserer Top-Tools zu bieten hat.

1. SolarWinds Log & Event Manager (KOSTENLOSE TESTPHASE)

SolarWinds ist ein bekannter Name im NetzwerkVerwaltung. Es genießt den guten Ruf, einige der besten Tools für die Netzwerk- und Systemadministration zu entwickeln. Der Network Performance Monitor ist das Flaggschiff unter den verfügbaren Tools zur Überwachung der Netzwerkbandbreite. SolarWinds ist auch bekannt für seine vielen kostenlosen Tools, die jeweils auf einen bestimmten Bedarf von Netzwerkadministratoren zugeschnitten sind. Der Kiwi Syslog-Server oder der SolarWinds TFTP-Server sind zwei hervorragende Beispiele für diese kostenlosen Tools.

Lass das nicht zu SolarWinds Log & Event ManagerDer Name täuscht dich. Es steckt viel mehr dahinter als man denkt. Einige der fortschrittlichen Funktionen dieses Produkts qualifizieren es als System zur Erkennung und Verhinderung von Eindringlingen, während andere es in die SIEM-Produktreihe (Security Information and Event Management) aufnehmen. Das Tool bietet beispielsweise Echtzeit-Ereigniskorrelation und Echtzeit-Korrektur.

- KOSTENLOSE TESTPHASE: SolarWinds Log & Event Manager

- Offizieller Download-Link: https://www.solarwinds.com/log-event-manager-software/registration

Das SolarWinds Log & Event Manager bietet sofortige Erkennung von verdächtigenAktivität (eine Intrusion Detection-Funktion) und automatisierte Reaktionen (eine Intrusion Prevention-Funktion). Mit diesem Tool können auch Sicherheitsereignisuntersuchungen und forensische Untersuchungen durchgeführt werden. Es kann zu Schadensbegrenzungs- und Compliance-Zwecken verwendet werden. Das Tool verfügt über revisionssichere Berichte, mit denen auch die Einhaltung verschiedener regulatorischer Rahmenbedingungen wie HIPAA, PCI-DSS und SOX nachgewiesen werden kann. Das Tool verfügt auch über die Überwachung der Dateiintegrität und des USB-Geräts. Alle fortschrittlichen Funktionen der Software machen sie mehr zu einer integrierten Sicherheitsplattform als nur zu einem Protokoll- und Ereignisverwaltungssystem, von dem Sie glauben, dass es sich um ein solches handelt.

Die Intrusion Prevention-Funktionen der SolarWinds Log & Event Manager funktioniert durch die Implementierung von Aktionen namens ActiveReagiert, wenn Bedrohungen erkannt werden. Unterschiedliche Antworten können mit bestimmten Warnungen verknüpft werden. Das System kann beispielsweise in Firewall-Tabellen schreiben, um den Netzwerkzugriff auf eine Quell-IP-Adresse zu blockieren, die als verdächtig eingestuft wurde. Das Tool kann auch Benutzerkonten sperren, Prozesse stoppen oder starten und Systeme herunterfahren. Sie werden sich erinnern, wie genau dies die zuvor identifizierten Korrekturmaßnahmen sind.

Preise für die SolarWinds Log & Event Manager variiert je nach Anzahl der überwachten Knoten. Die Preise beginnen bei 4.585 US-Dollar für bis zu 30 überwachte Knoten, und es können Lizenzen für bis zu 2500 Knoten erworben werden, wodurch das Produkt in hohem Maße skalierbar wird. Wenn Sie das Produkt für einen Testlauf verwenden und selbst prüfen möchten, ob es für Sie geeignet ist, steht eine kostenlose 30-Tage-Testversion mit vollem Funktionsumfang zur Verfügung.

2. Splunk

Splunk ist wahrscheinlich eines der beliebtesten Intrusion Prevention-Systeme. Es ist in verschiedenen Editionen mit unterschiedlichen Funktionen erhältlich. Splunk Enterprise Security-oder Splunk ES, wie es oft genannt wird, ist das, was Sie für echte Intrusion Prevention benötigen. Die Software überwacht die Daten Ihres Systems in Echtzeit auf Schwachstellen und Anzeichen abnormaler Aktivitäten.

Die Sicherheitsreaktion ist eine der Stärken des ProduktsAnzüge und was macht es ein Intrusion Prevention System. Es verwendet das, was der Hersteller das Adaptive Response Framework (ARF) nennt. Es lässt sich in Geräte von mehr als 55 Sicherheitsanbietern integrieren und kann automatisiert reagieren und manuelle Aufgaben beschleunigen. Diese Kombination aus automatisierten Korrekturen und manuellen Eingriffen bietet Ihnen die besten Chancen, schnell die Oberhand zu gewinnen. Das Tool verfügt über eine einfache und übersichtliche Benutzeroberfläche, die eine erfolgreiche Lösung darstellt. Weitere interessante Schutzfunktionen sind die Notables-Funktion, die vom Benutzer anpassbare Warnungen anzeigt, und der Asset Investigator, mit dem böswillige Aktivitäten gekennzeichnet und weitere Probleme verhindert werden können.

Splunk Enterprise SecurityDie Preisinformationen von sind nicht sofort verfügbar. Sie müssen sich an den Vertrieb von Splunk wenden, um ein detailliertes Angebot zu erhalten. Dies ist ein großartiges Produkt, für das eine kostenlose Testversion verfügbar ist.

3. Sagan

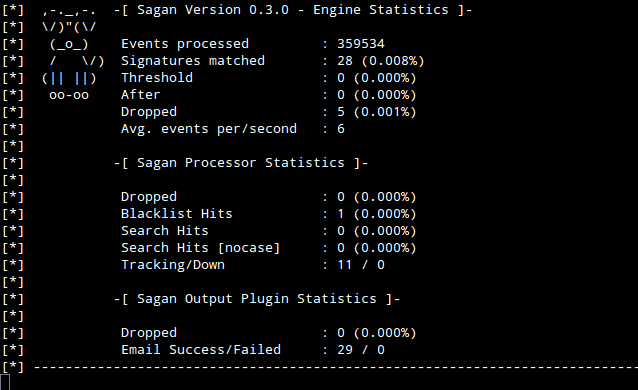

Sagan ist im Grunde ein freies Intrusion Detection System. Das Tool verfügt jedoch über Skriptausführungsfunktionen, mit denen es in die Kategorie Intrusion Prevention Systems eingeordnet werden kann. Sagan Erkennt Einbruchsversuche durch die Überwachung von Protokolldateien. Sie können auch kombinieren Sagan mit Snort, das seinen Ausgang füttern kann Sagan dem Tool einige netzwerkbasierte Funktionen zur Erkennung von Eindringlingen geben. Eigentlich, Sagan kann Eingaben von vielen anderen Tools wie Bro oder Suricata empfangen und die Funktionen mehrerer Tools für den bestmöglichen Schutz kombinieren.

Es gibt einen Haken an SaganSkriptausführungsfunktionen. Sie müssen die Korrektur-Skripte schreiben. Obwohl dieses Tool möglicherweise nicht als einziger Schutz vor unbefugtem Zugriff verwendet werden kann, kann es eine Schlüsselkomponente eines Systems sein, das mehrere Tools enthält, indem Ereignisse aus verschiedenen Quellen in Beziehung gesetzt werden, um Ihnen das Beste aus vielen Produkten zu bieten.

Während Sagan kann nur unter Linux, Unix und Mac OS installiert werden,Es kann eine Verbindung zu Windows-Systemen herstellen, um deren Ereignisse abzurufen. Weitere interessante Funktionen von Sagan sind die Verfolgung der IP-Adresse und die verteilte Verarbeitung.

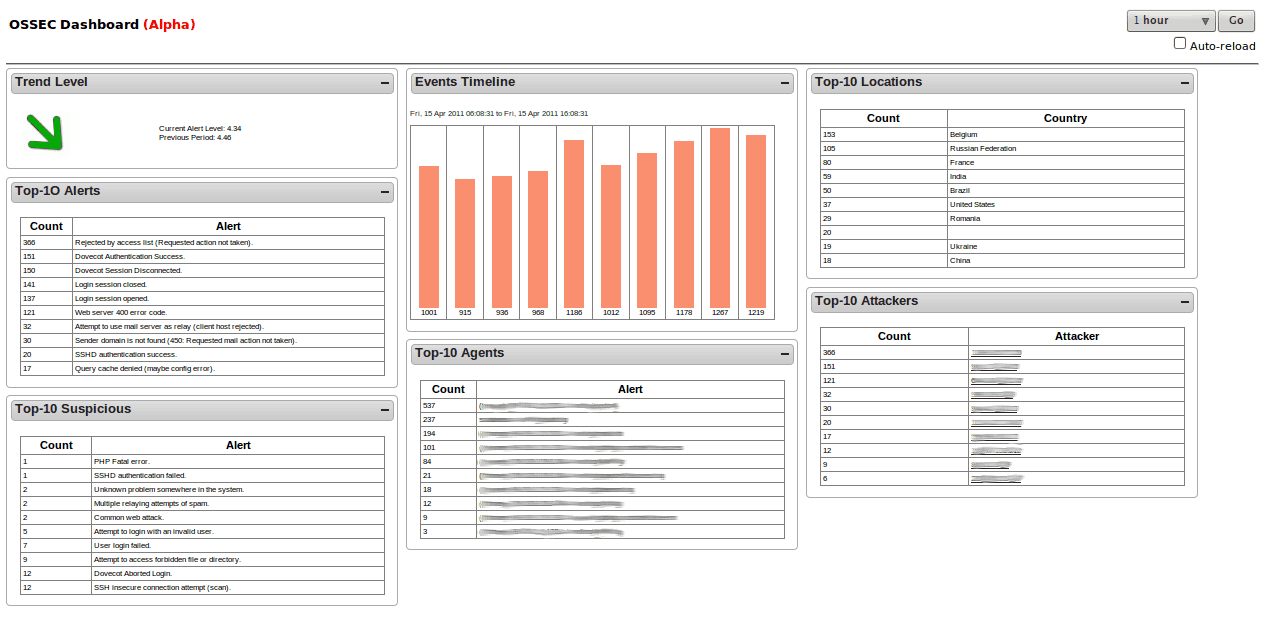

4. OSSEC

Open Source-Sicherheit, oder OSSECist einer der führenden Open-Source-Host-basiertenIntrusion Detection System. Wir nehmen es aus zwei Gründen in unsere Liste auf. Aufgrund seiner Beliebtheit mussten wir es einbeziehen, insbesondere angesichts der Tatsache, dass Sie mit dem Tool Aktionen festlegen können, die automatisch ausgeführt werden, wenn bestimmte Warnungen ausgelöst werden. OSSEC gehört Trend Micro, einem der führenden IT-Sicherheitsunternehmen und Hersteller einer der besten Virenschutzsuiten.

Bei Installation unter Unix-ähnlichen BetriebssystemenDie Erkennungs-Engine der Software konzentriert sich hauptsächlich auf Protokoll- und Konfigurationsdateien. Es erstellt Prüfsummen für wichtige Dateien und überprüft diese regelmäßig, um Sie zu warnen oder eine Abhilfemaßnahme auszulösen, wenn etwas Ungewöhnliches passiert. Es wird auch jeder ungewöhnliche Versuch, Root-Zugriff zu erhalten, überwacht und alarmiert. Unter Windows achtet das System auch auf nicht autorisierte Registrierungsänderungen, da diese ein Hinweis auf böswillige Aktivitäten sein können. Jede Erkennung löst eine Warnung aus, die auf der zentralen Konsole angezeigt wird, während Benachrichtigungen auch per E-Mail gesendet werden.

OSSEC ist ein hostbasiertes Intrusion Protection System. Daher muss es auf jedem Computer installiert werden, den Sie schützen möchten. Eine zentralisierte Konsole konsolidiert jedoch Informationen von jedem geschützten Computer, um die Verwaltung zu vereinfachen. Das OSSEC console läuft nur auf Unix-ähnlichen Betriebssystemen, zum Schutz von Windows-Hosts steht jedoch ein Agent zur Verfügung. Alternativ können andere Tools wie Kibana oder Graylog als Frontend des Tools verwendet werden.

5. Öffnen Sie WIPS-NG

Wir waren uns nicht sicher, ob wir einbeziehen sollten Öffnen Sie WIPS NG auf unserer Liste. Mehr dazu gleich. Es wurde hauptsächlich deshalb entwickelt, weil es eines der einzigen Produkte ist, das speziell für drahtlose Netzwerke entwickelt wurde. Öffnen Sie WIPS NG- WIPS steht für Wireless IntrusionPräventionssystem - ist ein Open-Source-Tool, das aus drei Hauptkomponenten besteht. Erstens gibt es den Sensor. Dies ist ein blöder Prozess, der einfach den drahtlosen Datenverkehr erfasst und zur Analyse an den Server sendet. Wie Sie wahrscheinlich erraten haben, ist die nächste Komponente der Server. Es sammelt Daten aller Sensoren, analysiert die gesammelten Daten und reagiert auf Angriffe. Diese Komponente ist das Herzstück des Systems. Last but not least ist die Schnittstellenkomponente die GUI, mit der Sie den Server verwalten und Informationen zu Bedrohungen anzeigen, die in Ihrem drahtlosen Netzwerk gefunden wurden.

Der Hauptgrund, warum wir gezögert haben, bevor wir aufgenommen haben Öffnen Sie WIPS NG Auf unserer Liste steht, dass, so gut es ist, nichtJeder mag den Entwickler des Produkts. Es stammt von demselben Entwickler wie Aircrack NG, einem drahtlosen Paket-Sniffer und Passwort-Cracker, der Bestandteil des Toolkits jedes WiFi-Hackers ist. Dies eröffnet die Debatte über die Ethik des Entwicklers und lässt einige Benutzer misstrauisch werden. Auf der anderen Seite kann der Hintergrund des Entwicklers als Beweis für sein tiefes Wissen über die Wi-Fi-Sicherheit angesehen werden.

6. Fail2Ban

Fail2Ban ist eine relativ beliebte kostenlose Host-IntrusionErkennungssystem mit Intrusion Prevention-Funktionen. Die Software überwacht die Systemprotokolldateien auf verdächtige Ereignisse wie fehlgeschlagene Anmeldeversuche oder ausgenutzte Suchanfragen. Wenn das System etwas Verdächtiges erkennt, aktualisiert es automatisch die lokalen Firewall-Regeln, um die Quell-IP-Adresse des böswilligen Verhaltens zu blockieren. Dies impliziert natürlich, dass auf dem lokalen Computer ein Firewall-Prozess ausgeführt wird. Dies ist der Hauptnachteil des Tools. Es kann jedoch jede andere beliebige Aktion konfiguriert werden, z. B. das Ausführen eines Abhilfeskripts oder das Senden von E-Mail-Benachrichtigungen.

Fail2Ban wird mit mehreren vorgefertigten Erkennungsfunktionen geliefertTrigger, die als Filter bezeichnet werden und einige der gebräuchlichsten Dienste wie Apache, Courrier, SSH, FTP, Postfix und viele mehr abdecken. Wie bereits erwähnt, werden Korrekturmaßnahmen durchgeführt, indem die Firewall-Tabellen des Hosts geändert werden. Fail2Ban unterstützt Netfilter, IPtables oder die hosts.deny-Tabelle von TCP Wrapper. Jeder Filter kann einer oder mehreren Aktionen zugeordnet werden. Zusammen werden Filter und Aktionen als Gefängnis bezeichnet.

7. Bro Netzwerksicherheitsmonitor

Das Bro Netzwerksicherheitsmonitor ist eine weitere kostenlose Erkennung von NetzwerkeinbrüchenSystem mit IPS-ähnlicher Funktionalität. Es funktioniert in zwei Phasen, es protokolliert zuerst den Verkehr und analysiert ihn dann. Dieses Tool funktioniert auf mehreren Ebenen bis zur Anwendungsebene, wodurch Split-Intrusion-Versuche besser erkannt werden. Das Analysemodul des Produkts besteht aus zwei Elementen. Das erste Element heißt Event Engine und verfolgt auslösende Ereignisse wie TCP-Verbindungen oder HTTP-Anforderungen. Die Ereignisse werden dann von Policy Scripts, dem zweiten Element, analysiert. Die Aufgabe von Policy Scripts besteht darin, zu entscheiden, ob ein Alarm ausgelöst, eine Aktion gestartet oder das Ereignis ignoriert werden soll. Es ist die Möglichkeit, eine Aktion zu starten, die die Bro Netzwerksicherheitsmonitor seine IPS-Funktionalität.

Das Bro Netzwerksicherheitsmonitor hat einige Einschränkungen. Es werden nur HTTP-, DNS- und FTP-Aktivitäten protokolliert und der SNMP-Verkehr überwacht. Dies ist jedoch eine gute Sache, da SNMP trotz seiner schwerwiegenden Sicherheitslücken häufig für die Netzwerküberwachung verwendet wird. SNMP hat kaum eingebaute Sicherheit und verwendet unverschlüsselten Datenverkehr. Und da das Protokoll zum Ändern von Konfigurationen verwendet werden kann, kann es leicht von böswilligen Benutzern ausgenutzt werden. Das Produkt wird auch Änderungen der Gerätekonfiguration und SNMP-Traps im Auge behalten. Es kann unter Unix, Linux und OS X installiert werden, ist jedoch nicht für Windows verfügbar, was möglicherweise den Hauptnachteil darstellt. Ansonsten ist dies ein sehr interessantes Tool, das einen Versuch wert ist.

Bemerkungen